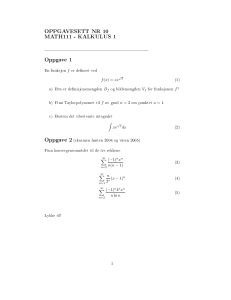

Løsningsforslag ITE1806 eksamen 2/12-19 Datakommunikasjonsdelen (50% av en 5-timers eksamen). Info til sensor: Vi har brukt mye tid på GNS3, praktisk oppkopling av IP-nettverk og gjort utstrakt bruk av Wireshark. Oppgave 1 (20%) a) 8% Se figur: Anta at man fra en nettleser på maskin H oppgir URLen https://www.mittfirma.org/index.html slik at firmaets nettside vises i nettleseren. Anta at www.mittfirma.org tilsvarer ServerX med IP-adresse lik 157.39.21.16. Maskin H står i trådløsnettett. Som figuren viser er det tre rutere, inkludert trådløsruteren, på veien mellom klienten og tjeneren. Beskriv, med utgangspunkt i TCP/IP-modellen (protokollstakken), hva som skjer fra brukeren trykker enter og forsiden til www.mittfirma.org vises i nettleseren. Hvilke protokoller, systemer og mekanismer er i bruk og hvordan henger disse sammen? Hint: HTTP, HTTPS, TCP, IP, Ethernet, DNS, ruting, WLAN, «standard ruter». Det forventes en relativt fyldig besvarelse (minimum en halv side tekst). Løsningsforslag: Overordnet om protokoller, lagdeling, IP-adresser, MAC-adresser, ruting, DNS m.m. og/eller se «A day in the life of a web page», kap. 5. Trenger selvsagt ikke være så detaljert og omfattende. b) 4% Se figur: Hvorfor bruker vi en svitsj (Svitsj1) til å kople sammen datamaskinene i stedet for å kople alle direkte til ruteren (Ruter1)? Hva er forskjellen på disse to enhetene (svitsj og ruter)? Løsningsforslag: Man kunne teoretisk kople alle maskiner direkte til ruteren. Ruteren måtte i så fall ha like mange interface som antall datamaskiner (dyrt), hver PC ville fungert i sitt eget subnett (uhensiktsmessig og lite effektivt). Alternativt kunne man «stacket» rutere men det ville bare ført til enda flere ruteoppslag, mer ruteadministrasjon osv. I praksis ikke hensiktsmessig. Svitsjer brukes til å kople sammen maskiner innad i subnettet mens ruteren brukes til å kople sammen subnett. Ruterne isolerer trafikken på lag 3 mens svitsjen jobber på lag 2. Sammenlikning: Begge er store-and-forward enheter: • • • • rutere opererer på nettverkslaget, dvs. forholder seg til nettverkspakker (IP-datagrammer). svitsjer er datalinkenheter. Rutere vedlikeholder rutetabeller og implementerer rutealgoritmer. Svitsjer vedlikeholder svitsjtabeller. Når brukes svitsjer og når brukes rutere? Relativt små bedriftsnettverk med noen hundre maskiner binder noen få segmenter sammen vha. svitsjer. - Større bedriftsnettverk med flere tusen maskiner har gjerne også rutere internt i tillegg til svitsjer - Rutere isolerer trafikken bedre og ruter smartere. En bedrifts Internett-tilknytning kan enten gå via egen ruter eller via ISP’ens ruter - c) 5% Sammenlikn følgende protokoller: HTTP, SMTP, FTP. Hva brukes de til og hva er likhetene og forskjellene på disse? Bruk gjerne en tabell for sammenlikning av egenskaper. Løsningsforslag: Grunnleggende funksjonalitet, forskjeller (pull, push), hvilke porter som er i bruk. Litt om bruk m.m. d) 3% Anta at to endesystemer, A og B, er koplet sammen via tre rutere. Avstanden, a, mellom dem er på totalt 2000km. Anta videre at det sendes en pakke på n bytes fra A til B og en retur/responspakke på m bytes tilbake til A. Dataraten på alle linker er x Gb/sekund. Signalhastighet kaller vi v (og kan f.eks. være lik 2*10^8 m/s). Sett opp et uttrykk som beskriver totalforsinkelsen, A -> B -> A, dvs. tiden det tar å sende pakken og få respons (se bort fra kø- og prosesseringsforsinkelse). Løsningsforslag: forsinkelse = (n/R)*4 + (m/R)*4 + 2*(a/v) + 2*(a/v) forsinkelse = (n*8/R)*4 + (m*8/R)*4 Oppgave 2 (15%) I flere av oppgavene må du forholde deg til følgende figur (samme figur ble vist i oppgave 1): 158.39.24.0\24 a) Denne oppgaven henviser ikke til figuren men er et mer generelt spørsmål: Hva er subnet mask i forbindelse med IP-adresser/oppsett? Løsningsforslag: Bestemmer hvor stor del/antall bits av IP-adressen som utgjør nettverksadressen. Alle maskiner i samme subnett har samme subnet mask. Brukes bl.a. til å avgjøre om en pakke må sendes via standard ruter eller ikke. Er en del av IP-oppsettet, f.eks. 255.255.255.0 b) Se figur: Hva blir subnetmask-verdien på datamaskinene (I, J og K) i techcrunch-nettverket? Løsning: 255.255.254.0 c) Hva er standard ruter (default gateway) i forbindelse med IP-adresser/oppsett? Løsningsforslag: Et lokalt nettverk (subnett) er gjerne koplet til en ruter som gir tilknytning til resten av Internett. IPadressen til interfacet knyttet til subnettet tilsvarer da «default gateway», eller «standard ruter» på norsk, i IP-oppsettet til datamaskinene i subnettet. All trafikk fra subnettet, som ikke skal til andre maskiner i samme subnett, går ut via «default gateway». d) Se figur: Hva blir verdien på standard ruter (default gateway) i IP-oppsettet til I, J og K? Løsning: 152.195.50.198 e) Se figur: Anta at du skal konfigurere Ruter1 og Ruter2 slik at maskin D kan kontakte, og få svar fra ServerX. Hvilke ruter må legges inn i rutetabellene til Ruter2 og Ruter1? Hint: til nettverk / via. Løsningsforslag: • Ruter2 må ha en rute til 157.39.21.0/24 - nettverket via 158.11.21.1 • Ruter1 må ha en rute til 157.39.24.0/2 - nettverket via 158.11.21.254 f) Se figur: Hvor mange unike IP-adresser, som kan benyttes på brukerdatamaskiner/endesystemer, er tilgjengelig i techcrunch-nettverket inkludert de de som allerede er i bruk? Løsning: 510 g) Se figur: Anta at du også må sette opp en rute slik at pakker fra D når ServerY. Hvilke(n) rute(r) må du nå legge inn i Ruter2? Løsningsforslag: • • Ruter2 kan ha en spesifikk rute til 152.195.50.0 nettverket via neste ruter: 158.11.21.1 Og/eller evt. satt standard ruter lik 158.11.21.1 Oppgave 3 (15%) Flervalgsspørsmål, datakomdelen. Se Wiseflow. Automatisk rettet. Sikkerhet (50%) Oppgave 4 (15%) 1. I informasjonssikkerhet snakkes det om CIA-modellen, forklar hva som ligger i dette begrepet. Stikkord: Beskyttelse mot uautorisert innsyn til informasjonen (Confidentiality), mot at informasjonen ikke er endret/er til å stole på (Integrity) og tilgjengelighet av informasjonen (Availability). 2. WannaCry ormen herjet på nett i mai 2017. Beskriv prinsippet for denne og hvorfor spredningen stoppet. En kill svitsj bestod i å registrere et spesielt domene i DNS, ormen stoppet da. (Ormen brukte også dette for å detektere om den kjørte i en sandkasse hos en virus analytiker) 3. Beskriv hvordan passord lagringen på Linux finner sted og styrken med dette konseptet. Hash av passord kombineres med en salt verdi, dette vanskeliggjør bruk av Rainbow type tabeller. Brukerne har ulike salt verdier lagret i passordfilen, salt verdi endres hver gang bruker endrer passord. Mulig å benytte ulike hashing algoritmer. 4. Nedenfor ser du et skjermbilde fra Wireshark programmet. Beskriv hva som er det vesentligste som skjer her. Stikkord: DNS oppslag, oppsett av https fra klient 158.39.25.155 til connect.uninett.no, oppsett av TLS, TLS handshake med tjener, sertifikat sendes fra tjener, klient genererer sesjonsnøkkel som krypteres og sendes tilbake til tjener, overgang til symmetrisk kryptering 5. Demilitarisert sone (DMZ) kan benyttes som en del av en brannmur topologi. Beskriv denne topologien og hvilke tjenester du ville plassere i DMZ? Et nettverk mellom en yre og en indre brannmur, her plasseres tjenere som skal være synlige på Internett og ha tilgang til Internett. Ytre brannmur foretar noe filtrering, tjenere i DMZ er av typen bastion hosts, dvs godt sikret. Dersom en slik tjener blir kompromittert vil angripere ikke ha tilgang til interne systemer som står bak indre brannmur. Indre brannmur tillater ikke oppkoblinger utenfra. Oppgave 5 (6%) 1. Hva ligger i begrepet XSS (Cross Site Scripting) ? Gi eksempel på hvordan dette kan forekomme. HTML eller JavaScript kode ligger som «data» og kaller eksternt skript fra nettleser ved besøk på nettside. Eksternt script får tilgang til DOM og kan lese cookies som kan inneholde sesjonsdata med mer. Kan forekomme ved at HTML/JS kode plantes på webside eller sendes som del av URL i epost. 2. Beskriv hvordan en webapplikasjon kan beskyttes mot CSRF (Cross Site Request Fogery). Må legge inn token i alle websider som genereres på webtjener. Token benytter hemmelig nøkkel og hashing, alle sider fra webtjeneren vil ha token satt. Webtjener må sjekke at token er satt når forespørsel sendes inn. False forespørsler vil ikke ha token. Oppgave 6 (9%) 1. Beskriv prinsippet for digital signatur. Hash av tekst krypteres med privat nøkkel, mottaker hasher også teksten og dekrypterer mottatt digital signatur med avsenders offentlige nøkkel, sammenligner med beregnet hash. Er de like ? Avsender og riktig tekst er bekreftet 2. Hvordan kontrolleres ektheten av et digitalt sertifikat, dvs. at det ikke er forfalsket? Benytter CA sin offentlige nøkkel for verifikasjon av signatur på sertifikat, sjekker også varighet og at web adressen samsvarer med det som står i sertifikatet. 3. Beskriv Buffer overflow og beskyttelsestiltak fra operativsystem og kompilatorer mot denne typen problemer. Stikkord: NX bit og stakk beskyttelse i Visual Studio og GCC kompilator. DEP i Windows for alle Windows OS prosesser Quiz delen (Oppgave 7) rettes automatisk på Wiseflow.