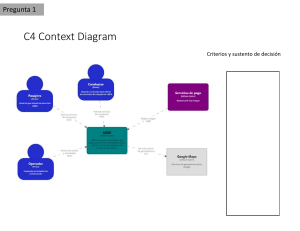

Proyectos 1. Portal de compras accesible via HTTPS en una red Tor con administración via ssh. 2. Configuración de una topología de red local con containers o máquinas virtuales accesibles via Tor o IP Pública que tenga 2 clientes, servicio de DHCP, servicio de DNS, la red local debe usar IPv6. 3. Pentesting de una red inalámbrica utilizando herramientas de Kali Linux aplicando una metodología formal. 4. Recreación del escenario Man-In-The-Middle, MAC Spoofing e IP Spoofing usando containers o máquinas virtuales. 5. Implementación de OSPF y BGP en Packet Tracer con redes complejas al menos 5 redes de hasta 10 dispositivos cada uno y con un servicio de red distinto (DNS, DHCP, HTTP, FTP, Email). 6. Configuración de una VPN para permitir conexión hacia la red local de alguno de los integrantes del grupo. – 7. Implementación de snort para proteger de ataques tipo DDoS (herramientas de Kali Linux) a una red local basada en containers o máquinas virtuales con al menos un servidor web y un ftp. Pueden existir más servicios. 8. Instalación y configuración de Metasploitable3. Aplicación de metodología CEH para realizar un pentest sobre la misma. Explotación de alguna debilidad que cause denegación de servicio. 9. Instalación y configuración de Metasploitable3. Aplicación de metodología CEH para realizar un pentest sobre la misma. Explotación de alguna debilidad que cause SQL Injection. 10. Instalación y configuración de Metasploitable3. Aplicación de metodología CEH para realizar un pentest sobre la misma. Explotación de alguna debilidad que cause escalamiento de privilegios. 11. Bot que lea datos de una cuenta de twitter, usando alguna codificación o cifrado para proteger los mensajes, también es válido el uso de esteganografía. El bot debe ejecutar comandos en la máquina “infectada”. 12. Implementación de un firewall basado en pfsense para proteger dos redes diferentes. Se deben establecer reglas que permitan que únicamente se puedan consumir servicios de HTTP, SSH, SFTP, DNS y DHCP entre estas redes. La red A tiene los servicios de HTTP, SFTP y SSH. La red B ofrece los servicios de DNS y DHCP para la red A y B. Todos los servicios se deben acceder usando un nombre de domino. 13. Implementación de una red inalámbrica con autenticación via RADIUS. 14. Herramienta de detección de paquetes maliciosos tipo DDoS utilizando wireshark y un lenguaje de programación. 15. Infección de un teléfono móvil con un troyano que permita acceso remoto a través de una IP pública. 16. Ransomware que se propaga a través de Telegram 17. Redes de datos basadas en SDN. 18. Uso de gns-3 para simular un protocolo de enrutamiento. 19. Servidor de datos con ioT y Tor. 20. ¿Otras ideas? Introducción - El presente proyecto trata sobre infectar un dispositivo móvil usando un troyando construido en …. A través de Internet y con el cuál se accederá a información personal. Marco teórico - Qué es el firewall para qué sirve, qué son las reglas del firewall, qué es el pfsense, figura? Hablar sobre los servicios de red, HTTP, DNS, DHCP. Diseño Inicial / Arquitectura inicial