Artykuły w numerze 11/2013 - Instytut Systemów Informatycznych WAT

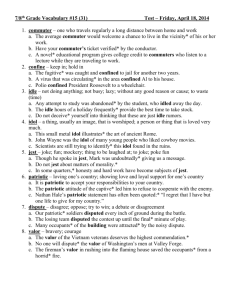

advertisement