Trabajo Final Auditoría ERP en la Nube: Análisis de Riesgos

advertisement

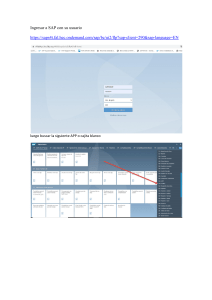

TRABAJO FINAL DE AUDITORÍA GRUPO 1 DESARROLLO DE PUNTOS DE REQUERIMIENTOS SOBRE ERP EN LA NUBE CON INTERFACES/CONEXIÓN A SISTEMA FABRIL DE PRODUCCIÓN ON PREMISE Equipo de Trabajo: Esteban Santamarina Martin Madariaga Miguel Castillo Ricardo Nicolao Simon Roberts NOVIEMBRE de 2022 1. Objetivos del trabajo 1.1. Objetivo principal 1.2. Objetivos secundarios 2 3 3 2. Introducción 3 3. Supuestos asumidos 3.1. Estructura de la empresa 3.2. Características del negocio y cuestiones legales 3.3. Situación planteada 3.4. Mapeo de procesos de la empresa 3.5. Supuesto 4 4 4 5 5 6 4. Análisis y evaluación de riesgos 4.1. Análisis de la implementación SAP 4.2. Matriz de riesgos según criticidad 6 6 7 5. Diseño del programa de Auditoría Interna 5.1. Alcance 5.2. Programa detallado y listado de riesgos identificados 8 8 8 6. Conclusiones 6.1. Hallazgo 1: usuarios con amplios perfiles en SAP 6.2. Hallazgo 2: falta de controles por oposición 6.3. Hallazgo 3: irregularidades en la contratación del ERP 6.4. Hallazgo 4: procesamiento de interfaces 8 8 9 9 10 7. Bibliografía 10 Anexo I - Programa de trabajo detallado 11 Anexo II - Listado de riesgos identificados 20 Anexo III - Funciones/usuarios sin controles por oposición 22 Santamarina - Madariaga - Castillo - Nicolao - Roberts 2 1. Objetivos del trabajo 1.1. Objetivo principal ● Hacer una revisión independiente sobre el nuevo sistema ERP en la nube con interfaces/conexión a sistema fabril de producción on premise, identificando y evaluando los riesgos de seguridad informática a fin de llevarlos a un mínimo tolerable. 1.2. Objetivos secundarios ● Obtener un conocimiento del esquema de seguridad implementado recientemente sobre el ERP en la empresa DANCE. ● Aplicar conceptos de auditoría y presentarlos en forma resumida (análisis y evaluación de riesgos, programa detallado, resumen de hallazgos). 2. Introducción La empresa DANCE ha solicitado nuestros servicios de Auditoría de sistemas de información para evaluar posibles vulnerabilidades y amenazas del ERP implementado. Para hacerlo, realizaremos una evaluación sobre los procesos alcanzados, entendiendo el negocio, los riesgos asociados y aplicando un plan de auditoría para presentar un informe con su conclusión del trabajo realizado al Directorio y la Gerencia General DANCE es una de las empresas líderes de packaging en Argentina. Se destaca por su especial énfasis en el servicio al cliente, la permanente innovación, la productividad, la calidad y la preservación del medio ambiente. Una empresa enfocada en la fabricación y comercialización de sus productos de cartón corrugado, y Converflex, especializada en los envases flexibles; consolidó una producción de packaging con la finalidad de llegar al cliente con soluciones integrales. Para el control del negocio, se apoya tecnológicamente en un sistema manejado por medio de un ERP en la nube (SaaS) con un software World Class, mientras que, para la producción, con un sistema Fabril On Premise. Dicho ERP le permite integrar todas las operaciones Financieras y contables como el almacenaje y de ventas, para luego por medio de una interfaz incluir la información que se genera en la producción de sus productos. Esto le permite mejorar, por medio del ERP, la confianza en la información del negocio, evitando la redundancia y los errores de ingreso de información. Un ERP permite la planificación de recursos empresariales ayudando a automatizar y administrar los procesos empresariales de las diversas áreas. Los sistemas ERP desglosan los stocks de información e integran la información obtenida de las diversas áreas o departamentos, de ésta forma ayudan mejorar la toma de decisión con la información extraída y optimización de procesos. Sin embargo, esta integración requiere contar con una adecuada seguridad y accesos de acuerdo a las responsabilidades de cada área. Santamarina - Madariaga - Castillo - Nicolao - Roberts 3 3. Supuestos asumidos 3.1. Estructura de la empresa ● Gerencia General ● Unidad de Auditoría Interna, la cual depende de la Gerencia General (Staff) ● Gerencia Financiera, Contable y Administrativa ● Gerencia Supply Chain y Manufactura ● Gerencia Comercial ● Gerencia de Proyectos ● Gerencia de Recursos Humanos ● Gerencia de Tecnología Informática ● Gerencia de Seguridad Informática 3.2. Características del negocio y cuestiones legales Empresa de producción de packaging, enfocada en la fabricación y comercialización de sus productos de cartón corrugado y Converflex, especializada en los envases flexibles. La empresa cuenta con tres centros de procesamiento de datos propios físicamente separados con servidores e información referente a aplicaciones e infraestructura de los siguientes dominios: ● Sede Buenos Aires ● Sede 2 Berazategui ● Sede 3 La Plata La información de RRHH para el pago de remuneraciones, se procesa para los operarios, jefes de turnos y los demás empleados. Adicionalmente, las principales normas que le afectan son: ● Ley de Protección de Datos Personales. ● Ley de Defensa del Consumidor. Santamarina - Madariaga - Castillo - Nicolao - Roberts 4 3.3. Situación planteada Durante el año 2021, la dirección de DANCE decidió mejorar los procesos existentes e implementar un sistema ERP (Enterprise Resource Planning) que facilite su gestión y operación. La selección del ERP fue realizada mediante una evaluación conducida por la Gerencia de TI y con participación activa de los usuarios claves de las áreas vinculadas a los módulos implementados. El departamento de Auditoría Interna hizo llegar requerimientos sobre controles y seguridad, aunque no fueron convocados a integrar el proyecto de implementación. Finalmente, el 3 de octubre de 2022 la dirección de DANCE certificó la salida en vivo del sistema SAP Cloud S/4 HANA junto con la implementación de 75 nuevos procesos de negocio, dando así por terminado el trabajo de implementación. En los primeros días de implementación, distintas áreas de negocio han hecho llegar a la Gerencia de Seguridad Informática sus inquietudes y preocupación porque los usuarios no presentan restricciones para realizar sus tareas. De hecho, ha ocurrido que algunos empleados por error han realizado operaciones que no les corresponden. El tema fue pasado a la Auditoría Interna para que revise los aspectos de seguridad que se han considerado en dicha implementación. En estos momentos, el Sistema se encuentra en una etapa de estabilización y la dirección quiere aprovechar esta instancia para realizar las correcciones que sean necesarias, lo antes posible. 3.4. Mapeo de procesos de la empresa Santamarina - Madariaga - Castillo - Nicolao - Roberts 5 3.5. Supuesto ● ● La dirección le solicitó a Auditoría Interna que revise los aspectos de seguridad del ERP y su implementación. Se requirió un programa de trabajo contemple solo el detalle de los riesgos ALTOS 4. Análisis y evaluación de riesgos Para diseñar la matriz se utilizó un análisis cualitativo obtenido a través de entrevistas y cuestionarios, aplicados a los responsables de cada área. 4.1. Análisis de la implementación SAP En el análisis se consideraron las siguientes dimensiones, utilizando como referencia GTAG 11 y las variables de probabilidad e impacto: Referencias: L I 1 2 3 Probabilidad Impacto Bajo Medio Alto Santamarina - Madariaga - Castillo - Nicolao - Roberts 6 En base a ello se ponderaron los valores, a fin de poder determinar el impacto que podría ocasionar en la organización. 4.2. Matriz de riesgos según criticidad También se tuvieron en cuenta las posibles amenazas que se podrían materializar sobre los activos y las salvaguardas que presenta la organización, a fin de mitigar el riesgo de modo estimar la frecuencia de ocurrencia (Probabilidad de Ataque). Como resultado de dicho análisis, se obtuvo la siguiente matriz de riesgos: Para poder confeccionar la matriz, se ponderaron las probabilidades e impactos de modo de poder visualizar los cuadrantes en los cuales impactan los riesgos identificados en 4.1. Análisis de la implementación SAP. Santamarina - Madariaga - Castillo - Nicolao - Roberts 7 5. Diseño del programa de Auditoría Interna 5.1. Alcance En base a la matriz de riesgo efectuada se identificaron las siguientes áreas/sujeto de auditoría sobre las cuales se realizará el trabajo: ● ● ● ERP SAP S4 HANA Interface SAP - SIPRO sistema industrial Marco Contractual - Servicios SaaS 5.2. Programa detallado y listado de riesgos identificados Para ello, se desarrolló un programa de Auditoría Interna sobre la seguridad informática implementada en el ERP (ver detalle en Anexo I) que contempló sólo las áreas de riesgos ALTOS identificados en 4.1. Análisis de la implementación SAP. (ver detalle en Anexo II) la cual se estratificó por riesgos específicos de la misma. 6. Conclusiones Toda implementación debe contemplar la definición e implantación de un marco de control que considere los siguientes aspectos: ● Configuración de las plataformas teniendo en cuenta los requerimientos de control de la Cía.; ● Definición y ejecución de controles manuales que complementan los controles configurados; ● Definición, diseño e implantación de un adecuado nivel de seguridad de acceso a las aplicaciones; ● Definición de normas y procedimientos relacionados con el proceso y las tareas de soporte al mismo (p.e., administración de usuarios). En tal sentido, y considerando los aspectos que comprendieron el alcance definido para la presente revisión, observamos que el esquema de control actual requiere importantes mejoras que deberían ser consideradas a fin de fortalecer el ambiente de control. En la siguiente sección se resumen las recomendaciones surgidas de la revisión efectuada que permiten elevar el nivel de control existente. 6.1. Hallazgo 1: usuarios con amplios perfiles en SAP Se identificaron 10 usuarios con permisos más amplios que los necesarios para cumplir con sus funciones. ● Unidad de Auditoría Interna: M. DiSisto; H. Garcia; C. Mendoza; S.Albor ● Gerencia Financiera, Contable y Administrativa: A. Chamudis; D. Vituzzi. Santamarina - Madariaga - Castillo - Nicolao - Roberts 8 ● Gerencia de Tecnología Informática: J. Nuñez; M. Garcia;G. Pereira; G. Ricci Esto podría generar problemas de diversa índole, como, por ejemplo: ● ● ● Accesos indebidos. Eliminación de información. Divulgación de información. En consecuencia, se recomienda revisar los perfiles asignados a esos usuarios, a los fines de modificar los permisos identificados, aplicando el principio del mínimo privilegio 6.2. Hallazgo 2: falta de controles por oposición Se detectaron 37 usuarios que no presentan una adecuada segregación de funciones, evidenciando una falta de control por oposición. (ver detalle en Anexo III) Esto podría generar los siguientes efectos: ● ● ● ● Débil ambiente de control. Irregularidades en los procesos. Posibilidad de fraude. Errores de diversa índole. En consecuencia, se recomienda realizar alguna de las siguientes alternativas: ● Eliminar del conflicto: para eliminar el conflicto de funciones será necesario eliminar alguna de las asignaciones que estuviesen generando el mismo. ● Implementar controles alternativos: ante la imposibilidad de eliminar el conflicto, será indispensable implantar otros controles que permitan el monitoreo de las acciones realizadas por los funcionarios poseedores de las funciones. Estos controles podrán ser manuales o automáticos y en cualquiera de los casos deberá ser llevado a cabo por un funcionario independiente. 6.3. Hallazgo 3: irregularidades en la contratación del ERP Se observó que el proceso de negociación establecido con el proveedor del sistema ERP tuvo las siguientes irregularidades: ● ● ● ● No involucración de Auditoría Interna. No formalización del proceso de contratación Falta de competitividad (contratación directa: 1 cotización). Ausencias de cláusulas significativas. Por ejemplo, comunicación inmediata ante incidentes de ciberseguridad. Esto podría generar los siguientes efectos: ● ● ● Débil ambiente de control. Comunicación tardía de incidentes. Mayores costos de contratación y/o mantenimiento. Santamarina - Madariaga - Castillo - Nicolao - Roberts 9 ● ● Mantenimiento deficiente del sistema ERP. Inseguridad jurídica En consecuencia, se recomienda realizar las siguientes medidas: ● ● ● ● Documentar el proceso. Establecer un acuerdo de niveles de servicio con el proveedor (SLA). Revisar la conveniencia de las condiciones de contratación desde un punto de vista financiero. Revisar el contrato por parte de un área de control (ejemplo, Auditoría Interna o Legales). 6.4. Hallazgo 4: procesamiento de interfaces Se observaron problemas de integridad en las interfaces entre SIPROD y el sistema ERP, generando posibles inconsistencias, errores en la transferencia de datos y reclamos a la empresa. Ante las debilidades observadas, sugerimos: ● Documentar el proceso de transferencia de información, contemplando: monitoreo de la transmisión, verificaciones, resolución de problemas, retransmisión, contactos o referentes. ● Restringir sólo al personal autorizado a los directorios y archivos que se utilizan para la interface ● Automatizar la interfaz de SAP-Ordenes Internas. (La información se envía en formato excel por correo electrónico) ● Modificar el script de transmisión de la interfaz SAP - SIPROD, cambiando a un usuario de comunicación (tipo de usuario que no interactúa con la información de transmisión) eliminando la contraseña del archivo. 7. Bibliografía Para llevar a cabo el trabajo se utilizó como referencia lo siguiente: ● GTAG - Controles sobre las Tecnologías de la Información ● ISO 27002 - Controles sobre las Tecnologías de la Información Santamarina - Madariaga - Castillo - Nicolao - Roberts 10 Anexo I - Programa de trabajo detallado Riesgo ERP SAP S4 HANA R1: Que existan cambios solicitados y no aprobados/ revisados antes de pasarlos a producción. Objetivo Actividad Prueba Deben existir procedimientos formales para controlar los cambios a programas, en el cual se establezcan procedimientos formales de requerimientos y aprobaciones. En todos los casos se debe contar con la autorización correspondiente. 1) Verificar la existencia de un procedimiento formal de pasaje de programas a producción y que el mismo describa los controles inherentes al proceso. 1) Solicitar el procedimiento de gestión de cambios y validar el diseño de los controles y las responsabilidades que presenta el mismo. 1) Procedimiento de gestión de cambios 2) Sobre el universo de cambios, se seleccionará una muestra representativa en base a la fecha de solicitud de cambios en los programas existentes. 2) Universo de Tickets de Solman (Charm) 2.1) Se verificará que, para cada caso dentro de la muestra, haya evidencia respaldatoria de cada operación y que el cambio haya pasado por cada uno de los entornos (Desarrollo, Testing y Producción). 2.1) Muestra de tickets de Solman (Charm) con la documentación respaldatoria La función de implementar un cambio (desarrollo, configuración, administración de roles / perfiles / autorizaciones) está segregada de la de migración (puesta en producción de cambios / importación). 2) Verificar, en base a una muestra de requerimientos de pasajes a producción, que exista la autorización adecuada y los controles realizados de acuerdo a lo exigido en el procedimiento de Puesta en Producción. 3) Verificar los usuarios que tienen autorización para importar cambios en producción. 3) Verificar los usuarios que poseen permisos para Santamarina - Madariaga - Castillo - Nicolao - Roberts Evidencia 3) Listado de usuarios y roles asignados 11 Riesgo Objetivo Actividad Prueba importar cambios en el ERP Evidencia 3.1) Logs de las importaciones realizadas 3.2) Organigrama organizacional ERP SAP S4 HANA R2: Que usuarios no autorizados accedan a los datos del ERP. Deben existir procedimientos formales para controlar el ABM (altas, bajas y modificaciones) de usuarios, en el cual se establezcan procedimientos formales de requerimientos y aprobaciones. En todos los casos se debe contar con la autorización de los responsables involucrados (de sistemas, seguridad y del negocio). El acceso a crear o modificar roles / perfiles directamente en producción está restringido en producción. Tener en cuenta que la protección del mandante no restringe esta actividad 1) Verificar la existencia de un procedimiento formal para el ABM de usuarios y que el mismo describa los controles inherentes al proceso. 2) Verificar, en base a una muestra de requerimientos de ABM de usuarios, que exista la autorización adecuada y los controles realizados de acuerdo a lo exigido en el procedimiento de ABM de Usuarios. 3) Verificar los usuarios que tienen acceso a crear o modificar roles / perfiles / autorizaciones en el ambiente de desarrollo y sólo de asignación en el ambiente de 1) Solicitar el procedimiento de gestión de usuarios y validar el diseño de los controles y las responsabilidades que presenta el mismo. 1) Procedimiento de ABM Usuarios 2) Sobre el universo de ABM de usuarios, se seleccionará una muestra representativa en base a la fecha de solicitud 2) Universo de Tickets de Solman o GRC 2.1) Verificar, en base a una muestra de ABM de usuarios, que para cada caso dentro de la muestra se haya realizado un requerimiento formal y estén las aprobaciones pertinentes. 2.1) Muestra de Tickets de Solman o GRC con la documentación respaldatoria. Santamarina - Madariaga - Castillo - Nicolao - Roberts 12 Riesgo Objetivo Actividad desarrollo y sólo de asignación en producción Prueba 3) Verificar los usuarios que poseen permisos para gestionar accesos de usuarios del ERP Evidencia 3)Listado de usuarios y roles asignados 3.1) Logs de acceso 3.2) Organigrama organizacional Marco Contractual Servicios SaaS R3: Que el acuerdo con el proveedor no contemple los requisitos mínimos de seguridad El marco contractual del servicio SaaS debe contemplar requisitos mínimos de seguridad y debe establecerse de forma cierta y exacta un SLA. 1) Verificar que el contrato establezca acuerdos de servicio relacionados con: 1.1) Disponibilidad del Sistema 1.2) Generación, conservación, y restauración de copias de respaldo de la aplicación SAP. 1.3) Niveles de seguridad 1.4) Escalabilidad 1.5) Confidencialidad de los datos 1.6) Plan de Salida 1.7) Plan de Implementación de cambios coordinados con el área de Sistemas. 1) Solicitar el contrato formal vigente para el servicio contratado. 1.1) Verificar que el mismo contemple los siguientes SLA a. Disponibilidad del Sistema > 99.9 % b. Generación, conservación, y restauración de copias de respaldo de la aplicación SAP: contemple su realización y prueba periódica. Santamarina - Madariaga - Castillo - Nicolao - Roberts 1) Contrato del Servicio SaaS 2) Procedimiento del servicio de soporte y actualizaciones 2.1) Documentación de los procesos implementados 13 Riesgo Objetivo Actividad 1.8) Plan de Contingencia 2) Verificar la existencia de documentación relacionada con los procesos implementados, servicio de soporte y actualizaciones. Prueba Evidencia c. Niveles de seguridad: cumpla con los requisitos mínimos de seguridad de algún estándar reconocido del mercado. d. Escalabilidad: sea permitida e. Confidencialidad de los datos: exista un acuerdo. f. Plan de Salida: que un plan en caso que se desee cambiar de proveedor o servicio o ERP. g. Plan de contingencia en caso no exista servicio. 2) Solicitar el procedimiento relacionado con el servicio de soporte y actualizaciones Santamarina - Madariaga - Castillo - Nicolao - Roberts 14 Riesgo Objetivo Actividad Prueba Evidencia 2.1) Solicitar documentación de los procesos implementados ERP SAP S4 HANA R9: Que no se hayan implementado requisitos mínimos de seguridad Que la aplicación (ERP) se encuentre configurada según las mejores prácticas del mercado en relación a los siguientes aspectos críticos de seguridad: 1. Los eventos críticos de seguridad que deben encontrarse activos. 2. Las contraseñas por defecto de los usuarios SAP estándar han sido modificadas. 3. La protección del sistema está configurada permanentemente como "no modificable" (mandante cerrado) 4. El acceso a debugging con permiso de escritura no es permitido en producción. 5. Seguridad de las contraseñas Verificar que la aplicación cumpla con los estándares de seguridad críticos 1) Verificar los registros de eventos de seguridad que se encuentran activos 2) Verificar las contraseñas de los usuarios por defecto provistos por SAP 3) Verificar la configuración del parámetro de protección del sistema y del mandante. 3.1) Obtener los logs de cambios a la configuración del parámetro a fin de determinar si la protección del sistema fue configurada como modificable durante el período auditado. 4) Verificar si existen usuarios con acceso a la funcionalidad de Debug. Santamarina - Madariaga - Castillo - Nicolao - Roberts 1) y 3) Fotografías o capturas de pantalla de la configuración de la aplicación 2) Reporte de las contraseñas de los usuarios por defecto de SAP 3.1) Registro de los eventos de seguridad (cambios de configuración, cambios de acceso, etc.) 4) 6) 7) Listado de usuarios y roles asignados 15 Riesgo Objetivo Actividad 6. Los accesos se encuentren otorgados según su función en la organización. 7. Los accesos se encuentren segregados Prueba 5) Verificar que las contraseñas estén configuradas de acuerdo a las recomendaciones de seguridad en tamaño, vigencia y complejidad. 6) Verificar que los accesos se encuentren asignados según la función de las responsabilidades de los usuarios. Evidencia 4.1) 4) 6) 7) Organigrama organizacional 5) Política de contraseñas 5.1) Fotografía o captura de Pantalla de la configuración de contraseñas 7) Verificar que los accesos se encuentren segregados en los principales módulos implementados Interface SAP sistema industrial SIPRO R10: Que la migración de saldos iniciales no se registren adecuadamente en el nuevo sistema. La migración de saldos iniciales debe ser registrada en forma completa y exacta. Verificar que la migración de saldos iniciales sea íntegra y exacta 1) Validar que los reportes de salida del sistema de origen y de entrada al sistema destino no presenten diferencias 1. 2) Validar la aprobación del negocio sobre los saldos iniciales transferidos Santamarina - Madariaga - Castillo - Nicolao - Roberts 1) Reporte de salida de sistema de origen 1.1) Reporte de ingreso de sistema de destino 16 Riesgo Objetivo Actividad Prueba Evidencia 1.2) Aprobación del negocio sobre los saldos transferidos Interface SAP sistema industrial SIPRO R20: Que no se transfieran los datos de forma íntegra a través de las interfaces del ERP. 1) El acceso a procesar interfaces debe ser restringido apropiadamente. 2) Los datos transferidos deben realizarse con integridad y exactitud 3) Los archivos transferidos en la interfaz no deben ser manipulados por fuera de los sistemas de origen y destino 4) Los errores de transferencia son detectados de manera oportuna y precisa. 5) El proceso de transferencia de información debería estar documentado, 6) Los script de las interfaces no deben contener datos sensibles (credenciales, direcciones ip, etc.). 1) Verificar que el usuario SAP que se utiliza para la transmisión de datos sea de comunicación (no diálogo) y posea los accesos a realizar las actividades relacionadas a la infraestructura técnica de la interfaz. 2) Verificar que los datos transferidos se realicen con integridad y exactitud 3) Verificar que el sistema ERP SAP HANA realiza una sumatoria de verificación en el contenido de los archivos que se transfieren por interfaz e informa al sistema destino el resultado del cálculo (ya sea como parte del nombre del archivo, integrado en el encabezado o pie de página o 1) Verificar los accesos relacionados con las interfaces bajo análisis que sean restringidos a lo que realmente lo necesitan 1)Listado de usuarios y roles asignados 2) Verificar, por muestreo, la integridad y exactitud de las interfaces, validando las entradas y salidas de ambos sistemas. 2) y 3) Reporte de salida de sistema de origen 3) Verificar, por muestreo, la verificación del contenido de los archivos de ambos sistemas. 3.1) Verificar como es el proceso de transferencia de información entre los sistemas no tenga Santamarina - Madariaga - Castillo - Nicolao - Roberts 1.2) Organigrama organizacional 2) y 3) Reporte de ingreso de sistema de destino 4) Logs de la interface 4.1) Notificación del error 4.2) Resolución del error 17 Riesgo Objetivo Actividad enviado por separado) a fin de que el receptor pueda comparar dicho valor con la información registrada en el mismo. 3.1) Verificar que el proceso sea automático. No exista participación manual en el proceso. 4) Verificar que, en caso de errores en la transferencia de información entre los dos sistemas, se notifica una alerta al Responsable de los errores ocasionados, especificando el lugar donde falló la operación a fin de que el mismo tome la acción adecuada para solucionar el conflicto. 5) Verificar la existencia de documentación relacionada con el proceso de transferencia. 6) Verificar que los script de las interfaces no tengan datos sensibles (credenciales, direcciones ip, etc.) Prueba intervención de usuarios operativos. 4) Validar que, ante un error en la comunicación, la misma sea notificada y resuelta en tiempo y forma. Evidencia 5) Documentación de las interfaces 6) Scripts de interfaces 5) Solicitar documentación de las interfaces y validar que contemple los siguientes aspectos: h. monitoreo de la transmisión i. verificaciones j. resolución de problemas k. retransmisión l. contactos 6) Verificar que los scripts de las interfaces no tengan datos sensibles como ser: a. credenciales b. direcciones ip Santamarina - Madariaga - Castillo - Nicolao - Roberts 18 Riesgo ERP SAP S4 HANA R27: Que existan usuarios genéricos no justificados por el negocio Objetivo Los usuarios genéricos deben encontrarse restringidos exclusivamente a razones de negocio Actividad Revisión de actividad de usuarios genéricos con perfiles amplios. Los usuarios genéricos se restringen a labores operativas en áreas donde participan cambios de turno (24 x 7) con labores muy específicas restringen a labores operativas en áreas donde participan cambios de turno (24 x 7) con labores muy específicas. Prueba 1) Verificar que los usuarios genéricos con perfiles amplios sólo sean utilizados por razones de negocio (ej: cuentas de servicio) 1.1) En caso que sean utilizados, verificar: a. b. c. d. Duración Asignación Autorización Revisión de actividades realizadas por un área independiente. e. Log de eventos activo f. Cambio de clave Santamarina - Madariaga - Castillo - Nicolao - Roberts Evidencia 1) Listado de usuarios genéricos con el detalle del tipo de usuario y estado. 1.2) Logs transaccionales de los usuarios genéricos 1.3) Tickets de Solman o GRC con la documentación respaldatoria. 1.4) Logs de cambios de contraseñas de usuarios genéricos. 19 Anexo II - Listado de riesgos identificados Riesgo alto: ● R1: Que existan cambios solicitados y no aprobados/revisados antes de pasarlos a producción. ● R2: Que usuarios no autorizados accedan a los datos del ERP. ● R3: Que el acuerdo con el proveedor no contemple los requisitos mínimos de seguridad. ● R9: Que no se hayan implementado requisitos mínimos de seguridad en el ERP. ● R10: Que la migración de saldos iniciales y/o las transacciones del año en curso no se registren adecuadamente en el nuevo sistema. ● R20: Que no se transfieran los datos de forma íntegra a través de las interfaces del ERP. ● R27: Que existan usuarios genéricos no justificados por el negocio y que se utilicen sin control alguno. Riesgo medio: ● R4: Que el plan de contingencia no se esté haciendo en tiempo y forma. ● R5: Que no se responda en tiempo y forma los incidentes de seguridad detectados. ● R6: Que los usuarios administradores no estén claramente definidos. ● R7: Que no se transfieran los datos de forma íntegra a través de la interfaz “liquidación” del ERP. ● R8: Que no se transfieran los datos de forma íntegra a través de la interfaz de “bank recibo digital” del ERP. ● R11: Que no se transfieran los datos de forma íntegra a través de la interfaz de “AYL13 catálogos” del ERP. ● R12: Que no se transfieran los datos de forma íntegra a través de la interfaz “SIM06 stock materiales” del ERP. ● R13: Que no se transfieran los datos de forma íntegra a través de la interfaz “HCM82 recibos” del ERP. ● R19: Que no se transfieran los datos de forma íntegra a través de la interfaz “AFIP facturación electrónica” del ERP. Santamarina - Madariaga - Castillo - Nicolao - Roberts 20 ● R21: Que el servicio sistema SaaS no se encuentre actualizado a su última versión. ● R22: Que empleados con acceso autorizado divulguen información a terceros no autorizados. ● R24: Que existan usuarios administradores utilizados con frecuencia alta sin una necesidad que lo amerite. ● R28: Que no se monitoreen los logs de sistema mediante alertas automáticas configuradas de acuerdo a reglas. ● R29: Que el servicio sistema SaaS no se encuentre disponible por un tiempo mayor a 24 horas. ● R30: Que no se cuenta con manuales de trabajo actualizados. ● R31: Que existan actualizaciones del proveedor no informados que generen errores en el ERP Riesgo bajo: ● R14: Que no se transfieran los datos de forma íntegra a través de las interfaz “SIM01 órdenes internas” del ERP. ● R15: Que no se transfieran los datos de forma íntegra a través de la interfaz “SIM02 maestro tarifas” del ERP. ● R16: Que no se transfieran los datos de forma íntegra a través de la interfaz “SIM03 maestro turnos” del ERP. ● R17: Que no se transfieran los datos de forma íntegra a través de la interfaz “SIM04 maestro material” del ERP. ● R18: Que no se transfieran los datos de forma íntegra a través de la interfaz “SIM05 maestro servicios” del ERP. ● R23: Que no se transfieran los datos de forma íntegra a través de la interfaz “SIM09 consumo horas” del ERP. ● R25: Que no se transfieran los datos de forma íntegra a través de la interfaz “SIM10 reserva materiales” del ERP. ● R26: Que no se estén registrando adecuadamente los accesos y transacciones registradas en el sistema. Santamarina - Madariaga - Castillo - Nicolao - Roberts 21 Anexo III - Funciones/usuarios sin controles por oposición Santamarina - Madariaga - Castillo - Nicolao - Roberts 22