Uploaded by

Nestor Sánchez Soberats

Tesis: Modelado de Automatizaciones en OPN con PLC

advertisement

FACULTAD DE INGENIERÍA ELÉCTRICA

ESPECIALIDAD AUTOMÁTICA

Título: Desarrollo de Modelos de Automatizaciones en

OPN de Instalaciones de Laboratorio.

Diplomantes: Ksenia Arias Granda

Yanexis Estrada Figueredo

Tutores: Dr. Israel Benítez Pina

Msc. Luisa Villafruela Loperena

Curso 2001 – 2002

" Año de los Héroes Prisioneros del Imperio "

FACULTAD DE INGENIERÍA ELÉCTRICA

ESPECIALIDAD AUTOMÁTICA

Ksenia Arias Granda

Yanexis Estrada Figueredo

Santiago de Cuba, Junio 2002

"Año de los Héroes Prisioneros del Imperio"

Resumen

RESUMEN

La comunidad científica y académica internacional está enfrascada en la búsqueda de métodos

formales para el modelado y diseño de sistemas de automatización que permitan garantizar la

calidad de las redes de automatización con PLC’s. Este trabajo presenta un estudio sobre

implementación de modelos de automatizaciones sobre redes de Petri (PN’s), en específico Redes

de Petri Ordinarias (OPN’s) y su traducción a programas en lenguajes de PLC’s IEC1131

compatibles.

Este trabajo tiene como objetivo desarrollar modelos en OPN de automatización de instalaciones

del laboratorio de control de procesos gobernadas por PLC’s, mediante el uso del Visual Object

Net utilizando la metodología de diseño de GHeNESys para en un futuro integrar la fase de diseño

al Sistema Docente de Automatización Industrial (SDAI) en desarrollo sobre estas instalaciones.

Se definen los pasos para implementar programas desde modelos validados. La metodología

propone el diseño, verificación y validación de automatizaciones con PLC’s con el objetivo de

orientar a los especialistas en la forma de lograr la evaluación de sus diseños desde la etapa inicial

mediante métodos formales en PN’s. Se dan sus bases teóricas y se crean los modelos en OPN de

las instalaciones del Panel Gaseoso (control de presión) y Panel de Control de Nivel del

Laboratorio de Control de Procesos, así como su programa traducido a lenguajes de PLC’s.

Los resultados obtenidos en este trabajo se utilizarán a partir del curso 2002-2003 en la asignatura

de Sistemas Automatizados de 5to año de Automática. Además, mediante los proyectos MES de

Laboratorios Virtuales y proyectos de colaboración internacional, se irán extendiendo estos

resultados al pre y postgrado del resto de las universidades cubanas e iberoamericanas que

participan en los mismos.

Summary

SUMMARY

The international scientific and academic community is work in the search of formal methods to

modeling and design of automation systems that allow to guarantee the quality in PLC’s

automation networks. This work presents a study on implementation of models of automations it

has more than enough Petri Nets (PN’s), in specific Ordinary Petri Nets (OPN’s) and its

translation to programs in PLC’s languages compatible IEC1131.

This work has as purpose to develop models in OPN of automation laboratory of process control

governed by PLC’s, by means of the use of the Visual Object Net using design methodology of

Ghenesys to integrate in a future the design phase to the Educational System of Industrial

Automation (SDAI) in development on these laboratories.

They are defined the steps to implement programs from validated models. The methodology

proposes the design, verification and validation of PLC’s automations with the purpose of guiding

the specialists in the form to obtain evaluations of theirs designs from the initial stage using

formal methods in PN’s. It include theoretical bases and the OPN models are given of the

laboratories of the Gassy Panel (control of pressure) and Panel of Level Control of Processes

Control Laboratory, as well as their program translated to PLC’s languages.

The results obtained in this work will be used starting from the course 2002-2003 in Automated

Systems subject in 5to course of Automatic. Also, by means of the MES projects of Virtual

Laboratories and international collaboration projects, these results will go extending to all courses

of the rest of the Cuban and Ibero-American universities that participate in this project.

Indice

INDICE

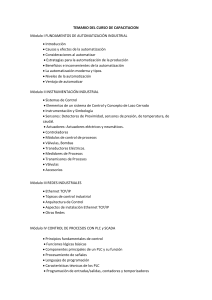

INTRODUCCIÓN ...........................................................................................................................................1

CAPÍTULO 1. MODELADO EN REDES DE PETRI PARA AUTOMATIZACIONES CON PLC’s ..............5

1.1 PN’s clásicas y su uso en modelado para automatizaciones con PLC’s. ................................................ 6

1.1.1 Propiedades de las PN’s. .................................................................................................................... 14

1.1.2 Métodos de análisis de las PN’s. ........................................................................................................ 16

1.1.3 Subclases de PN’s. .............................................................................................................................. 17

1.2 Red Jerárquica Extendida GHENeSys. .................................................................................................. 19

1.2.1 Metodología propuesta. ...................................................................................................................... 23

1.3 Metodología de implementación de los modelos formales en OPN a lenguajes de PLC’s IEC1131

compatibles y su reinterpretación, utilizando GHENeSys. ........................................................................... 24

1.3.1 Analogías entre GHENeSys y los lenguajes IEC1131 compatibles. ................................................... 26

CAPÍTULO 2. DISEÑO, VERIFICACIÓN Y VALIDACIÓN SOBRE GHENESYS. .................................33

2.1 Actualidad en diseño, verificación y validación de automatizaciones con PLC’s................................. 35

2.2 Diseño sobre GHENeSys......................................................................................................................... 38

2.3.1 Reglas de Reducción Simple. ............................................................................................................... 48

2.3.2 Teorema del Rango. ............................................................................................................................. 51

2.4 Validación sobre GHENeSys. ................................................................................................................. 56

2.4.1 Herramienta de diseño sobre GHENeSys e implementación automática. ........................................... 59

CAPÍTULO 3. APLICACIÓN DE LA METODOLOGÍA PRESENTADA EN LA AUTOMATIZACIÓN

DE DOS INSTALACIONES DE LABORATORIO........................................................................................61

3.1 Panel de nivel ......................................................................................................................................... 61

3.1.1 Funcionamiento de la instalación. ....................................................................................................... 62

3.1.2 Diseño del sistema de control del Panel de Nivel utilizando GHENeSys. ........................................... 63

Luego de la implementación se realiza la validación final del funcionamiento del sistema controlado con

ayuda de las facilidades que brinda el ISaGRAF 3.3 para esto. .................................................................. 74

3.2 Panel Gaseoso........................................................................................................................................ 74

3.2.1 Funcionamiento de la instalación. ....................................................................................................... 75

3.2.2 Diseño del sistema de control del Panel Gaseoso utilizando GHENeSys............................................ 76

3.3 Ventajas del método formal de diseño en OPN’s.................................................................................... 83

VALORACIÓN ECONÓMICA. .....................................................................................................................85

Indice

CONCLUSIONES .........................................................................................................................................88

RECOMENDACIONES.................................................................................................................................90

BIBLIOGRAFÍA ............................................................................................................................................91

ANEXOS........................................................................................................................................................94

Anexo 1. Modelo en Redes de Petri del Panel de Nivel. ............................................................................... 94

Anexo 2. Programación en FBD/LD y Simulación en ISaGRAF 3.3 del Panel de Nivel.............................. 97

Anexo 3. Modelo en Redes de Petri del Panel Gaseoso.............................................................................. 100

Anexo 4. Programación en FBD/LD y Simulación en ISaGRAF 3.3 del Panel Gaseoso. .......................... 101

Introducción

INTRODUCCIÓN

Desde los años 70’s hasta la fecha los Controladores Lógicos Programables (PLC’s) han sido los

dispositivos mayormente utilizados en la solución de problemas de automatización y control. Su

uso se extiende a soluciones muy diversas, que van desde máquinas herramientas hasta plantas

industriales, desde juguetes hasta el confort de hoteles y edificios, desde elevadores hasta

sistemas telefónicos, desde sistemas de seguridad crítica hasta sistemas de generación de

electricidad, entre otros.

Los PLC’s no son más que computadoras adaptadas al ambiente de control de procesos, los que

cuentan tanto con parte electrónica (hardware) como de programación (software). Estos

dispositivos se encargan de garantizar el comportamiento deseado de un proceso determinado,

utilizando para ello el conjunto de señales de entrada y salida asociadas a éste, así como del

programa elaborado para ello. Por lo anterior, se deduce que las aplicaciones con PLC’s

comprenden típicamente varias partes, tales como: el proceso a controlar (ej: una planta), el PLC,

conexiones entre el PLC y el entorno, el programa del PLC, conexiones entre el PLC y una PC

(opcional), etc. Por ello, una aplicación con PLC trabajará correctamente solo si todas las partes,

que están relacionadas entre sí, trabajan adecuadamente.

Por sus características y exigencias, este campo generó sus propios métodos de diseño y

lenguajes de programación, desarrollándose varios de estos últimos debido al rápido auge de los

PLC’s en los años 80’s. Con el objetivo de estandarizar estos lenguajes en 1993, la International

Electrotechnical Commission (IEC) presentó la norma IEC1131 creada basándose en la

experiencia de varios fabricantes líderes en esta rama, unificando de esta forma los esfuerzos de

fabricantes, investigadores e ingenieros que trabajan sobre esta línea. En la parte 3 de esta norma

(IEC1131-3) se define la sintaxis, y en menor parte, la semántica de cinco lenguajes de

programación, dos de ellos lenguajes de texto: Instruction List (IL) y Structured Text (ST), dos

gráficos: Ladder Diagram (LD) y Function Block Diagram (FBD), y uno estructurado:

Sequential Function Chart (SFC).

1

Introducción

Si asumimos que la parte del hardware está funcionalmente bien y garantiza la correcta

operación del controlador, entonces la aplicación con PLC estará determinada por el software

asociado a éste; es decir, por el programa de su algoritmo de control.

Al aumentar la complejidad de los sistemas de control, de las exigencias en cuanto a fiabilidad y

seguridad, así como los costos de éstos, los diseñadores se han visto en la necesidad de buscar

métodos de verificación y validación que aseguren el funcionamiento seguro y correcto de la

solución generada. Debido a ello, la programación de PLC’s que tradicionalmente se ha venido

realizando de forma directa, ha generado en los últimos años que estudiosos en esta rama,

orienten sus esfuerzos hacia la aplicación de métodos formales, ya utilizados con anterioridad en

la programación de computadoras, a este campo de la automática. Estando orientados éstos a los

lenguajes estándares ya mencionados, recogidos en la norma IEC1131-3.

Los métodos formales basan sus principios en el análisis y verificación del programa dado a

partir de la obtención de su modelo, estudiando tanto las propiedades funcionales como

estructurales de éste. La aplicación de estos métodos permite elevar la seguridad en la

concepción y aplicación del programa elaborado, la reducción de los tiempos de diseño e

implementación, así como la reusabilidad, generalidad y optimización

del algoritmo

desarrollado, entre otras ventajas, [Frey00.1] lo que hace muy atractiva su utilización.

Son sin dudas las Redes de Petri (PN’s) las de mayor aplicación en la descripción formal de

programas de PLC’s. Introducidas por Carl Adam Petri en 1962, las PN’s han tenido un

vertiginoso desarrollo desde esa fecha hasta nuestros días; constituyendo una herramienta tanto

gráfica como matemática. Resultando una opción útil para describir y estudiar sistemas que

se caracterizan por ser concurrentes, asincrónicos, distribuidos, paralelos, no determinísticos y/o

estocásticos.

2

Introducción

En el contexto de la programación de PLC’s, las PN’s poseen muchas ventajas sobre otras formas

de descripción formales, al facilitar una modelación sencilla e intuitiva, siendo generalmente los

modelos de PN’s más compactos y poderosos. En la actualidad se han desarrollado muchas

modificaciones y extensiones aplicadas a este campo, encontrándose además, un gran número de

herramientas asistidas por computadora disponibles, las que permiten la edición, simulación y

análisis de ellas. Dentro de las PN’s estudiadas, la red extendida GHENeSys [Glez&Silva01] ha

demostrado ser la más adecuada para nuestros intereses.

La utilización de las PN’s como método formal para la verificación de programas de PLC’s es

poco conocido en nuestro país, y debido a las ventajas citadas anteriormente resulta conveniente

su uso. El propósito que persigue el presente trabajo es desarrollar los modelos en PN’s,

particularizando en el procedimiento propuesto por el grupo que investiga este tema, fruto de la

colaboración Universidad de Oriente - Universidad de Sao Paulo, el que utiliza la red extendida

GHENeSys como vía de representación. Escogiendo para nuestro análisis las instalaciones del

Laboratorio de Control de Procesos, Panel de Nivel y Panel Gaseoso. Estos modelos servirán de

base para las clases prácticas y laboratorios de este tema en la asignatura Sistemas

Automatizados en 5to año de Automática que comienza su impartición en Septiembre de este

año.

El trabajo se encuentra organizado en tres capítulos. En el primero de ellos se presenta la base

teórica en la que se sustentan las Redes de Petri; se mencionan sus propiedades, así como las

clases en que se subdividen éstas. Se trata además el tema de la utilización en la representación

de la red jerárquica extendida GHENeSys, planteándose la metodología de implementación de

los modelos formales en OPN’s a lenguajes de PLC’s IEC1131 compatibles y su

reinterpretación.

En el segundo capítulo se trata el Diseño, Verificación y Validación sobre GHENeSys, dando

primeramente una panorámica sobre trabajos actuales relacionados con el tema. Se exponen los

3

Introducción

pasos de la metodología, presentando ejemplos de aplicación de métodos de validación y

verificación según sea el caso.

En el tercer capítulo se enfatiza en la aplicación de la metodología planteada a las instalaciones

de laboratorio, se presentan las características, así como la operación de ambos paneles. Se

obtiene el modelo de las subredes, su simulación en el Visual Object Net (VON), así como el

programa para su implementación traducido a lenguajes de PLC’s según la norma IEC1131.

Estos modelos se integran a la etapa de diseño de un SDAI que se encuentra en desarrollo con el

apoyo del proyecto MES de Laboratorios Virtuales y otros proyectos de colaboración

internacional con la USP (Brasil) y la UPC (Barcelona, España). En este último caso un proyecto

del Centro de Cooperación para el desarrollo (CCD) de la UPC.

4

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

CAPÍTULO 1. MODELADO EN REDES DE PETRI PARA

AUTOMATIZACIONES CON PLC’s

Los PLC’s constituyen los dispositivos de automatización industrial de mayor uso en el mercado

internacional. Estudios recientes arrojan que el 74 % de los usuarios del mercado de

automatización utilizan redes de automatización con PLC’s, y los usos específicos son: 87 % en

control de máquinas, 58 % en control de procesos, 40 % en control de movimiento, 26 % en

control de sistemas batch, 18 % en diagnóstico y un 3 % en otros tipos de usos.

Se han desarrollado varias etapas de normalización de sus lenguajes de programación, hasta llegar

a la mundialmente aceptada IEC1131-3. Sin embargo, el diseño de los sistemas de automatización

con dichos equipos tradicionalmente ha seguido métodos intuitivos basados en la experiencia del

programador.

El desarrollo de las potencialidades de estos dispositivos, el incremento de la complejidad de las

aplicaciones, la necesidad de reducir el tiempo de desarrollo, y de mayores niveles de seguridad y

optimización de las automatizaciones con ellos, ha generado la necesidad de aplicar métodos

formales en el diseño de estos sistemas.

Las ventajas de los métodos formales en el proceso de diseño son por ejemplo, la facilidad para

análisis y reutilización, la repetitibidad, la facilidad para proceder al análisis de sistemas de gran

tamaño, la precisión del proceso de modelado, la facilidad de documentación. Todo esto justifica

la obtención de nuevos métodos que tornen más rápido y seguro este proceso, pero sin descuidar

el contenido formal. En este campo, las Redes de Petri (PN’s) y sus extensiones, han sido la

representación/formalismo que más ha avanzado en este sentido por su dualidad matemáticográfica, su aplicabilidad, expresividad, y una cierta adherencia a los métodos de diseño

convencionales como el Top-down o el Bottom-up.

5

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

En la actualidad hay varios trabajos que demuestran que la comunidad científica internacional

trabaja en esta dirección. En todos ellos se plantea la difícil representación con la teoría de control

tradicional de los Sistemas de Eventos Discretos (DES) donde aparecen concurrencias, conflictos,

no-determinismos, para lo que las PN’s constituyen un arma efectiva. Estas proveen métodos de

validación y verificación que garantizan la calidad de los sistemas de control antes de su

implementación.

Por todo lo anterior consideramos de gran importancia el conocimiento de los métodos más

efectivos en este sentido y el desarrollo de una metodología aplicable al mayor número de

automatizaciones con PLC’s en cualquier sector económico. Para ello veremos algunos conceptos

básicos de las PN’s y concluir con una propuesta de metodología general para incorporar esta al

desarrollo de los modelos de nuestras instalaciones de laboratorio .

1.1 PN’s clásicas y su uso en modelado para automatizaciones con PLC’s.

Red de Petri (PN) es un término agrupador, que en el transcurso del tiempo ha venido a

designar un amplio número de modelos de sistemas, procedimientos, técnicas y patrones

descriptivos relacionados unos con otros en el sentido de que están todos basados en el mismo

principio específico (Teoría de las Redes de Petri).

El principal atractivo radica en que permiten la identificación de los aspectos básicos de los

sistemas distribuidos tanto conceptual como matemáticamente. Tienen la dualidad de ser una

herramienta de modelado matemática y gráfica aplicable a muchos sistemas, lo cual incluye

además, el atractivo de los sistemas visuales de simulación gráfica.

La principal clase de Red de Petri es la llamada Sistema de Red Elemental (EN Systems =

Elementary Net Systems). Una EN Systems es, dentro de la Teoría de Redes (Net Theory) aplicada

a procesos y sistemas distribuidos, un modelo simple de sistemas distribuidos.

6

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Existen dos grandes grupos de PN’s: las redes clásicas, que incluyen los Sistemas

Condición/Evento (C/E-systems), las Redes Lugar/Transición (P/T-nets) y las extensiones

derivadas de ellas y las redes de alto nivel, que abarcan fundamentalmente las Redes

Predicado/Evento (P/E-nets), Redes coloridas y Redes relacionadas. Estos grupos se diferencian

fundamentalmente por la forma en que son marcadas las redes (cantidad de tokens).

El modelo de sistema C/E los elementos S son simplemente marcados o no marcados (sólo es

posible un token).

En el modelo de sistema P/T-nets, los elementos S pueden contener un cierto número de tokens

sin diferenciación.

En el modelo de sistema P/E-nets, los elementos S son marcados por objetos individuales (hay

diferenciación entre tipos de tokens).

Las aplicaciones de automatización con PLC’s abarcan principalmente el sector de las Redes

Clásicas, por lo que sólo abundaremos sobre éstas. Todas las redes clásicas tienen, como

estructura básica, una red elemental (EN).

Un Sistema de Red Elemental (EN-system) es una cuádrupla N = (B,E;F,Cin) donde (B,E;F) es

una red llamada Red Subyacente (Underling Net) de N, und(N) y Cin ⊆ B es llamado caso

inicial (initial case) of N, inc(N) [Thiagarajan86].

Se mantiene igual terminología que en teoría de redes para la und(N):

Bn es el conjunto de condiciones de N.

En es el conjunto de eventos de N.

Fn es el conjunto de relaciones de flujo de N.

Xn es el conjunto de elementos de N.

7

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Esta EN-system como modelo abstracto de un sistema distribuido tiene dos partes:

N = (B, E, F, Cin)

\____/ \__/

Estructura Comportamiento

Estática

Dinámico

La notación gráfica de una EN-system, es la notación gráfica de la und(N) a la que se adiciona el

marcaje de Cin representado por las marcas o puntos (tokens) en los estados. La notación gráfica

de la und(N) responde a un gráfico bipartito, direccionado, ordenado y no vacío sin nodos

aislados, donde B y E (también llamados S y T) son los conjuntos de estados y transiciones de N

asociados a círculos y a cajas o cuadrados respectivamente, siendo F las relaciones de flujo en N

que son arcos con direcciones apropiadas.

Siguiendo la dinámica del marcaje se pueden encontrar los elementos que pertenecen al conjunto

de casos Cn (combinaciones de Bn) y pasos Un (combinaciones de En). De acuerdo a esto se

puede definir el espacio de estados del sistema y la clase completa de casos generadora del

mismo.

El modelo de sistema C/E [Reising82], muy utilizado, es esencialmente un EN-System que

satisface algunas restricciones adicionales. En éstas los elementos S son simplemente marcados o

no marcados (sólo es posible un token) y las reglas de disparos de las transiciones sólo obedecen a

la precondición de t(•t); o sea, el marcaje de los estados de entrada y la activación del evento

asociado a la transición. Un ejemplo a modelar con este sistema en automatizaciones con PLC’s

podría ser la atención a las botoneras locales de arranque y parada o el control de acciones

secuenciales binarias del proceso.

En el modelo P/T-net [Reising82], los elementos S (ahora llamados Lugares P) pueden contener

un cierto número de tokens sin diferenciación. Esto agrega a la dinámica anterior, el análisis de la

8

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

capacidad de cada Lugar (K) y el peso asociado a los arcos (W). Por tanto, las reglas de disparo

de las transiciones también deben tener en cuenta la posibilidad de asimilación de tokens de los

lugares de destino (Postcondición de t; o sea, t•). Por ello, el movimiento de tokens en el disparo

de la transición queda determinado por el peso de los arcos que la interconectan a las entradas y a

las salidas. Un ejemplo clásico que también se presenta en automatizaciones con PLC’s es el de

compartir recursos, como el uso compartido de los sistemas de comunicación, de áreas de

almacenaje para diferentes líneas de producción, etc.

En los modelos de alto nivel (como el sistema llamado Predicate/Event nets), los elementos S

son marcados por objetos individuales (hay diferenciación entre tipos de tokens), lo cual aumenta

la potencialidad de la red pero modifica grandemente las reglas de comportamiento dinámico,

tornando más complejo su análisis y uso. Debido a esto no serán objeto de estudio en el presente

trabajo.

A partir de estos grandes tipos, hay extensiones y modificaciones que adecuan el modelo a

condiciones específicas de determinadas aplicaciones. Estos son los casos de las Redes

Temporizadas [Ajmone95, Murata89], Redes Interpretadas [David92, Frey00.2, Frey00.3], Redes

Extendidas [Murata89, Silva&Miyagi95], y otras más.

De aquí podemos resumir que de acuerdo a nuestros objetivos de trabajo con PLC’s, sólo los

modelos C/E y P/T nos interesan. Pero, ¿cuál de los dos es el más recomendable para el análisis

de éstas automatizaciones con PLC’s?. Además, ¿es necesario vincularlos a extensiones y/o

modificaciones específicas como las indicadas?.

Para responder estas preguntas tendremos en cuenta que los C/E-Systems pueden ser considerados

como un caso especial de P/T-Net con capacidades de Lugares y pesos de Arcos unitarios. Tienen

comportamientos similares, pero debe considerarse que un C/E-System está provisto de una clase

caso C, donde las P/T-Nets asumen sólo un marcaje inicial. También puede hacerse extensiva

9

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

como una generalización de los C/E-Systems en las P/T-Nets, la situación de contacto en que una

transición t ∈ Tn falla porque un Lugar en t• (Postcondición) no tiene suficiente capacidad.

La posibilidad de tener en cuenta redes que consideren sólo las Precondiciones (denominadas

contact-free) y la transformación del complemento para eliminar la influencia de la Postcondición

en las reglas de disparo permite trabajar siempre con redes de capacidad infinita, con sólo las tres

reglas de transición o de disparo que se relacionan seguidamente [Murata89]:

Una transición t se dice que está habilitada si cada lugar de entrada p de t está marcado con al

menos w(p,t) tokens, donde w(p,t) es el peso de los arcos desde p a t.

Una transición habilitada puede o no dispararse (si los eventos de que depende tienen o no,

lugar en ese momento).

Un disparo de una transición habilitada t quita w(p,t) tokens de cada lugar de entrada p de t, y

adiciona w(p,t) tokens a cada lugar de salida p de t, donde w(p,t) es el peso de los arcos desde

t a p.

De acuerdo a todo lo anterior, trabajaremos las PN’s clásicas como todo un conjunto referido en

P/T-nets, pero particularizaremos más en las Redes de Petri Ordinarias (OPN), que tienen la

restricción de que el peso de los arcos que la forman es igual a 1 [Murata89].

Utilizando la notación básica formal, podemos definir una red Lugar/Transición (P/T-net)

[Bernardinello92] como una séxtupla ∑ = (S,T, F, K,W, M0), donde:

i)

S ∩ T = ∅.

ii)

S ∪ T ≠ ∅.

iii)

F ⊆ (SxT) ∪ (TxS).

iv)

dom(F) ∪ cod(F) = S ∪ T.

v)

K: S → N+ ∪ {∞} es una función de capacidad.

vi)

W: F → N+ es una función de peso.

10

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

vii)

M0: S → N es una marcación inicial que satisface: ∀s∈S: M0(s) ≤ K(s).

Dada una red Lugar/Transición ∑, tenemos que:

La aplicación M: L → N+ es llamada una marcación en ∑ si se cumple M(s) ≤ K(s) para todo

s∈S.

Sea M una marcación en ∑, podemos decir que una transición t ∈ T está habilitada si se cumple

que: ∀s ∈ S : W(s,t) ≤ M(s) ≤ K(s) – W(t,s)

Una marcación M que habilita t lleva a una marcación M’ disparando t, donde:

M’(s) = M(s) – W(s,t) + W(t,s) ; ∀s ∈ S, ∀(s,t) ∈ F, ∀(t,s) ∈ F

La ocurrencia de t lleva de una marcación M a M’, y es representado como M[t>M’.

Se denota por R(M) como el menor conjunto de las marcaciones de ∑ alcanzables a partir de M,

tal que:

1. M ∈ R(M) y

2. Si M1 ∈ R(M)

y para algún

t ∈ T, M1[a>M2] entonces M2 ∈ R(M)

Ahora podemos definir a una P/T-net como de libre contacto (contact-free) [Reising89], si para

todo M ∈ [Mn> y para todo t ∈ Tn:

Si ∀ s ∈ •t: M(s) > Wn(s,t) entonces

∀s ∈ t• : M(s) < Kn(s) – Wn(t,s)

Esto no es más que el marcaje en cada lugar de entrada debe ser mayor que el peso del arco de

salida hacia la transición, pero en la salida el marcaje debe ser menor que la capacidad permitida

menos el peso del arco de entrada desde la transición.

11

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

El comportamiento dinámico de muchos de los sistemas estudiados por la ingeniería pueden ser

descritos usando ecuaciones diferenciales. En el caso de las Redes de Petri este comportamiento

dinámico es regido por su ecuación de estado. Una parte fundamental de esta ecuación de estado

es lo que se denomina como matriz de incidencia.

Definición 2.10 Matriz de Incidencia [Desel&Esparza95]

La matriz de incidencia A:(SxT)→{-1,0,1} de N será definida por:

⎧ 0

⎪

N(s,t)= ⎨ 1

⎪ −1

⎩

(s,t) ∉ F y (t, s) ∉ F o (s,t) ∈ F y (t, s) ∈ F

(s,t) ∉ F y (t, s) ∈ F

(s,t) ∈ F y (t, s) ∉ F

Como base teórica para la definición de la matriz de incidencia es bueno tener en cuenta que

para cualquier Lugar S y cualquier Transición T arbitrarios de una red, ambos están relacionados

por una de las cuatro formas siguientes con respecto a la relación de flujo F [Desel&Esparza95]:

(s,t) ∉ F y (t,s) ∉ F : Completamente no relacionados.

(s,t) ∈ F y (t,s) ∉ F: t solo ocurre cuando S tiene al menos un token y al ocurrir reduce

tokens en S.

(s,t) ∉ F y (t,s) ∈ F: t incrementa el número de tokens en S en uno (recuerden son solo

OPN).

(s,t) ∈ F y (t,s) ∈ F: t solo ocurre cuando S tiene al menos un token pero al ocurrir no

cambia tokens en S.

Es importante observar que el cambio del número de tokens en S causado por la ocurrencia de t no

depende del marcaje existente en la red, sino que esta completamente determinado por la

estructura de la red.

12

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Para una PN con n transiciones y m lugares, la matriz de incidencia A = [aij] es una matriz de

enteros de orden n x m (transiciones x lugares). Esta matriz de incidencia representa la estructura

de la red y puede ser descrita de la forma siguiente[Murata89]:

A = [aij]

con aij = aij+ - aij-

donde:

aij+ =W(i,j)

es el peso del arco que va del lugar i a la transición j.

es el peso del arco que va de la transición j a el lugar i.

aij- =W(j,i)

aij representa el numero total de tokens removidos, adicionados y cambiados en el lugar j

cuando la transición i es disparada.

La ecuación de estado en una red está dada por la siguiente ecuación:

Mk+1 = Mk + AT Vk

para k = 1, 2, …

donde:

Mk estado actual, vector columna mx1 del marcaje inicial

Mk+1 estado siguiente es un vector columna mx1 del marcaje resultante

AT es la transpuesta de la matriz de incidencia A

Vk es un vector columna nx1, llamado vector de control o de habilitación que representa el késimo disparo (donde todos sus elementos son cero menos el de la posición indicada a la

transición que se dispara en ese k-ésimo disparo.

Si consideramos que un determinado marcaje de destino Md es alcanzable desde M0 a través de

la secuencia de disparo {v1, v2, …, vd}, podríamos expresar la ecuación de estado de la siguiente

forma:

d

Md = M 0 + A T ∑ Uk para k = 1, 2,...

k =1

la cual se puede reescribir como:

ΔM = A T Χ

13

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

donde:

ΔM = Md - M0

y

d

X = ∑ Uk

k =1

siendo X un vector columna nx1 de enteros no-negativos llamado vector de conteo de disparos.

La entrada I-ésima de X denota el número de veces que la transición I debe dispararse para

transformar M0 en Md.

1.1.1 Propiedades de las PN’s.

En el análisis y diseño de modelos basados en PN’s se tienen en cuenta un conjunto de

propiedades [Murata89], pudiendo clasificarse éstas como:

•

Propiedades dependientes del marcaje, o propiedades funcionales (marking-dependent or

behavioral properties): Son aquellas propiedades dependientes del marcaje inicial y reflejan el

comportamiento dinámico del sistema.

•

Propiedades estructurales (structural properties): Son aquellas propiedades independientes

del marcaje inicial de la red.

Propiedades funcionales:

1. Alcanzabilidad (Reachability)

2. Limitación (Boundedness)

3. Vivacidad (Liveness)

4. Reversibilidad y Estado particular (Reversibility and Home State)

5. Cobertura (Coverability)

6. Persistencia (Persistence)

7. Distancia sincrónica (Sinchronic distance)

8. Disparabilidad (Fairness)

14

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Propiedades estructurales:

1. Vivacidad estructural (Structural Liveness)

2. Controlabilidad (Controllability)

3. Limitación estructural (Structural Boundedness)

4. Conservabilidad (Conservativeness)

5. Repetitividad (Repetitiviness)

6. Consistencia (Consistency)

7. Invariantes S y T (S- and T-Invariants)

8. Disparabilidad limitada estructural (Structural B-Fairness)

La definición de cada una de estas propiedades se sale de los marcos de este trabajo y pueden ser

encontradas en varios textos básicos sobre PN’s como el caso de [Murata89]. Por tanto, se

trabajará con algunas de ellas por su importancia en la rama.

En el análisis de modelos PN de sistemas de automatización es muy importante la propiedad de

Alcanzabilidad de estados, pues a partir de un estado inicial muchas veces se requiere que la red

avance automáticamente hasta un estado dado, si no tiene esta capacidad, no podrá ejecutar el

comportamiento deseado. A esto está relacionada la Vivacidad de la red, si generalizamos esta

capacidad a todo el sistema, y es aquí donde pueden detectarse partes de la red que detienen su

funcionamiento (como lazos cerrados, bloqueos, deadloock), lo cual nos permite eliminar estas

situaciones anormales en el programa del PLC desde esta etapa inicial de diseño.

Aquí entran a jugar su papel propiedades estructurales como la Vivacidad Estructural, la

capacidad de Repetitividad y la Controlabilidad de la red, porque la red además de ser viva

estructuralmente tiene que garantizar su Repetitividad, ya que el trabajo de todo sistema de

control es cíclico y más en el caso de los PLC’s, pero también debe garantizar que este

comportamiento no sea aleatorio, sino que sea controlable.

15

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Las Invariantes S y T están relacionados con partes de la red donde no hay cambio en la suma

compensada de tokens durante el disparo de sus transiciones o que son capaces de volver al

marcaje inicial de esa parte del sistema. Estos invariantes pueden ser beneficiosos o perjudiciales

según los objetivos del sistema, y por tanto, también deben ser analizados durante el diseño de la

red. Además, nos dan una herramienta matemática para el análisis de otras propiedades de la red.

También los sistemas de control no pueden tener un comportamiento ilimitado en la mayoría de

sus elementos por las propias limitaciones físicas del sistema, fundamentalmente capacidad de

almacenes o recursos compartidos. Por tanto, también debe vigilarse la propiedad de Limitación

estructural o funcional de la red.

1.1.2 Métodos de análisis de las PN’s.

Los métodos de análisis de las PN’s se pueden clasificar en tres grupos:

1. Método del árbol de cobertura o de Alcanzabilidad (Coverability or Reachability Tree

Method).

2. Método de acercamiento por ecuación matricial (Matrix-Equation Approach).

3. Método de técnicas de reducción o descomposición.

El primer método involucra esencialmente la enumeración de todos los marcajes alcanzables o sus

marcajes cubribles. Este es posible aplicarlo a toda clase de redes, pero está limitado a redes

“pequeñas” por su complejidad con la explosión espacial de estados para sistemas grandes

(inmenso número de lugares).

Los otros dos métodos son prácticos y potentes, pero en muchos casos, solo son aplicables a

subclases especiales de PN’s o situaciones especiales (tiene limitaciones). Para el análisis se

deben asumir, en primer lugar, sólo PN puras (sin autolazos) o transformadas a puras (agregando

16

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

un par Lugar-Transición a cada autolazo) [Murata89] para admitir la definición de las ecuaciones

matriciales. En segundo lugar, en el análisis deben considerarse OPN’s (Lugares con capacidad

mayor o igual a 1, pero el peso de arcos es unitario).

El tercero de los métodos mencionados, el de las técnicas de reducción o descomposición

[Murata89, Bilinski94, Desel&Esparza95], es el utilizado en el desarrollo de este trabajo. Este

método facilita y simplifica el análisis de sistemas “grandes” al reducir estructuralmente el

modelo obtenido a una descripción más general, denominada subred o “macro”, la cual mantiene

las propiedades originales de la red que le dio origen. Las técnicas de transformación también

pueden ser utilizadas para la síntesis de un modelo abstracto a un modelo más refinado

jerárquicamente. Existen muchas técnicas de transformación para las PN’s, las que se utilizan para

analizar vivacidad, seguridad, y limitación mediante la comprobación de buena conformación de

la red [Desel&Esparza95].

1.1.3 Subclases de PN’s.

Dentro de las OPN, donde el peso de los arcos es unitario, se han definido subclases teniendo en

cuenta las particularidades de los conjuntos de entrada y salida de transiciones y eventos (•t, t•,

•p, p•), para definir restricciones en su estructura subyacente, las que resultan útiles cuando se

detallan las propiedades de las PN’s. Se asume que las PN’s no tienen lugares ni nodos aislados

(esto es que no existe t o p tal que •t = t• = φ, •p = p• = φ).

Se debe señalar que tanto la redes ordinarias como las no-ordinarias tienen la misma potencia de

modelado, solo se diferencian en la eficiencia y conveniencia del modelado. Veamos

seguidamente las clases de OPN que existen:

1. Máquina de Estados (State Machine SM): Es una OPN tal que cada transición t tiene

exactamente un lugar de entrada y exactamente uno de salida |•t| = |t•| = 1, ∀t ∈ T. Esta clase

17

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

no admite sincronizaciones, por lo que puede modelar alternativas pero no paralelismo (Ver

Figura 1.1a).

2. Gráfico marcado (Marked Graph MG): Es una OPN tal que cada lugar p tiene exactamente

una transición de entrada y exactamente una de salida |•p| = |p•| = 1, ∀p ∈ P. Permiten

modelar sincronizaciones pero no alternativas (Ver Figura 1.1b).

3. Red libre-selección (Free-choice net FC): Es una OPN tal que todo arco desde un lugar es un

arco único o es un único arco de entrada a una transición, es decir:

Para todo p ∈ P, |p•| < 1

o

•(p•) = {p}

Para todo p1, p2 ∈ P, p1• ∩ p2• ≠ φ ⇒ |p1•| = |p2•| = 1

Admiten sincronización y conflictos separados, pero no la mezcla de ambos (confusión).

4. Red libre-selección extendida (Extended free-choice net EFC): Es una OPN tal que (Ver

Figura 1.1c):

Para todo p1, p2 ∈ P, p1• ∩ p2• ≠ φ ⇒ p1• = p2•

Si hay intersección de Postcondición esta es igual.

5. Red de selección asimétrica (Asymmetric choice net AC): También llamada Red Simple, es

una OPN tal que (Ver Figura 1.1d):

Para todo p1, p2 ∈ P, p1• ∩ p2• ≠ φ ⇒ p1• ⊆ p2• o p1• ⊇ p2•

Si hay intersección de Postcondición son iguales o subconjuntas.

Figura 1.1 Subclases de PNs

18

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

En resumen proponemos utilizar P/T-nets lo más cercanas posibles a los menores tipos de OPN’s

(MG, SM, FC-nets). Para lo cual utilizaremos, más adelante, el concepto de subred dentro de las

Redes Jerárquicas para analizar el sistema modularmente, de forma que podamos acercarnos lo

mayor posible a esta propuesta. Esto será desarrollado sobre la base de la Red Jerárquica

GHENeSys [Glez01].

1.2 Red Jerárquica Extendida GHENeSys.

Las aplicaciones de automatización con PLC’s han evolucionado al diseño de sistemas complejos

con varios niveles de jerarquía, fuertes interacciones, compartición de recursos y sincronización

de actividades.

En el proceso de diseño de sistemas complejos e integrados, el grado de complejidad aumenta

proporcionalmente a diferentes factores: el tamaño del sistema, el volumen y complejidad de las

tareas, el grado de integración entre las partes que lo forman, etc. Este aumento de complejidad

dificulta el proceso de diseño de diversas formas: más difícil, más lento, mayores posibilidades de

error, lo que acaba por incidir en el costo del proyecto.

El uso de un diseño jerárquico es una de las vías de solución de esta complejidad. Este diseño

jerárquico no necesariamente coincide con la estructura de implementación, pero sí con la

distribución funcional del sistema. Se busca la estructura funcional con mayor independencia para

formar módulos integrados donde se modelan todas las funciones internas. Mientras que las

interacciones con el exterior solo se presentan en su nivel jerárquico superior.

La teoría clásica de redes no trata de forma adecuada el concepto de modularidad de sistemas

complejos, que difiere de la idea de simples elementos concurrentes y distribuidos.

19

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Algunas modificaciones fueron propuestas al formalismo original de Petri, utilizando elementos

de alto nivel para tratar el problema de la explosión de estados en grandes modelos y obtener una

representación mas compacta, como las redes Predicado/Evento y las Redes Coloridas

[Murata89]. Estos casos resuelven situaciones particulares, pero no proveen mecanismos

adecuados para la composición y jerarquización de módulos (subredes).

También otra aproximación a estas ideas aparece en [Esparza&Silva90] dentro del análisis TopDown para síntesis de redes, donde se define una regla de refinamiento para L&B FC-nets, el

Macroplace, que sustituye una subred SM por un Lugar. Por su parte se habla de modularidad y

composicionalidad de PN refiriéndose a la sustitución de Lugares y Transiciones por subredes y

viceversa.

Una propuesta en este sentido fue presentada en un contexto más cercano a sistemas distribuidos

de control en la contribución de la red GHENeSys (General Hierarchical Enhanced Net System)

[Silva&Miyagi95, Ramos&Silva99] que incluye el uso de módulos de subredes denominadas

Integrons. Esta modularidad no limita la utilización de las OPN’s en los esquemas resultantes,

pero simplifica grandemente el trabajo con ellas resolviendo la explosión de estados.

Esto garantiza una solución equivalente tanto en el modelo como en el programa para aplicaciones

de sistemas de control distribuido, pero garantizando también en el modelo y el programa, cumplir

con la simplicidad interna de los submódulos integrantes. Esto es debido a que los módulos

resultantes agrupados en Integrons en el modelo, pueden ser tratados como OPN’s y en el

programa estos mismos submódulos constituyen pasos del programa SFC que pueden ser tratados

al nivel de programas en el propio SFC, o en IL, LD o ST de acuerdo a la experiencia del

programador. Por tanto, es necesario definir formalmente esta nueva red.

20

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

La red GHENeSys puede ser definida como una séxtupla N=(L, A, F, K, M, Π) [Glez01] donde:

i)

L∩A = ∅

ii)

L∪A ≠ ∅

iii)

F ⊆ (LxA) ∪ (AxL)

iv)

B∪P = L

v)

K: B → N+∪{∞} para todo p∈P, K(p) = 1

vi)

M: L → N+ siendo: M(l) ≤ K(l) para todo l∈L

vii)

Π: (B∪A) → {0,1}

Los elementos del conjunto L son llamados lugares y según el item (iv), está compuesto por la

unión de los conjuntos B y P (Boxes y Pseudoboxes respectivamente). Los elementos del conjunto

A son llamados actividades. F es la relación de flujo y sus elementos son llamados arcos. K es la

función capacidad que indica la capacidad máxima permitida en cada box. M es la marcación

inicial de la red respetando las capacidades de cada lugar. Π es una función que identifica los

Macroelementos dentro de la red.

Los elementos del conjunto L tienen funciones diferentes en la ecuación de estado de la red. Los

elementos del subconjunto P representan lugares con marcación persistente y esto es considerado

en la ecuación de estado que trataremos más adelante.

Teniendo en consideración el item (iv) podemos reescribir el item (iii) de la siguiente forma:

F ⊆ (BxA) ∪ (AxB) ∪ (PxA) ∪ (AxP)

Los dos primeros términos representan los arcos que conectan los boxes con las actividades. A

través de estos arcos, las marcas “fluyen” entre los elementos de los conjuntos B y A siguiendo la

regla de disparo de la red. El tercer término representa la conexión de los Pseudoboxes con las

Actividades. Estas conexiones pueden ser de dos tipos: habilitadora (arcos de test) o

deshabilitadora (arcos inhibidores).

21

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

El último término carece de sentido práctico en nuestra red, por eso el mismo puede ser removido

quedando la relación de flujo definida de la siguiente forma:

F ⊆ (BxA) ∪ (AxB) ∪ (PxA)

Siendo:

F=

⎧ − 1 para (BxA)

⎪ 1 para (AxB)

⎪

⎨

⎪ 1 para (PxA) siendo a habilitada

⎪⎩ − 1 para (PxA) siendo a inhabilita da

En principio, los elementos del conjunto P representan eventos no controlables o información

externa a la red en cuestión, pero nada impide que este elemento pertenezca al conjunto B de otra

red. La utilidad del Pseudobox es modelar la transmisión de información entre diferentes partes de

un mismo sistema (dependencia funcional), así como la influencia de la información externa.

En la red GHENeSys, así como en general en las OPN’s, un nuevo estado depende del estado en

que la red está y de las transiciones (actividades de la red) habilitadas en ese momento. Podemos

decir que el estado de la red (marcación de los lugares que conforman la red) depende linealmente

del estado inicial (marcación inicial) y de la secuencia en que fueron ejecutadas las transiciones

una vez habilitadas.

Como en la matriz de incidencia aparecen los Pseudoboxes, y estos son elementos con marcación

persistente, es necesario hacer una modificación en la ecuación de estado. Esta modificación

prevé el uso de una matriz D que es una matriz de orden (mxm), siendo m el número de lugares

de la red. Esta es una matriz diagonal, donde la diagonal principal corresponde al vector d, donde

di = 1 si li ∈ B y di = 0 si li ∈ P.

La ecuación de estado modificada es la siguiente:

M K +1 = M K + D ⋅ C ⋅ VK

22

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

En el sentido de Jerarquía, definimos los elementos “macros” que son la base de la jerarquía en la

red GHENeSys, a los cuales llamamos Integrons. Estos elementos representan toda una subred.

Como la red es bipartita, los elementos “macros” pueden ser también de dos tipos: actividades o

lugares. Las macro actividades comienzan y terminan como actividades y los macro lugares

comienzan y terminan con lugares. De esa forma nuestra red puede ser constituida mezclando

elementos simples y macros permitiendo la representación en varios niveles de abstracción.

Estos elementos por definición, poseen una entrada y una salida. Si garantizamos que estos

elementos sean propios la red resultante será viva [Glez01]. Por tanto, si desarrollamos el modelo

jerárquico de nuestro sistema mediante esta red podemos utilizar todas las herramientas

disponibles para el análisis y diseño de OPN’s. De aquí que se proponga la metodología resumida

en el siguiente epígrafe.

1.2.1 Metodología propuesta.

Para la utilización de todo lo anterior en el proceso de diseño de sistemas de automatización con

PLC’s proponemos los siguientes pasos:

1. Estudio del sistema a controlar y los requerimientos funcionales del usuario.

2. Determinación de la mayor cantidad de unidades funcionales del sistema de control, sin

coincidir necesariamente con su futura implementación.

3. Definición de acciones internas e interdependencias de cada unidad funcional y el nivel

jerárquico en que deben estar de acuerdo a estas interdependencias y su función en el sistema

de control.

4. Utilización de un diseño Top-down para establecer un modelo jerárquico basado en Integrons

para cada unidad funcional, estableciendo una red GHENeSys para todo el modelo del sistema

de control.

5. Refinamiento Botton-up del modelo para detallar la estructura de cada subred del modelo,

buscando su representación en un tipo de OPN lo más sencilla posible. En casos que su

23

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

simplificación sea imposible, y se requieran redes más complejas, se deben crear nuevas

subredes para atender solo a esa situación. Esto permite aplicar a la mayor parte del sistema

controlado métodos de diseño de modelos simples de OPN’s y las herramientas complejas

solo en pequeñas subredes.

6. Clasificación

de

cada

subred

y

determinación

de

sus

propiedades

funcionales

(fundamentalmente live y safe) y estructurales (fundamentalmente S- y T-Invariantes).

7. Aplicación del método de reglas de reducción simples para revisar la estructura de la red, y

lograr la mayor independencia entre selección y concurrencia de las ramas del modelo.

8. Reclasificación de cada subred modificada y redeterminación de sus propiedades, realizando

adecuaciones que permitan su cumplimiento.

9. Simulación del trabajo de cada subred y comprobación del cumplimiento de los requisitos

funcionales del usuario.

10. Reclasificación de cada subred modificada y redeterminación final de sus propiedades.

11. Estudio de las características particulares del equipamiento para su implementación y

modelado de la subred que realiza la sincronización de las comunicaciones.

12. Traducción del modelo a un programa SFC en todos los niveles, considerando el criterio del

usuario para seleccionar otro tipo de lenguajes (ST, IL, LD) para redes básicas.

1.3 Metodología de implementación de los modelos formales en OPN a lenguajes de PLC’s

IEC1131 compatibles y su reinterpretación, utilizando GHENeSys.

De acuerdo a toda la experiencia reunida por el estudio de muchos trabajos investigativos

relacionados con el tema. Consideramos que la mejor variante, para lograr un modelo sencillo

pero a la vez lo más completo en potencia de diseño, verificación y validación, permitiendo una

implementación y reinterpretación automática, es con el uso de las Redes Jerárquicas

Extendidas GHENeSys. Para ello utilizaremos la metodología descrita en el epígrafe anterior

hasta la obtención del modelo formal validado.

24

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Esto permite obtener un modelo jerárquico en varios niveles de toda la aplicación donde cada

nivel puede estar formado por tantas subredes como unidades funcionales (lo más pequeñas

posibles) tengan la suficiente independencia como para serlo. Esto garantiza una equivalencia con

la programación estructurada modular que propone la IEC1131 mediante los bloques funcionales

y subprogramas permitidos.

La restricción de que estas subredes sean propias (una entrada y una salida y todos los nodos

envueltos en caminos directos E/S) permite también subprogramas y bloques funcionales con

estas características.

La garantía de redes bien-formadas y vivas logran las estructuras requeridas para generar

automáticamente los bloques funcionales o programas libres de bloqueos, con autorrecuperación y

seguridad de funcionamiento. Para lo cual contribuyen los pasos de verificación ya efectuados.

También la validación ya realizada garantiza que el programa que se obtenga cumpla con los

requisitos funcionales demandados por el usuario, pues el modelo lo demostró. Pero además esta

en correspondencia con la solución generada a los problemas de estados prohibidos y cadenas

deseadas considerados durante todas las etapas del diseño formal hasta llegar al modelo validado

por simulación.

La concepción del diseño de cada subred integrando las estructuras típicas de Sistemas de

Eventos Discretos(DES) nos permitirá subdividir las estrategias de implementación o

reinterpretación de acuerdo a estas mismas estructuras que fueron utilizadas en el diseño. Esto nos

permitirá prever desde las primeras etapas del diseño las posibles estructuras del programa de

implementación.

Pero cada subred creada por el usuario es una nueva estructura que puede ser reutilizable, por

tanto puede ser almacenada en una biblioteca para la conformación de subredes más complejas.

De esta forma además de las estructuras típicas cada diseñador podrá ir adecuando su ambiente de

25

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

trabajo para lograr la integración de subredes más complejas que ya tiene preelaboradas y

validadas para la conformación de su sistema.

De acuerdo a todo lo anterior explicaremos las bases mínimas de todo el sistema, o sea las reglas

generales de analogías entre los elementos de la red jerárquica extendida de GHENeSys y los

lenguajes de programación IEC1131 compatibles.

1.3.1 Analogías entre GHENeSys y los lenguajes IEC1131 compatibles.

Como se trabaja sobre una red GHENeSys que ya se explicó pertenece al tipo de las CrtlPN, no

pueden utilizarse las reglas establecidas por Frey [Frey98] para las SIPN, pero tampoco son

aplicables todas las analogías presentadas en el trabajo de Uzam [Uzam98 ] para su APN, por las

diferencias que existen. Por tanto se establecen nuevas analogías.

- Para los Boxes se mantiene su equivalencia a un bit interno (marca de bit o bandera) del PLC.

O sea, su estado 0 o 1 corresponderá con el estado de una variable binaria interna del PLC.

Los Pseudoboxes corresponderán con diferentes tipos de señales según su uso:

Si representa mediciones desde sensores del proceso corresponderán con entradas del PLC

(lo que según la IEC1131 pueden utilizar un identificador simple o el direccionado directo del

PLC).

Si representa informaciones que vienen desde otras subredes u otras partes de la propia red

corresponderán con variables binarias internas (bits internos o banderas) del PLC (lo que

según la IEC1131 también pueden utilizar un identificador simple o su direccionado directo).

Si representa el bit de salida de un temporizador o contador corresponderán con variables

representadas por el identificador del temporizador o contador seguido de “.Q” como

indica la IEC1131.

26

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Si representa la salida binaria de algún bloque funcional tendrán el nombre del bloque

funcional seguido de “.nombre de la salida del bloque” como reglamenta a IEC1131-3.

Los Boxes y Pseudoboxes dan las condiciones de disparo de las transiciones del modelo en

GHENeSys, por tanto corresponden con la parte condicional de las secciones de programas

resultantes de cualquier sección del programa.

Las operaciones lógicas entre estas señales estarán en dependencia de la estructura que las

entrelazan con la o las transiciones que le suceden. Es decir si todas entran a una sola transición

conforman una operación lógica AND. Si llegan a varias transiciones que después se unen en un

solo Lugar se traducen en una función lógica OR. Combinaciones de estas estructuras darían

también combinaciones de esas operaciones lógicas en el programa resultante.

La traducción de esta parte condicional a lenguajes LD e IL esta prácticamente implícita en la

definición de los lenguajes IEC1131 compatibles. En LD son contactos en serie o paralelo (ya

sea AND u OR respectivamente). En lenguaje IL serían precisamente instrucciones que

representan estas funciones binarias. En el caso de traducción a lenguaje ST estas condicionales se

convierten en las expresiones condicionantes de alternativas IF.

Consideramos que estas PN’s a traducir serán FC (contact-free), o sino deben ser transformadas a

contact-free utilizando la transformación del complemento antes de su traducción. Por tanto

eliminamos la necesidad de incorporar a las traducciones la parte del chequeo de los estados de

los Lugares de salida de las transiciones propuesta por Frey [Frey00]. Lo que también favorece el

proceso inverso de reinterpretación.

El resultado del disparo de una transición conformaría la parte de acción que sigue a toda parte

condicional de una red de programación elemental en cualquier lenguaje de PLC’s (ejemplo IL,

LD). Pero esa acción obligatoriamente implica el reseteo de todos los bits internos asociados a

los lugares de entrada y el seteo de los bits internos asociados a los lugares de salida. Esto

27

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

corresponde con una técnica también empleada en programación directa de PLC’s que consiste en

representar mediante banderas (bits internos o marcas) el estado de activación de la secuencia del

programa para luego poder utilizarlas en cualquier otra parte del programa que requiera sensar

este estado, o para saltos u otras acciones auxiliares. Esto puede extender algo mas el programa

resultante (sobre todo en IL) pero daría mas seguridad a la aplicación. No obstante puede tomarse

la convención de que el usuario asigne sobre el modelo las variables a los Lugares y la traducción

solo utilizaría nuevos bits internos si ese estado no tiene asignada ninguna otra variable y de esta

forma se evita la redundancia de estados en la traducción automática del modelo a el programa.

Luego esta parte de acción resultante de la traducción del disparo de esa transición será

aumentada con las acciones de impulso asociadas a la misma, es decir, el seteo o reseteo (según

sea 1 o –1 el valor de la función Q de asociación en la definición de GHENeSys) de las salidas al

proceso requeridas para ejecutar el cambio de estado que representa esta transición en el proceso

real.

Esta claro que en LD esta parte de acción son las representadas en bobinas de distintos tipos

(normal, negada, S, R). En IL conforma el conjunto de instrucciones de asignación, seteo y

reseteo. Para el lenguaje ST sería el cuerpo de la parte THEN de una alternativa IF.

Detrás de cada transición existe al menos un Lugar (solo Boxes). Como los Boxes pueden tener

acciones de nivel sobre salidas al proceso asociadas a su estado mediante la función Q, se

consultará por el estado del bit interno asociado a ese Lugar y luego se ejecutan las asignaciones

directas o negadas (según sea 1 o –1 el valor de la función Q de asociación) sobre las salidas hacia

el proceso.

Esta claro que todas estas salidas pueden estar nombradas por el direccionamiento directo en el

PLC o por un identificador que luego se asocia a esa dirección como lo reglamenta la IEC1131.

28

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Para la traducción a lenguajes IL, LD y ST de la consulta por el bit interno del Lugar y luego las

acciones de nivel que tiene asociadas siguen las mismas reglas expresadas anteriormente para

cualquier condicional y acción.

Si estas acciones de asignación, seteo o reseteo se ejecutan sobre entradas de un bloque

temporizador, contador u otro bloque funcional cualquiera, el nombre de la variable entonces

corresponde con el identificador del bloque funcional seguido de “.nombre_de la_entrada”.

Pero cualquier tipo de bloque funcional no recibe solo entradas binarias, ni tiene solo salidas

binarias. Generalizando para cualquier bloque funcional, es necesario una etapa de carga de

señales de diversos tipos (a veces ninguna binaria), luego el procesamiento de estas señales, y al

final la transferencia de los resultados a las variables asociadas a las salidas del bloque (algunos

casos ninguna binaria). Para esto la IEC1131 da una solución normalizada a su inclusión en la

programación LD que es el uso de las entradas EN y ENO para la asociación de bloques

funcionales a estos diagramas de escalera.

Para nuestro modelo aprovecharemos esta regla tan común entre los programadores de PLC’s para

el tratamiento de señales analógicas dentro de una OPN. Lo cual mantiene la potencialidad

gráfico-analítica de las OPN para el proceso de verificación y validación sin afectar la

representatividad del modelo frente al proceso real, pero sin complicarlo.

Para ello también aprovechamos otro elemento del sistema GHENeSys fundamental para no

perder formalidad en este modelo, los Macroelementos. Las redes en GHENeSys permiten la

existencia de MacroLugares y MacroTransiciones, que significan subredes propias que se

representan en el modelo por un solo elemento de mayor tamaño, pero que implican la ejecución

de varias acciones que pueden ser complejas pero que no afectan la interrelación con los demás

elementos del modelo, aparte de las entradas y salidas de ese Macroelemento representadas en el

esquema.

29

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

Por tanto cualquier bloque funcional podrá representarse por tres tipos de Macroelementos:

1. MacroLugar de entrada: Representa una subred que realiza la carga de todas las variables

del proceso a las señales de entrada al bloque funcional.

2. MacroLugar de salida: Representa una subred que realiza la transferencia de todas las

señales de salida del bloque funcional a las variables del proceso.

3. MacroTransición o MacroLugar de ejecución: Representa la subred que realiza la

ejecución de las operaciones internas del bloque funcional. Aquí hay dos tipos fundamentales

de operaciones normalizadas en todos los lenguajes de PLC’s IEC1131 compatibles: las

operaciones estándares por un lado y los bloques funcionales y funciones estándares por el

otro. En el primer caso estarán representados por MacroTransiciones y en el segundo por

MacroLugares, ya que en el segundo caso la complejidad es mayor al requerir la llamada al

bloque funcional o función y muchos de ellos necesitan de una transición resultante

generalmente activada por un bit de salida resultado de esa operación. Por ejemplo el bit de

salida de temporizadores.

Esto además de simplificar grandemente la representación de temporizadores y contadores en el

modelo en OPN (no es necesario utilizar transiciones temporizadas, ni peso de arcos como en las

APN de Uzam [Uzam98]), permite además realizar operaciones con bytes o words sobre modelos

con OPN, pues estas acciones quedan encapsuladas en las subredes de los Macroelementos y no

requieren ser modeladas al nivel de esta red.

O sea que en esta metodología no es requerido salir de las OPN’s para representar funciones de

temporización, conteo, ni analógicas como propone Uzam [Uzam98]. Tampoco es necesario

asociar operaciones lógicas entre señales a las transiciones como propone Frey [Frey00]

oscureciendo la representación gráfica y matemática del modelo.

Esta variante de modelado aprovecha la normalización aprobada en la IEC1131 para integrar

bloques funcionales y operaciones estándares a la programación LD, es decir el uso de las

entradas EN y salidas ENO si dicho bloque no dispone de entradas y salidas booleanas, lo que le

30

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

da fuerte compatibilidad con dicha norma aprobada por todos los fabricantes y usuarios de PLC’s

desde 1993.

Además la metodología permite modelar el comportamiento de los tres tipos de temporizadores

(TON, TOF, TP) y los tres tipos de contadores (CU, CD y CUD) de dicha norma internacional.

El modelo de la aplicación no requiere de que sea anexada el modelado del comportamiento de

estos tipos de temporizadores y contadores (porque esta encapsulada en los Macroelementos), así

como de ningún otro tipo de bloque funcional, al igual que sucede con los programas en lenguajes

de PLC’s que solo programan entradas y salidas del bloque. Esto coincide con la metodología de

PLC’s que rige la IEC1131 en la cual el usuario no necesita actuar sobre la programación interna

del temporizador, contador o cualquier otro bloque funcional, sino anexar a su programa una

instanciación de este. De igual forma el modelo solo anexa una instanciación de este bloque

(Macroelemento) utilizando sus entradas y salidas, el resto es modelado interno propio del

ambiente de modelado o de programación.

En el caso que se utilice un ambiente de modelado estándar solo se requerirá esta anexión

(modelado interno del Macroelemento) para el caso que se desee una simulación automática

completa del funcionamiento de todo el sistema controlado, pero en este caso además de anexar

estos bloque deben anexarse los modelos que simulan el comportamiento del proceso a controlar

(igual que se realiza en los ambientes de programación IEC1131 compatibles). De esta forma el

modelo de la red a verificar es solo la que representa el programa de control (o sea el controlador)

y por tanto aquí es donde se aseguran las propiedades para tener un diseño eficiente y por tanto un

programa resultante también más eficiente que es el objetivo central de la introducción de los

métodos formales en la programación de PLC’s.

En todo bloque funcional que se representa en un modelo sobre GHENeSys se utilizan los

Pseudoboxes para condicionar el momento de disparo de la transición de salida del modelo del

bloque a la ejecución verdadera del resultado de la acción del bloque funcional (por ejemplo bit de

31

Capítulo 1. Modelado en Redes de Petri para automatizaciones con PLCs

salida de temporizadores y contadores). Cuando no hay bit de salida de la ejecución del bloque

esta transición se ejecuta automáticamente luego de activado el Macroelemento de ejecución

interna del bloque funcional.

De esta forma queda resuelto el gran problema de representar mediante OPN’s las operaciones no

binarias combinadas con binarias tan comunes en múltiples aplicaciones de PLC’s, sin necesidad

de utilizar redes coloridas u otro tipo de redes de alto nivel. Así mantenemos la potencialidad de

verificación gráfico-analítica del modelo sin dejar de representar cualquier aplicación sobre

PLC’s.

Además se mantiene una correspondencia mas directa entre la estructura de un programa IEC1131

compatible con su modelo en PN’s, pues los bloques funcionales están previstos desde la etapa de

diseño.

En el uso de GHENeSys se recomienda como principal, y siempre que lo permita la herramienta

de programación de PLC’s desarrollada por cada fabricante en particular (determinada por el

equipamiento escogido en la aplicación).

Por todo lo recogido anteriormente, se puede apreciar la posibilidad de utilización de modelos en

la red jerárquica extendida GHENeSys para el diseño, verificación y validación de

automatizaciones, que luego pueden ser implementadas en programación modular estructurada

compatible con la norma IEC1131.

32

Capítulo 2. Diseño, Verificación y Validación sobre Ghenesys

CAPÍTULO 2. DISEÑO, VERIFICACIÓN Y VALIDACIÓN SOBRE

GHENESYS.

En el proceso de diseño de sistemas de automatización con PLC’s, juegan un papel fundamental

la formalización, la verificación y la validación, por lo que es necesario tener en cuenta su

diferenciación.

La Formalización consiste en la creación de los modelos formales de las especificaciones

deseadas, del proceso no-controlado y del controlador resultante del diseño. Puede ser completa o

parcial en dependencia de si los tres elementos se formalizan o no, lo cual depende de la

metodología de diseño a seguir. Esta tiene gran importancia porque crea las bases para el estudio

formal del sistema, que lo resumen las dos etapas explicadas seguidamente.

Existen diferentes enfoques en el sentido de la formalización, uno de ellos es el caso de las reglas

Token Passing Marking (TPM) [Uzam98] para la formalización de especificaciones de control

dentro del diseño de supervisores de DES modelados en PN, que permiten comparar el modelo

controlado con los problemas de estados prohibidos y de cadenas deseadas, especificados para el

diseño en la Teoría de Autómatas de Wonham [Ramadge&Wonham89].

Verificación es la prueba de que la semántica interna del modelo es correcta independientemente

del sistema modelado. Las propiedades buscadas del modelo son: vivacidad, seguridad,

limitabilidad, alcanzabilidaa, etc. Estas son propiedades estándares, y por tanto, ya están

formalizadas, existiendo métodos gráficos (ej: análisis de RG o gráficos de alcanzabilidad,

técnicas de reducción o descomposición, etc.) y analíticos (ej: cálculo de invariantes S y T

mediante la matriz de incidencia, etc.).

Validación es la prueba que determina si el modelo concuerda con los propósitos del diseñador.

Investiga propiedades específicas del controlador, por lo que pueden o no estar formalizadas. Por

tanto, varía según el grado de formalización del método de diseño empleado.

33

Capítulo 2. Diseño, Verificación y Validación sobre Ghenesys

Los enfoques utilizados tanto en Validación como en Verificación se clasifican en los basados en

modelos (los que no los utilizan), y los que no utilizan modelos pero sí restricciones específicas

[Frey98, Frey00.1, Frey00.2, Mader00].

Los formalismos pueden ser PN, C/E-System, Autómata, Lógica de alto nivel, Lenguajes

sincrónicos, Sistemas de transición general y Ecuaciones algebraicas. Los métodos los clasifica

en: Simulación, Análisis de alcanzabilidad, Chequeo de modelo y Prueba de teoremas.

En este capítulo se proponen los enfoques basados en modelos que utilizan el formalismo de las

redes de Petri (PN) utilizando los métodos de chequeo gráfico y analítico de las propiedades del

modelo y la simulación. Las ventajas del formalismo PN ha sido tratado en muchos trabajos

[Holloway89, DiCesare93, Desrochers95, Uzam98]. Por tanto, solo nos concentraremos en los

métodos cuyos detalles presentaremos más adelante.

La mejor variante es la formalización de las especificaciones informales mediante un modelo al

que puedan verificarse sus propiedades estándares para luego validarlo. Entonces, con el diseño

verificado y validado se puede realizar su implementación con los niveles requeridos de

seguridad y optimización de las automatizaciones con PLC’s, y que garantice estar al nivel de la

complejidad de las aplicaciones actuales y de la necesidad de reducir el tiempo de desarrollo de

los proyectos.

Solo una metodología práctica y una herramienta visual que la respalde pueden permitir la

popularidad requerida a los métodos formales para terminar de absorber el mercado de diseño de

automatizaciones con PLC’s.

En el presente capítulo se profundiza en los métodos de diseño, verificación y validación que

pueden ser empleados dentro de esa metodología para garantizar las propiedades estándares en

los modelos de este tipo de automatizaciones. Así como, para validar el cumplimiento de los

requerimientos del usuario en el diseño del controlador resultante.

34

Capítulo 2. Diseño, Verificación y Validación sobre Ghenesys

2.1 Actualidad en diseño, verificación y validación de automatizaciones con PLC’s.

En la actualidad existen muchos trabajos relacionados con la aplicación de métodos formales en

la verificación y validación de diseños de Automatización en procesos de Manufactura flexible,

procesos Batch, Supervisorios de DES, etc. Muchos de estos sistemas utilizan PLC’s en su

implementación. Por lo cual varias de estas líneas incluyen el desarrollo de modelos de

automatizaciones con PLC’s sobre PN’s [David92, DiCesare93, Zhou95, Desrochers95,

Holloway97, Uzam98]. Pero los métodos de análisis y diseño difieren de acuerdo a las

particularidades de cada modelo y de las líneas que siguen sus investigaciones.

El estudio formal sobre diseño de controladores de eventos discretos, tiene cuatro técnicas

fundamentales: Autómata, PN’s, Minimax y otras álgebras, Redes utilizando Pilas (queuing

networks). Dentro de ellas nos interesan los trabajos sobre PN’s por sus ventajas de sencillez

gráfica y matemática frente a los restantes métodos.

En el tutorial de Dr. Holloway [Holloway97] se resumen las principales líneas actuales de diseño

de controladores de eventos discretos sobre PN’s:

1. Enfoque al comportamiento controlado (Controlled behaviour approach) En este el

modelo incluye el comportamiento de la planta y el controlador juntos. Cuando se obtiene el

comportamiento deseado del sistema controlado, se debe extraer la lógica de control para su

implementación [Zhou & DiCesare93].

2. Enfoque al controlador lógico (Logic controller approach): Consiste en el diseño directo e

implementación del controlador del Sistema de Evento Discreto (DES) basado en definir el

comportamiento de E/S del controlador requerido para lograr el comportamiento deseado del

controlador del sistema. Aquí es necesario dar señales de entrada al controlador para que

ejecute las acciones requeridas, por tanto, es necesario validarlo por simulación [David92].

3. Enfoque teórico al control (Control theoretic approach) Usa el marco de control

supervisorio clásico de Ramadge y Wonham [Ramadge&Wonham89], dando un modelo del

35

Capítulo 2. Diseño, Verificación y Validación sobre Ghenesys

sistema sin control y de acuerdo a este y a las especificaciones del comportamiento

controlado deseado, se sintetiza el controlador [Holloway97, Uzam98].

En los trabajos de Giua [Giua96] se discuten varias técnicas de PN’s para control supervisorio de

DES. De aquí extraemos los dos grupos importantes de Supervisorios basados en PN’s:

Supervisorio Relacional (Mapping supervisor): La política de control es eficientemente

computada por un controlador en línea como función realimentada del marcaje del

sistema.

Supervisorio compilado (Compiled supervisor): La política de control es representada

como una estructura de red.

La segunda es la mejor por ser más rápida al no tener el cómputo del controlador en línea, ambos

(sistema no-controlado y controlado) usan PN’s y pueden usarse construcciones basadas en la