高科技對人權的影響 一、 黃政陽

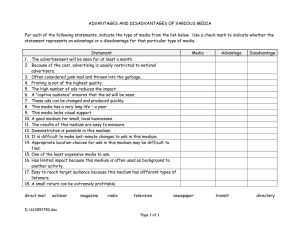

advertisement

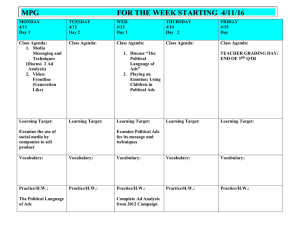

高科技對人權的影響 黃政陽 MA1X0104 南台科技大學財經法律研究所 一、 前言 人類文明的演進,18 世紀中業隨著英國人瓦特改良了蒸氣機,藉由一系列 科技的發展,使得人類從傳統手工勞動生產模式轉而成為動力機器生產模式,工 業革命時代也隨之到來,人類進入了所謂的蒸汽時代。由於新的大量勞工階層的 出現所帶來的都市化現象,以及當時新科技的系統化應用所帶來的現代化交通工 具以及隨後出現的具世界規模的自由貿易現象,新富階層的產生也使得中產階級 對於民主政治參與的興趣不斷地擴大到社會之中,這也連帶使得人類社會產生了 嶄新的面貌。 1776 年美國的人權法案(或稱為權利法案,Constitution of Virginia, Article I , the Bill of Rights)以及 1789 年法國的人權和公民權宣言(或稱為人權宣言 Declaration des droits de l'homme et du citoyen)正是體現了當時人類社會新面貌巨 大改變的重要文件,而這些文件也帶來了人權(Human Rights)是所有人類普世的 基本權利概念 1。 然而任何事物影響必然是多方面的,也由於工業革命之後各種技術革新以及 大量工廠的設立,除了新富階層的產生外,另外帶來的是就勞工階層當時悲慘的 生活以及惡劣的工作環境。雖然當時已經開始產生初步的社會福利制度概念,然 而在實質意義上並沒有改善太多。同時期的英國大文豪狄更斯(Charles Dickens) 筆下的孤雛淚(Oliver Twist),也就是描述當時進入工業革命後所產生的諸多社會 問題。 1811 年從英國諾丁漢郡(Nottinghamshire)發生了砸毀紡織機器的盧德運動 (Luddite )開始,此類反機械化運動之後迅速擴散至整個英國 2。也由於勞資雙方, 也就是所謂的資產階級與勞工階級的對立,誕生了以馬克斯(Karl Heinrich Marx) 為首的左派學說,孕育了之後的共產主義思想,這也影響了 20 世紀中期以後的 人類生活達半個世紀以上。 由前述簡略的歷史發展可知,人權與人類社會的面貌,伴隨著科技的發展, 它會不斷地進步同時也不斷地產生新的問題。而人類發展至 21 世紀的現在,隨 著電子科技所引發資訊革命的開始,各種新材料及新技術所帶來軍事科技的演 變,生物及醫學技術所帶來對人類本身尊嚴及倫理的問題,這些新科技的發展早 1 已讓我們的生活面貌產生了巨烈的變化,但是同時也對基本人權產生了無比巨大 的影響。 科技發展至今,隨著西方電影如「1984」、「全民公敵 (Enemy of the State)」 及「V 怪客 (V for Vendetta)」等,讓人們產生只有國家級的力量有能力透過新科 技的應用,來對人權產生侵害的感覺,但本文也將提出幾個實例,讓我們可以了 解到一般民眾其實也能透過新科技的應用,增加其對基本人權的保護(或是擴 張)。 故本文預計針對前述幾項科技的發展對各項基本人權影響,就已發展、發展 中以及未來可能出現的科技,分別從增加對人權的保護或是侵害等多方面來進行 簡單的探討。 二、 秘密通訊自由、隱私權與科技發展 我國憲法第十二條規定:「人民有秘密通訊之自由。」旨在確保人民就通訊 之有無、對象、時間、方式及內容等事項,有不受國家及他人任意侵擾之權利。 而大法官釋字 631 號解釋當中也指出,秘密通訊自由乃憲法保障隱私權之具體態 樣之一。另外釋字 603 及 585 號解釋也提到「維護人性尊嚴與尊重人格自由發展, 乃自由民主憲政秩序之核心價值。隱私權雖非憲法明文列舉之權利,惟基於人性 尊嚴與個人主體性之維護及人格發展之完整,並為保障個人生活私密領域免於他 人侵擾及個人資料之自主控制,隱私權乃為不可或缺之基本權利,而受憲法第二 十二條所保障」 。然而自從 20 世紀 80-90 年代之後個人電腦運算能力、網路技術 及微電子學的進步,科技的發展對於秘密通訊自由及隱私權帶來許多不同程度的 影響,本節將透過密碼學的發展、新形態監視技術的出現等,從保障及侵害人權 的角度來作一簡單的介紹。 1. 密碼學對基本人權的保障 釋字 631 號主要對我國通訊保障及監察法(以下稱通保法)第 5 條第 2 項規 定作出違憲解釋,而通保法係我國為衡酌「保障人民秘密通訊自由不受非法侵害」 及「確保國家安全、維護社會秩序」之利益衝突,所制定之法律(第 1 條立法目 的) 。由其立法目的來看,該法其實隱含國家相對於人民而言,有著其技術優勢(工 具的不對等),國家為了確保安全及維持社會秩序,國家就有能力來進行監察, 只是進行監察的程序須按法定程序來進行。但是改由國家位階高度來看,國家的 外交及軍事等機密則是害怕敵對國或第三國對其監視竊取(國與國間工具對 等),所以自古以來對於國家機密資料或通訊則是透過密碼學(Cryptography)的運 用來加以保護,也造成長期以來密碼學相關的發展都是透過軍事情報或司法等機 2 構來進行。 人類史上最有名的密碼系統破解事件,以第二 次世界大戰德國所使用的 Enigma 密碼系統遭盟軍破 解最為世人所了解,由於該系統的破解也造成日後 德軍在潛艇方面等作戰行動的潰敗,奠定了歐戰勝 利的基礎。由此可知一個高品質的密碼系統將可確 保通訊秘密的保障(如德軍初期由於 Enigma 無法破 解,造成盟軍無法竊取其軍情,造成大西洋上商船 船隊的巨大損失),一旦遭到破解則將是毫無任何通 訊秘密可言(如德軍及日軍後期都因密碼系統的破 解,盟軍完全掌握其動向)3。 隨著 20 世紀 90 年代開始,個人電腦運算能力的大幅提升,間接促成個人能 夠執行高品質密碼系統,而其加密的複雜度遠遠高於二次大戰時所使用的軍用密 碼系統,這也使得民眾與政府之間將可取得工具上對等的地位,因此世界上許多 國家在早期會管制民眾使用高強度的密碼系統。另外加解密系統也一直被認為屬 於軍事管制品,國際上對於該類產品也設立許多進出口管制措施 4。我國在電信 法 87-88 年提出修正案時,其中行政院版對於通信安全密碼模組擬改為事前審查 制,這在當時也造成極大的爭議,所幸日後並未採用行政院版本 5,6。不過我國的 業餘無線電管理辦法第 47 條第一項第七款仍然對於密碼通信採取管制行為。 由前述可知,世界各國雖然都認可秘密通訊自由是基本人權,但是對於民眾 使用高強度的密碼系統,其態度又曖昧不明,想管制又不敢管,主因有可能即是 民眾一旦大量使用,傳統的監察技術將明顯遭遇極大的困難。所以隨著科技的發 展,民眾越容易取得高品質的密碼系統,這將大幅提升其秘密通訊自由及資訊隱 私方面的保障,電影全民公敵中政府嚴重妨害人民秘密通訊自由的情節,也可能 因高強度密碼系統的運用而難以發生。 1990 年代開放原始碼(Open Source)的運動當中,美國人 Philip Zimmermann 開發了一套整合公開金鑰加密技術(如 RSA)及對稱金鑰加密技術(如 DES)的加解 密程式 PGP(Pretty Good Privacy),並將其散佈出去,使得世界各地民眾都可以下 載或修改成為自己版本的通訊加解密程式,Zimmermann 本人則因此遭到聯邦調 查局偵訊 7,8。而本事件也讓當時的伯克萊大學研究生 Daniel Bernstein 發起對美 國政府的法律訴訟,從言論自由的角度來挑戰這些管制禁令 9。另外美國總統 Bill Clinton 在 其 簽 屬 的 數 位 千 禧 年 版 權 法 案 (Digital Millennium Copyright Act, DMCA)中,則是明定特定的破解技術重製或散佈屬犯罪行為,而密碼學的研究 當中,破解技術也是非常重要的研究範圍,這些禁令也引來有關學術及言論自由 3 方面的議題 10。 綜合上述可知,就民眾使用密碼系統的狀況來說,政府的態度一開始都是傾 向管制,而有關開發或研究密碼技術,對於政府來說同樣也是極為困擾的狀況之 一,研究與開發同時又與秘密通訊自由、隱私權、言論及學術自由等發生極大的 關聯,但總體來說,這也可以知道透過密碼學的運用,對於排除政府可能侵犯其 人權將有著極大的幫助,因為與其事後透過行政救濟或是司法途徑來對政府已實 行過的監視侵害行為進行求償,還不如一開始就使用內建高強度密碼系統的資訊 安全設備,就可以排除掉來自政府單位的監控行為(當然成本是很高)。 911 事件的策劃單位 Al-Quade 基地組織,該組織則是藉由網路上各種開放 原始碼完成自主的通信加密系統 Mujahideen Secrets 2,該系統使用 2048bits 的公開 金鑰密碼系統,其對稱密碼系統則是使用長度超過 256bits 版本的 AES 演算法,但 是由於該系統會產生特殊的數位指紋,反到是讓執法機構可以辨識出訊息是否是經 由該系統加密,雖然無法破解內容,不過可以追蹤其收發地點或是知道其成員正在 通訊 11。由此類事件也可以了解到政府單位對於使用密碼系統加密過的內容,其破 解的確有其困難度,只能改透過其它間接資訊來協助辦案。這也是政府單位過去為 何傾向管制民眾使用的擔憂之一,也就是犯罪組織同樣可以透過類似技術來躲避政 府的監察。 2. 電磁放射(Electromagnetic Emanation) 訊號遠端截取 技術 1985 年 Wim van Eck 最早發表透過截取電腦螢幕(當時使用的是陰極射線管 CRT)所發射的電磁訊號,可以在遠端的電腦螢幕上顯示其畫面,而不須透過連 線或監視系統,僅僅透過擺在隔壁的天線接受訊號,就可達到監看對方電腦螢幕 的目的 12。1998 年劍橋大學的 Markus Kuhn 則是發表透過隱藏在電磁放射訊號 當中的資訊,能更有效的竊聽與截取訊息,方法同樣是透過天線遠距離接收訊號 即可達成 13 。另外瑞士洛桑聯邦理工學院(Federal Institute of Technology in Lausanne, EPFL)的 Martin Vaugnoux 及 Sylvain Pasini 在 2007-2009 之間更展示了 透過天線即可接收一般有線鍵盤其操作人員所鍵入的字元 14。若採用類似前述技 術的監視系統,就算使用者使用高強度的密碼系統,由於螢幕或是鍵盤所發射出 的電磁訊號,依然是可以竊取與監視的,也就是若政府單位擁有此類技術,仍然 有能力對民眾進行監察行為。 時間回到 1943 年,當時貝爾電話公司(Bell Telephone)與美國政府合作開發 最高機密的 131-B2 加密電傳終端機,主要就是用來對抗德國及日本的密碼分析 人員,不過當時就已經發現透過示波器(Oscilloscope)上出現的訊號峰值,竟然可 4 以轉譯出 131-B2 上所鍵入的資訊。另 外隨著美國部份機密文件的解密,一 篇 早 在 1972 年 於 美 國 國 家 安 全 局 (National Security Agency, NSA)的內部 期 刊 Cryptologic Spectrum 上 名 為 TEMPEST: A Signal Problem 的研究論 文,就已經正式提到關於此類現象的 存在 15,16。NSA 並未解密後續的相關 文件,我們也無從推知美國政府就這 方面的發展進展到何種程度,但與民 間研究相比,至少領先超過 10 年以上這是可以確定的,也因此,以相關技術所 開發的監視系統其存在的可能性是無法排除,這也難怪電影”1984”當中的老大哥 的影像一直讓許多人揮之不去,擔心政府其實隨時都在監看著人民。 三、 集會自由、人身安全與軍事科技 目前我們生活中所享受諸多科技帶來的便利性,有一大部份往往來自於軍事 科技的發展。以目前成為大多數人生活當中密不可分的網際網路(Internet)來說, 有關網際網路存取權(Internet Access)近年來甚至被聯合國認為同屬人類的基本 權利 17。然而網際網路的前身卻是由美國國防部的國防先進研究計劃局(Defense Advanced Research Projects Agency, DARPA)為了因應核戰後如何保持電腦網路 存活而開發出來的產物 18,但是時至今日,網路反而成為促進及保障人們言論及 思想自由權利的工具,更有甚者如中東的茉莉花革命(Jasmine Revolution),也是 透過新興網路科技才加以促成並進而推翻許多中東國家的獨裁政權 19。但另一方 面來說,部份國家卻反過來透過網路科技,經由對資訊流通的控制,政府可以控 制大眾言論走向,並進一步成為侵犯人民言論及思想自由權利的強大武器。本節 則是就目前一些新的軍事科技發展實例來探討對人權的幾個可能影響, 1. 非致命型武器(Non-Lethal Weapon) 對基本人權的影 響 隨著神經科學、藥物學以及各種有關光學、聲波學及電磁學對人體效應影響 的相關研究不斷進步,早期非致命型武器已由大家所熟知透過電能及導線傳導的 電擊器(如 Taser)來使目標客體喪失行動能力,進一步進展到可透過指向性能量武 器(Directed Energy Weapons, DEW)來針對目標客體發射,即可達到使目標客體疼 痛難耐進而驅離的目的,也就是所謂疼痛光線(Pain Ray)。 5 Active Denial System (ADS)是由美國雷神(Raytheon)公司為美國軍方所開發 的新一代非致命型武器系統,其特色為透過 100KW,95GHz 的電磁波(波長為 1/64 英吋),對目標客體發 射並加熱其皮膚,使其產 生劇烈燒灼感,而達到目 標客體的驅離。故也有人 稱 其 為 加 熱光 線 (Heating Ray)。日常生活當中使用 的微波爐其頻率約為 2.5GHz,而 ADS 工作頻率 為 95GHz,其能量強度屬 非游離輻射 (non-ionizing) 強度,也就是其毫米(mm) 波長並無足夠的能量來影響細胞結構,故其穿透力弱,僅能穿過皮膚表層約 0.4mm(1/64 吋)深度,並使溫度約略升高至 43-44°C,而第一度燙傷(First-degree burn)的發生溫度約為 51°C,第二度燙傷(Second-degree burn)則為 58°C,依據美 國空軍研究實驗室(Air Force Research Laboratory, AFRL)及獨立研究機構賓州大 學的應用研究實驗室(Applied Research Laboratory)所研究的結論來看,ADS 被認 為是安全的非致命型武器 20,21。 然而 ADS 在操作上具有幾個特點,這使得該系統在部署應用時讓許多國際 人權團體產生諸多質疑 22。ADS 操作特點如下: (1) ADS 在對目標客體發射時會造成極大的痛苦,但是卻又不會留下任何可 見的標記或是實體的傷害。 (2) ADS 可以無聲無息地操作 由於上述兩個特點,在人權方面有以下幾個潛在危險性值得考慮: (1) ADS 由於不會在受害者身上留下證據,所以將可能會被濫用 (2) 由於 ADS 的非致命性特點,操作人員很容易不分青紅皂白的使用而不會 有罪惡感 (3) ADS 的使用有可能造成長期健康的隱憂 除了前述考量到可能遭濫用的疑慮以及對健康可能的危害外,此類非致命型 武器,與傳統催淚瓦斯或警棍相比,很容易成為壓制反對運動的潛在工具。當然 許多武器在設計時,像是坦克車,並不是針對一般市民去設計的,但是還是會被 某些國家拿來作為政治壓迫的工具。而目前幾種常見的非致命型武器,通常具備 有令人暫時麻庳 或使其昏厥的作用,這看起來更像是可以運用在政治控制上而 非一般傳統軍事用途 23。由目前俄羅斯也正在發展屬於他們自有版本的 ADS 相 似系統新聞來看 24,有鑒於俄羅斯過去軍火交易的對象國,未來某些人權評等較 6 差的國家是否也有機會取得該類型的系統,並作為政治上的用途,這將是一個值 得持續觀察的方向。 2. 3D 列印技術與美國憲法第 2 修正案 美國憲法第 2 修正案允許人民擁有持有槍械的權利,美國開國元老也是第四 任總統的 James Madison 曾說「其他國家的人民,他們的政府會畏懼信任民眾武 裝自己,不像他們,美國人民則是有權利武裝自己並為自己帶來好處」(Americans have the right and advantage of being armed - unlike the citizens of other countries whose governments are afraid to trust the people with arms)。而另一位開國元老也是 第三任總統的 Thomas Jefferson,雖未被證實其出處,但諸多文件都提到他曾經 說過「任何自由人都可以使用槍械,讓人民擁有持有槍械的權利,最重要的原因 就是保護人民對抗政府的暴政,作為對政府最後的審判」(No free man shall ever be debarred the use of arms. The strongest reason for the people to retain the right to keep and bear arms is, as a last resort, to protect themselves against tyranny in government.)。由上述不難得知,雖然美國發生數次槍手槍擊事件,但是每次槍 擊案發生之後,申領槍支的數目是不減反升 25,雖然我國新聞媒體一直報導部份 美國政治人物提出槍支管制,這些報導顯然應該並非美國民眾的主流思想,因為 美國人民其行為則是給了我們不一樣的結論。不過讓民眾擁有槍械,從另一個角 度來思考,這正也表示出美國政府是個有自信的政府,從建國之初就信任民眾並 允許可以武裝自己的。 1980 年代,由德州大學奧斯汀 分校(University of Texas at Austin) 的 Joe Beaman 教授與其學生 Carl Deckard 發展出選擇性雷射燒結成 型 技 術 (Selective Laser Sintering, SLS),而該研究計畫及其後續研究 都是由 DARPA 所支持 26,27。該技 術的出現以及後續其他類似技術 的開發,開啟了快速立體成型機的 發展,並更進一步成為目前所說的 3D 列印技術(或稱為立體列印技 術、3D 成型機、3D 印表機等,3D Printer)。簡單來說,跟一般印表機一樣它也是一種輸出裝置,只不過不是輸出 2D 平面紙上的圖案或文字,而是真實的立體模型。隨著技術的進步,3D 印表機 的單價甚至已出現只要數百美金就可以擁有一部。該技術的出現,目前普遍認為 未來將使我們熟知的大規模生產(mass production)概念產生巨大的變化。 7 Wiki Weapon Project 是最近在網路上出現的一個計畫 28,該計畫宗旨是將美 國憲法第二修正案所賦與人民擁有持有槍械的權利進一步推廣至全世界,來悍衛 所有人民皆可自由取得槍械的權利。該計畫預計開發出全世界第一支可透過 3D 列印技術完全製造出來的槍械。所以計畫核心包含如下兩點: (1) 開發出所有零件皆可透過 3D 印表機製造出來的槍械,其次是 (2) 該槍械的零件都可透過 RepRap 開放原始碼的 3D 印表機系統實際製造 出來。 RepRap 是一個 3D 印表機的開放原始碼計畫 29,任何人都可以透過下載相 關設計圖及控制程式等各種軟硬體完整資訊,從一般電子材料行購得所需零組 件,花費約 300-620 美金,就可在家組裝一台簡易型的 3D 印表機。若 Wiki Weapon Project 也完成其可列印槍械的設計,並將其散佈在網路上,未來任何人均可透過 這兩個計畫的成果,隨時在家中將槍械列印出來組裝,即可擁有自己的私人槍 械。這項計畫的出現在美國已經引起許多討論 30,31。 四、 生物醫學科技與人類道德尊嚴的挑戰 隨著 1950 年代華生(James Watson)及克 立克(Francis Crick)發現 DNA 結構開始 32,人 類的生物及醫學技術不斷進步,加上材料工程 及電子資訊科技的進步,人類已經開始朝合成 生物學(Synthetic Biology)的方向發展,逐漸接 觸到生物的最核心問題「什麼是生命」。由於 這類技術的發展,尤其是在 Craig Venter 發表 其第一個人工合成的黴漿菌(Mycoplasma)基 因組 33 ,並透過該基因組轉殖於其他細胞之 後,產生出第一個人工合成細胞之後,合成生 物學帶來了許多讓人不得不面對的議題。 根據 Thomas Douglas 及 Julian Savulescu 的研究,在合成生物的研究領域方面有三個 倫理道德問題是最需要被關注的 34: (1) 要考慮到在相關科學領域中,「扮演上帝」這件事被突顯出來 (2) 要考慮到破壞了生命與機器的分界 (3) 要考慮到錯誤濫用合成生物學的知識 第一個問題考慮的就是有關科學極限的問題,也就關聯到人類超越其極限並 取得上帝在”設計”與”創造”生命方面的角色。第二個問題就是在道德層面上很難 8 去區分合成生物是否為一”物”,或是它們既非機器也非生物體。第三個問題基本 上是一個雙重困境問題(dual-use dilemma),也就是這方面知識的發展與運用同時 帶來好的及壞的兩面影響,相類似的情況就與核分裂(nuclear fission)或核子物理 學的知識類似,它帶來人類在能源及醫學等各領域的進步,同時也將核子武器及 核能污染的問題也帶來世間。 Michael Selgelid 的研究就直接指出,合成生物學知識的錯誤濫用將會比核子 技術還更加危險,首先就是核子技術對於一般民眾來說太過昂貴,但是相比之下 生物技術就明顯便宜許多,這也使得製造生物武器將變得可以隨處進行且價格便 宜。其次,與核子技術的知識相比,生物學知識是非常公開並容易取得,而核子 技術則一直是被歸類為機密資料 35。 Ilaria Anna Colussi 在歐洲比較憲法研討會上發表之研究論文中,對於合成生 物所帶來諸多問題直言「我們無法知道合成生物學的知識將會帶領人類走向何 處?但這些問題都是我們所要面對的」36。本報告針對數項技術作一簡單介紹, 從密碼學一直到前述的合成生物學,每項技術的誕生當然都代表著人類成就又一 突破,也帶來許多令人思考的議題,各種技術也都一致地發生所謂兩難困境的情 況,這讓我們思考科技的發展是否有一條可以遵循的規範?或許誠如 Colussi 在 研究論文最後所說,「人類尊嚴」可以給我們帶領出一條有意義的道路。 五、 參考文獻 1. La declaration des droits de l'homme et du citoyen (1789). Article 1. Les hommes naissent et demeurent libres et égaux en droits. Les distinctions sociales ne peuvent être fondées que sur l’utilité commune. Article 2. Le but de toute association politique est la conservation des droits naturels et imprescriptibles de l’Homme. Ces droits sont la liberté, la propriété, la sûreté et la résistance à l’oppression. 第一條: 在權利方面,人們生來是 而且始終是自由平等的。只有在公共利用上面才顯出社會上的差別。第 二條: 任何政治結合的目的都在於保存人的自然的和不可動搖的權 利。這些權利就是自由、財產、安全和反抗壓迫。 2. “Who were the Luddites and what did they want?”, The National Archives, UK. http://www.nationalarchives.gov.uk/education/politics/g3/ 3. Simon Singh, “The Code Book: The Science of Secrecy from Ancient Egypt to Quantum Cryptography”, Anchor, Reprint Edition, Aug., 29, 2000. 4. 王郁琦, “加密技術之出口管制政策與法律分析”, 2004 資訊社會理論與 研究工作坊, Dec., 16, 2004.. http://www.tais.org.tw/doc/2004/2004-5.pdf 9 5. 電信法部份條文修正草案總說明, 八十七年七月六日. http://www.cs.nccu.edu.tw/~lien/FIXNET/newtlaw.htm 6. 彭淑芬, “通信安全密碼模組管理爭議大”, 工商時報科技版, 八十八年 六月二日. http://forums.chinatimes.com/report/cable/what/880602b8.htm 7. Noah Shachtman, “How Joe Biden Accidentally Helped Us All E-Mail in Private”, Wired, Dec., 17, 2012. http://www.wired.com/dangerroom/2012/12/joe-biden-private-email 8. Philip Zimmermann, “Why I Wrote PGP”, Part of the Original 1991 PGP User’s Guide, Updated in 1999. http://www.philzimmermann.com/EN/essays/WhyIWrotePGP.html 9. Bernstein v. United States, http://cr.yp.to/export.html 10.Fred Von Lohmann, “Unintended Consequence: Twelve Years under the DMCA”, Electronic Frontier Foundation, Mar., 3, 2010. https://www.eff.org/sites/default/files/eff-unintended-consequences-12-years _0.pdf 11.Jaikumar Vijayan, “Updated encryption tool for al-Qaeda backers improves on first version, researcher says”, COMPUTERWORLD, Feb., 4, 2008. http://www.computerworld.com/s/article/9060939/Updated_encryption_tool _for_al_Qaeda_backers_improves_on_first_version_researcher_says 12.Wim van Eck, “Electromagnetic Radiation from Video Display Units: An Eavesdropping Risk?”, Computers & Security, Vol. 4, P269-286, 1985. http://cryptome.org/emr.pdf 13.Markus G. Kuhn and Ross J. Anderson, “Soft Tempest: Hidden Data Transmission Using Electromagnetic Emanations”, David Aucsmith (Ed.): Information Hiding 1998, LNCS 1525, P124-142, 1998. http://www.cl.cam.ac.uk/~mgk25/ih98-tempest.pdf 14.Martin Vuagnoux and Sylvain Pasini, “Compromising Electromagnetic Emanations of Wired and Wireless Keyboards”, 18th USENIX Security Symposium 2009, Aug., 2009. http://static.usenix.org/events/sec09/tech/full_papers/vuagnoux.pdf 15.Ryan Singel, “Declassified NSA Document Reveals the Secret History of TEMPEST”, Wired, Apr., 29, 2008. http://www.wired.com/threatlevel/2008/04/nsa-releases-se/ 16.NSA, “TEMPEST: A Signal Problem”, NSA Cryptologic Spectrum, Summer 1972, P26-30. http://www.nsa.gov/public_info/_files/cryptologic_spectrum/tempest.pdf 17.David Kravets, “U.N. Report Declares Internet Access a Human Right”, 10 Wired, Jun., 3, 2011. http://www.wired.com/threatlevel/2011/06/internet-a-human-right/ 18.Mitch Waldrop, “DARPA AND THE INTERNET REVOLUTION”, DARPA 50 Years of Bridging the Gap, 2008, P78-85. http://www.darpa.mil/WorkArea/DownloadAsset.aspx?id=2554 19.Tawnia Sanford Ammar, “Where are the Leaders of Tunisia’s Jasmine Revolution?”, The Mark News, Jan., 27, 2011. http://www.themarknews.com/articles/3866-where-are-the-leaders-of-tunisia s-jasmine-revolution/ 20.Susan LeVine, “The Active Denial System A Revolutionary, Non-lethal Weapon for Today’s Battlefield”, US DoD Non-Lethal Weapons Program Publications, June, 2009. http://www.ndu.edu/CTNSP/docUploaded/DTP%2065%20Active%20Defen se-%20PO%2060032.pdf 21.A Narrative Summary and Independent Assessment of the Active Denial System. Applied Research Laboratory, Feb., 11, 2008. http://jnlwp.defense.gov/pdf/heap.pdf 22.Benjamin Buch and Katherine Mitchell, “The Active Denial System: Obstacles and Promise”, The Project of International Peace and Security (PIPS) Policy Brief, 2012. http://irtheoryandpractice.wm.edu/projects/PIPS/PIPS.2011-2012/buch.mitc hell.brief.pdf 23.Leonard. S. Rubenstein, “Human Rights and Non-Lethal Weapons Research”, Professional Ethics Report, AAAS, Vol.XXIII, No. 1, P1-2, Winter, 2010. http://www.aaas.org/spp/sfrl/per/per60.pdf 24.Unique or US replica? Russia tests its own ‘heat ray’ cannon, RT News, Apr., 25, 2012. http://rt.com/news/heat-ray-crowd-control-894/ 25.張衡君, “美國槍案和槍械的數字”, 美國中文網, Dec., 18, 2012. http://gate.sinovision.net:82/gate/big5/news.sinovision.net/portal.php?mod= view&aid=239274&page=1 26.Selective Laser Sintering, From a Texas Idea to a Global Industry, University of Texas at Austin News, Nov., 26, 2012. http://www.me.utexas.edu/news/2012/0612_selective_laser_sintering.php 27.Suman Das., Joseph J. Beama, Martin Wohlert and David L. Bourell, “Direct laser freeform fabrication of high performance metal components“, Rapid Prototyping Journal, Vol. 4, Iss:3, 1998, P112-117. 11 http://www.emeraldinsight.com/journals.htm?articleid=877373 28.http://defensedistributed.com/ 29.http://reprap.org/wiki/Main_Page 30.Andy Greenberg, “3D-Printable Gun Project Hits Its Fundraising Goal Despite Being Booted Off Indiegogo”, Forbes, Sep., 20, 2012. http://www.forbes.com/sites/andygreenberg/2012/09/20/3d-printed-gun-proj ect-hits-its-fundraising-goal-despite-being-booted-off-indiegogo/ 31.Clay Dillow, “FYI: Is It Legal To 3-D Print A Handgun?”. Popular Science, Oct., 4, 2012. http://www.popsci.com/technology/article/2012-10/fyi-it-legal-3-d-print-han dgun 32.Leslie A. Pray, “Discovery of DNA Structure and Function: Watson and Crick”, Nature Education 1(1):2008. http://www.nature.com/scitable/topicpage/discovery-of-dna-structure-and-fu nction-watson-397 33.Victoria Gill, “’Artificial life’ breakthrough announced by scientists”, BBC News, May, 20, 2010. http://www.bbc.co.uk/news/10132762 34.T. Douglas and J. Savulescu, “Synthetic biology and the ethics of knowledge”, Journal of Medical Ethics, Vol., 36, Iss:11, Oct., 2010, P687693. http://jme.bmj.com/content/36/11/687.full.html#ref-list-1 35.M.J. Selgelid, “A tale of two studies: ethics, bioterrorism, and the censorship of science”, The Hastings Center Report, Vol., 37, 2007, P35-43. 36.Ilaria Anna Colussi., “Playing with Biological Bricks: Reflections on the Relationship Between Synthetic Biology and Human Dignity”, Seminars on European Comparative Constitutional Law, TRENTO, Mar., 11, 2011. http://www.academia.edu/2100691/synthetic_biology_and_human_dignity 12