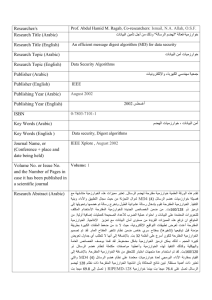

ا ةلأسلم :

advertisement