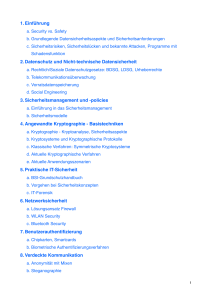

Informatik Vorbereitung Inhaltsverzeichnis Inhaltsverzeichnis .................................................................................................................................... 2 Vokabelliste ............................................................................................................................................. 4 Funktionsweise eines Computers und Internetrecherche ...................................................................... 5 Zahlensysteme, Fließkommazahlen .................................................................................................... 5 Dezimal.................................................................................. Ошибка! Закладка не определена. Binär oder Dualsystem: ........................................................ Ошибка! Закладка не определена. Rechnen ............................................................................................................................................... 5 Übertragung von Zeichen .................................................................................................................... 6 Effektiv im Internet Recherchieren ..................................................................................................... 6 Hardware ................................................................................................................................................. 8 Bestandteile & Funktion ...................................................................................................................... 8 Software ................................................................................................................................................ 12 Schlüsselbegriffe................................................................................................................................ 12 Datenrettungsstrategie mittels Livesystem ...................................................................................... 12 Lasten- und Pflichtenheft .................................................................................................................. 12 Datenmigration und vorgehen .......................................................................................................... 13 DSGVO Grundsätze ............................................................................................................................ 13 EU-US Privacy Shield.......................................................................................................................... 13 Cloud-Computing & Datenschutzprobleme ...................................................................................... 13 Software Auswahl.............................................................................................................................. 14 Algorithmen PAP und Nassi-Shneiderman-Diagramm ...................................................................... 14 Iteration und Beispiel (Backrezept): ................................................................................................ 15 Modularisierung ................................................................................................................................ 15 Informationssicherheit und Datenschutz .............................................................................................. 16 Partitionieren, Formatieren, Löschen ............................................................................................... 16 Löschen von Smartphone .................................................................................................................. 16 Viren und Trojanern und ihre Wirkung ............................................................................................. 16 Öffentlichen W-LAN und seine Gefahrenen ...................................................................................... 17 Passwörtern und ihr Schutzniveau .................................................................................................... 17 Datenwiederherstellung und ihre Erfolgsaussichten ................ Ошибка! Закладка не определена. Backups und Images erstellen ........................................................................................................... 17 Netzwerk ............................................................................................................................................... 19 Topologien zuordnen ........................................................................................................................ 19 Wichtige Fachbegriffe ....................................................................................................................... 19 Funktionsweise Firewall .................................................................................................................... 20 Bedrohungen und Maßnahmen ........................................................................................................ 20 Netzdienste ........................................................................................................................................... 21 E-Mails und Verschlüsselung ............................................................................................................. 21 E-Perso, DE-Mail und E-Mail made in Germany ................................................................................ 22 IoT Sicherheit ......................................................................................................................................... 28 Datenschutz Manipulation und Regeln ............................................................................................. 28 IoT Basics ............................................................................................................................................... 29 KI ........................................................................................................................................................ 30 Vokabelliste Zahlenbasis: Die Anzahl an Zahlen die im System verwendet wird Stellenwertsystem: die Stelle an der eine Zahl steht hat erhebliche Bedeutung für den Wert der Zahl Hexeditor: Funktionsweise eines Computers und Internetrecherche Zahlensysteme, Fließkommazahlen Dezimal 1,12 etc.; (Zahlenbasis 10) Binärsystem (Zahlenbasis 2) Hexadezimal: Da Im Binären System Zahlen sehr lang werden, wird das Hexadezimal System verwendet. Dezimal 00 01 02 03 04 05 06 07 08 09 10 11 12 13 Binär 0000 0001 0010 0011 0100 0101 0110 0111 1000 1001 1010 1011 1100 1101 Hexadezimal 0 1 2 3 4 5 6 7 8 9 A B C D Abbildung 1 Zahlensyteme Fließkommazahl: Eine Fließkommazahl besteht aus; - Mantisse: Zahlenkörper an sich - Vorzeichen: 0 = Positiv, 1 = Negativ - Exponent: Definiert wo das Komma steht 0 = 1,358458 4 = 13584,58 -2 = 0,01358458 Speicherplatz Wenn die Größe des Speichers 32 Bit beträgt teilt sich der Speicher wie folgt auf; - 1Bit Vorzeichen (Da nur zwei Möglichkeiten bestehen) - 8Bit Exponent (von -128 bis +128) - 23Bit verbleiben so für die Mantisse (Höchste Anzahl des Mantissenkörpers 8388 608) Zahlen außerhalb diese Raumes können nicht gespeichert werden, es entstehen Rechenfehler Rechnen Gerechnet wird mit logischen Operatoren; UND (AND) Man erhält dann eine 1, wenn beide Eingangswerte den Wert 1 haben ODER (OR), Exklusiv ODER (XOR) Mann erhält dann eine 1 wenn eine der beiden oder beide den Eingangswerte 1 haben/wenn exklusiv einer der Beiden den Eingangswerte 1 haben NOT Man erhält eine 1, wenn keiner der Eingangswerte den Wert 1 haben; Gerechnet wird durch das hintereinanderschalten von den Operatoren Übertragung von Zeichen Da der Computer mit einem Binären System arbeitet müssen Zeichen diesem angepasst werden. Dafür gibt es verschiedene Übersetzungssysteme diese heißen Zeichensatz. Im Zeichensatz werden unterschiedliche Zahlen für Groß- und Kleinschreibung verwendet. Auch 0 und 1 werden übersetzt und nicht als Binär 0,1 hingeschrieben. Verschiedene Zeichensätze: - ASCII (American Standard Code für Information Interchange): Ist in ISO 8859 und UTF-8 enthalten. Nicht viel Speicher keine deutschen Umlaute UNICODE: Wichtigster Zeichensatz mit 1.114.112 Zeichen enthält er Zeichen fasst aller Sprachen o UTF (Unicode Transformation Format): wird zur Codierung von UNICODE verwendet. UNICODE muss Aufgrund seiner Größe je nach Anwendung neu codiert werden. Es gibt verschiedene für uns relevant ist UTF-8 (Standard im Internetmit UNICODE) Damit dem Sender und dem Empfänger dieselben Zeichen angezeigt werden müssen beide denselben Zeichensatz eingestellt haben. Effektiv im Internet Recherchieren Internetrecherche ist ein Part von Recherche. Suchmaschine: ganz normale Suchmaschine (Google, Bing, Yahoo etc.) Metasuchmaschinen: suchen in mehreren Suchmaschinen (Webcrawler, DuckDuckGo, Metager (verwendet keine personenbezogenen Daten aber auch kein Google)) Wahl der Suchbegriffe: - Gegeben falls Synonym verwenden - Eventuell Wörter trennen - Auf anderen Sprachen suchen (Englisch) - Google+Hilfe Ergebnisse Filtern oder Suche erweitern Suchfeldoperatoren: - OR: Alternativbegriff - -: unerwünschtes - @: socialmedia Define: Wortdefinition Site: Webadresse „ … “: Phrasensuche Relatet: ähnliche Website Filetype: Dateityp .. : von … bis Quellencheck - Online Enzyklopädien nur als Einstieg eventuell links zu primärquellen - Prüfen auf Sachliche Sprache - Gegenprüfen - Hinterfragen des Zwecks - Impressum checken - Primärquelle? Tipps und Tricks - Google Scholar: Wissenschaftliche Arbeiten - Startpage: Ergebnisse von Google ohne Tracking - Quellenverwaltungssysteme z.B Citavi Hardware Bestandteile & Funktion Peripherie eines Computers: Monitor Drucker Tastatur Maus Lautsprecher Computer selber Von-Neumann-Architektur Prozessor (CPU): - Rechenwerk: Verarbeitung der eingehenden Daten - Steuerwerk: Das Steuerwerk hat die Aufgabe, das Zusammenspiel von Rechenwerk und Arbeitsspeicher zu koordinieren Ein und Ausgabe-System: steuert die Ein- und Ausgabe von Daten, zum Anwender (Tastatur, Bildschirm) oder zu anderen Systemen (Schnittstellen). Mainboard/Verbindungseinrichtung: Die Hauptplatine ist die zentrale Platine eines Computers. CPU etc. werden auf dem Mainboard angebracht. Arbeitsspeicher (RAM): Der Arbeitsspeicher dient zum Ablegen der Daten, die im Rechenwerk verarbeitet werden sollen. Weiterhin werden auch die einzelnen Programmbefehle in diesem Speicher festgehalten. Massenspeicher: Externe Speicher für Große Medien z.B Festplatte Flaschenhalseffekt Der Flaschenhalseffekt beschreibt: im Flaschenhals im IT-Umfeld ist ein Engpass, der die Geschwindigkeit der Datenübertragung, der Datenverarbeitung oder die Ausführungsgeschwindigkeit einer Anwendung beeinträchtigt gemeint. Gegeben dadurch, dass der Arbeitsspeicher die Informationen langsamer an den Prozessor weiterleitet als dieser Rechnet. Flaschenhals ist hier also das Mainboard Flaschenhals umgehen Ein schneller zwischen Speicher im Prozessor, dieser nennt sich Cache. Untrerschied zwischen HDD und SSD - SSD: o Elektronische Speicherplatte o Schneller o Teurer - HDD: o Empfindlicher (Wenn diese bewegt wird, kann es zu Datenverlusten führen) o Deutlich günstiger o Langsamer - Für eine maximale Rechenleistung lohnt es sich sowohl eine HDD als auch eine SSD in dem Rechner zu verbauen Anwendungsaufgabe - Kostengünstig bedeutet: HDD - Betriebssystem meistens 62 Bit--> 2GB o Empfohlen ist immer doppelt so viel wie der Mindestbedarf (Achtung wird nach dem Mindestbedarf gefragt oder nicht ?) Schnittstellen BUS (Binary Unit System) - Datenbus (verwaltet Daten) - Adressbus (verwaltet Adressen): Adressen werden adressiert Steuerbus (verwaltet Steuerdaten) - 32 Bit/ 64 Bit - 32 Bit Version: Adressbus ist bei 32 Bit kleiner heißt weniger Adressen können adressiert werden, wenn mehr als 4GB verarbeitet werden sollen muss ein 65 Bit Betriebssystem ausgewählt werden. - 64 Bit Version: Benötigt mindestens 2GB Arbeitsspeicher, hat man also einen Alten Computer mit nur 1GB Arbeitsspeichert so sollte man die 32 Bit Version wählen. Parallel und Seriell - Parallel: Daten Übertragung über mehrere Parallele Datenleitungen (hat stör Signale) - Seriell: Daten werden hintereinander über eine Leitung versendet (Schneller, meist im Computer) Hardware Schnittstellen (Interface) - DEF: definierte Übergangstelle für den geregelten Austausch von Daten. - Übergabe Parameter bekannt die anderen Seiten sind allerdings unbekannt (Blackbox) Namen von Schnittstellen - USB & Co - S-ATA: o Seriell o 1 Gerät pro Kabel (für Massenspeicher) o Schneller als HDD o Manche SSD sind schneller und werden deswegen in PCIe gesteckt - PCI-Express: o Steckkarten o Sound o Manchmal auch Massenspeicher - HDMI: High Definition Multimedia Interface - DisplayPort: Apple Version - USB (Universal Serial BUS): o Zeil war die Verallgemeinerung eines Anschlusses o 2.0 --> 60 MB/s (HDD 150 MB/s) o 3.0 --> 5 GBit/s = 625 MB/s o 3.1 --> 10 GBit/s = 1.25 GB/s o 3.2 --> 20 GBit/s = 2.5 GB/s o 4.0 --> 40 GBit/s --> Thunderbold 3.0 - HUB: o Bus powered o Aus einem werden mehrere Anschlüsse o Kann zu Problemen führen vor allem bei externen Festplatten Lösung: self powered HUB (mit eigenem Netzteil) - USB-C o Steckertyp verdreh sicher o Unterstützt: Hohe Datenübertragungsraten, Audio und Videosignal o Was möglich ist hängt vom Kabel oder anderen Komponenten ab USB-C nicht gleich USB-C o Ziel der Vereinheitlichung - USB-Hubs und Docs: o Notebook zubehör o Notebook kann an Monitore etc. Anstecken - Thunderbold: o Externe Schnittstelle zwischen Computer, Monitoren, Festplatten, und sonstigen Peripheriegeräten o Datentransfferrate 40GBit/s (Thunderbold 3) o Bis zu 6 Geräte hintereinander o Stecker: USB-C o Kompatibel: USB 3.1. Display-Port, Adapter für HDMI, Ethernet … Schnittstellen Netz - Kabel (Twisted Pair TP) - - - - o 10 MBit/s o 100 MBit/s am Computer Wlan 10 GBit/s o Access Point für alles, was im LAN ist o Hot Spot: öffentlicher drahtloser Internetzugriff Mobiles Internet: o 4G: (theoretisch 1GBit/s) LTE o 5G: (theoretisch 10GBit/s) Bluetooth: o Reichweite 1 m o Zum Anschließen von langsamen Geräten wie Drucker, Musikbox, Tastatur etc. Weitere wie RFID, NFC Software Schlüsselbegriffe Software: Ist alles in einem Computer, was man nicht anfassen kann und für die Funktionalität zuständig ist. Eingeteilt in Anwendungssoftware und Systemsoftware (Treiber etc.) Betriebssystem: Wichtigste Systemsoftware, macht die Verwendung des Computers möglich. (verwaltet Betriebsmittel wie Speicher und Ausführung von Programmen) Aufgaben: Hardwarenutzung, Organisation, Hilfsmittel Firmware: Ist Software die, die Hardware nutzbar macht. Meist Fest mit dem Gerät verbunden. Aufgaben: Hardware-Erkennung, Konfiguration, Booten (Hochfahren) Typische Beispiele: UEFI (Unified Extensible Firmware Interface), BIOS (Basic Input Output System) Distribution: Eine Zusammenstellung von Software-Komponenten, die als Komplettpaket weitergegeben und unterstützt (technisch) werden. Bei Windows und Mac OS wird ein Betriebssystem mitgeliefert. Bei Linux wird dazu noch für den bestimmten Anwendungsfall Anwendungssoftware mitgeliefert. Diese nennen sich Distribution und sind auf das System optimiert. Booten: Laden des Betriebssystems (Hochfahren des Computers) Änderung der Bootreinfolge über Bootmenü (F8, F10, F11 oder F12) Treiber: Kleiner Übersetzer (Druckertreiber) Datenrettungsstrategie mittels Livesystem Live System: Betriebssystem welches nicht Installiert werden muss, sondern auf einem Datenträger liegt. Dieser wird eingelegt und das System kann direkt verwendet werden. Datenrettung: 1. Erkennen das Malware auf dem Computer ist. 2. Diesen anschließend herunterfahren. 3. Livesystem wählen unter dem die Malware nicht funktioniert. (Bei Windows ein Linux Livesystem) 4. Dieses von Zeitschriften oder im Internet herunterladen und CD brenne. 5. Einlegen Gerät booten und Daten auf externe Festplatte Kopiere 6. Gerettete Daten eventuell auf Viren scannen Lasten- und Pflichtenheft Es wird Unterschieden in Standartsoftware (Word etc.) und Individualsoftware (Speziell angepasste Software erstellt von einem Softwareunternehmen. Zum Beauftragen benötigt man; Lastenheft: Anforderungen des Auftraggebers, beinhaltet genaue Beschreibung von den benötigten Funktionen. Als Antwort erhält man; Pflichtenheft: Beinhaltet einen Kostenvorschlag sowie eine Software Vorschlag. Datenmigration und vorgehen Datenmigration ist die Mitnahme von Daten auf ein anderes Gerät. Vorgehen: 1. Backup erstellen!! 2. Informationen zu Datenformat, Zeichensatz, Struktur und Metadaten (Daten über Daten) beachten 3. Eventuell Automatismen/geeignete Software verwenden. 4. Testen! DSGVO Grundsätze = Datenschutz-Grundverordnung der EU, gültig seit 2018, bezieht sich auf Personenbezogene Daten. Grundsätze: - Rechtmäßigkeit (Verbot mit Erlaubnisvorbehalt) - Datensparsamkeit (Zweckbindung) - Zweckbindung (nicht auch für andere Zwecke nutzen) - Betroffenenrechte (Transparenz, Berichtigung, Löschung) - Transparenz zu meinen Daten muss auf Nachfrage gegeben sein und nach Wunsch korrigiert oder gelöscht werden - Datensicherheit (nach Stand der Technik und Risiko) EU-US Privacy Shield Schutz personenbezogener Daten bei der Übermittlung von EU-Ländern Inder USA - Nachfolge von zwei klagen bezüglich des Safe-Harbor-Abkommen - Daten werden nun aus Sicherheitsgründen nur in der EU gespeichert. Cloud-Computing & Datenschutzprobleme Das Mieten von verschiedenen Angeboten wie Software. Das Gegenteil wäre On-Premise Software as a Service (SaaS) - z.B MS Office Vorteile: - Skalierbarkeit (Leistung, Kosten) - Flexibilität (Softwareeinführung/-Umstellung; Anpassung, Zeitsparender bei Umstellung) - Manpower (Zeitaufwand für Admins) - Kosten (bei kurzfristiger Anwendung) Nachteile: - Datenschutz - Unabhängigkeit (Datenmigration, kann ich sie migrieren und wie) - Daten können bei Updates können Funktionalitäten verschwinden, bei On-Premise kann man noch migrieren Platform as a Service (PaaS) - z.B Windows Azure von Microsoft, App Engine von Google - auf Basis von SaaS eher für ITler Infrastructure as a Service (IaaS) - Amazon Web Services(AWS), Open Telekom Cloud Cloud Act Gesetz das besagt, dass besagt das US-Firmen auch auf Daten von Servern in der EU zugreifen dürfen - Cloud-Computing Firmen sind meist US-Firmen Der Cloud act Widerspricht Art. 48 der DSGVO Personenbezogene Daten dürfen nicht einfach so in der Cloud gespeichert werden (Ausnahme T-System) Um Personenbezogene Daten in einer Cloud speichern zu dürfen muss ich sie: - Verschlüsseln (Microsoft Cloud Privacy Service) - In einem EU-Cloud server speichern (Microsoft T-Systems) Software Auswahl Wichtige Fragen: - Was sind muss und soll Kriterien? - Gibt es ein geeignetes Programm? o Wenn nein Softwarefirma finden (Pflichten und Lastenheft…) o Kann das Programm eventuell weiterentwickelt werden? Algorithmen PAP und Nassi-Shneiderman-Diagramm Algorithmus: Ein Algorithmus ist eine eindeutige Handlungsvorschrift zur Lösung eines Problems oder einer Klasse von Problemen. Algorithmen bestehen aus endlich vielen, wohldefinierten Einzelschritten. Damit können sie zur Ausführung Pogrammablaufplan (PAP) Strucktogramm (Nassi-Shneiderman-Diagramm) Iteration und (Backrezept): Modularisierung Jeder Part der Programmschrift ist ein einzelnes Unterprogramm. Was wieder auf einzelnen Modulen besteht. Die Hierarchie ist Klasse Objekt Modul. Objektorientierung: Einordnung in Objekte. System besteht aus Fertiggestellten Bauteilen mit definierten Schnittstellen. Vorteile: - Auch komplexes ist schnell zusammenbaubar - Fehlervermeidung, da der Inhalt des Objektes bereits vollständig ist. Beispiel Informationssicherheit und Datenschutz Partitionieren, Formatieren, Löschen Dateisystem: Wo ist die Datei abgelegt, Metadaten, äquivalent zu einem Inhaltsverzeichnis (Beispiel: UDF) Partitionieren: Datenträger muss Partitioniert werden, Datenträger wird auf einzelne Teile eingeteilt (partitioniert). Speicherplatz auf einzelne Partitionen aufteilen. Man kann eine Partition oder mehrere erstellen. Primäre Partitionen (zum Booten geeignet) Erweiterte Partition Mögliche Anwendungen: Installieren eines zweiten Betriebssystems Formatieren: Schreiben eines Dateisystems auf eine Partition (Format C) Fragmentieren: Daten werden auf einen Datenträger geschrieben. Manche Daten werden wieder gelöscht, so entstehen Lücken. Neue Dateien werden geschrieben und die Lücken gefüllt, um die Lücken und ihr Größe passend zu füllen werden die neuen Dateien gesplittet (fragmentiert). Das erschwert das Lesen. Defragmentierung: Datei wird wieder zu einem Stück zusammengefügt. Am besten nachts - Bei MacOS kein Problem - Bei Windows: <Win> + <R>, dfrgui Löschen von Smartphone Anleitung: 1. Backup erstellen – Achten Sie auf Lesbarkeit auf anderen Geräten! 2. Alle Persönlichen Daten sollten vom Gerät gelöscht werden a. Verschlüsselung aktivieren b. Zurücksetzen auf Werkseinstellungen c. Wenn keine Möglichkeit da Löschen und Überspielen 3. Eventuell die SIM-Karte durch mehrfaches eingeben von Falschen Pin und PUK sperren 4. SIM-Karte entsorgen oder an den Anbieter zurückgeben 5. SIM nie weitergeben 6. Micro SD entfernen, wenn vorhanden. Eventuell durch baugleiche ersetzen. Viren und Trojanern und ihre Wirkung Trojaner: Programm tarnt sich als nützliches Programm. Gefahren: Alles Mögliche (Spionage, Virenverteilung) Schützen: Misstrauen, nur Software installieren die man kennt und geprüft hat (Computerzeitschriften) Viren: Typen: - Bootviren: (schreiben sich in den Bootsektor ein, wenn man Bootet werden die Viren aktiviert) - Dateiviren: auch über externe Datenträger (wird über den Start/das ausführen der Datei) - Makroviren: Am meisten verbreitet (In Dokumenten, Bildern, Tabellen) o Makro: Wiederkehrende Ausführung (Bsp. Exel, Bildbearbeitungsprogrammen) Schützen: - Virenscanner: Müssen immer auf dem neusten Stand gebracht werden (Autoupdate) Scannen neue Dokumente. Immer nur einen Virenscanner (erkennen sich gegenseitig) Man wird sich so oder so Malware einfangen also Backups!! Ransomware: Krypto Trojaner, der Daten auf der festplatter verschlüsselt Öffentlichen W-LAN und seine Gefahrenen Risiken: - Unverschlüsselte Übertragung von Daten: Daten können abgegriffen oder Malware eingeschleust werden - Betrüger können einen HotSpot den Namen eines bekannten Anbieters vortäuschen und so Daten abgreifen Schützen: - Informieren sie sich über die Sicherheit des HotSpot beim Betreiber - Davon absehen vertraulicher Daten über ein öffentliches WLAN zu vermitteln o Wenn unvermeidbar über eine Verschlüsselte Verbindung einwählen (VPN) - Datei- und Verzeichnissfreigabe deaktivieren (sonst kann das Gerät für andere in Netz sichtbar sein) - Automatische Anmeldung aus - WLAN Funktion nur einschalten, wenn es auch wirklich benötigt wird Passwörtern und ihr Schutzniveau - Lang, nicht im Lexikon Buchstaben/Zahlen/Sonderzeichen Jeder Webauftritt ein anderes Passwort Speichern der Passwörter: Passwortmanager Backups und Images erstellen Datensicherung: - Automatisiert sichern auf einer externen Festplatte (bei Hardware Ausfall) o Bei Ransomware sinnlos, weil diese auch darauf zugreifen kann o Bei wichtigen Daten auf einen vom Computer getrennten Datenträger oder in der Cloud (manuell) - Komplett Backup nach Bedarf: o Wöchentlich, Monatlich, Jährlich - Sicherheitskonzept erstellen System Image: Betriebssysteme und Programme werden gesichert. Extrem Große Datei. Nicht für Daten - Erstellen direkt nach dem ersten Booten des Betriebssystems - Spätestens nach einem Jahr wiederholen - Beispiele für Software: Clonezilla (kostenfrei), Acronis True Image, Symantec Norton Ghost Kleines Sicherungskonzept: - Systemsicherung per Image - Automatisierte Datensicherung auf angeschlossener externer Festplatte - Manuelle Datensicherung auf z.B CD, externe Festplatte, die nicht an den PC angeschlossen ist - Verschlüsselt sichern in der Cloud - Haltbarkeit von Medien -> PC Magazin (Festplatten etc.) Netzwerk Topologien zuordnen Es gibt verschiedene Netzwerkarten diese nennt man Topologien Stern (LAN) Ring (MAN) Bus (Kennt man von Computern, Störanfällig; nur zwei Nutzer möglich) Baum (Firmen) Vermascht (Internet: Das Datenpaket kann über verschiedene Wege ans Ziel gelangen) Wichtig ist hier die Stern- und vermaschte Struktur, da beide Auswahl sicher sind. Stern Struktur Vorteile: - Ausfall eines Geräts wirkungslos für den Rest - Leichte Erweiterbarkeit - Leichte Fehlersuche Nachteile: - Aufwendige Verkabelung Vermaschte Struktur Vorteile: - Sicherste Variante eines Netzwerkes - Sehr Leistungsfähig Nachteile: - Viele Kabel notwendig - Hoher Energieverbrauch - Komplexes Routing Wichtige Fachbegriffe LAN: Lokales Netzwerk (Raum, Gebäude, Gelände, Organisation/Firma) MAN: Stadtnetzwerk WAN: Wide Area Netzwerk GAN: Globales Netzwerk Peer to peer(P2P): Netzwerke die Gleichwertig sind Client-Server: Das Client-Server-Modell beschreibt eine Möglichkeit, Aufgaben und Dienstleistungen innerhalb eines Netzwerkes zu verteilen. Die Aufgaben werden von Programmen erledigt, die in Clients und Server unterteilt werden. Der Client kann auf Wunsch einen Dienst vom Server anfordern. Der Server, der sich auf demselben oder einem anderen Rechner im Netzwerk befindet, beantwortet die Anforderung ; üblicherweise kann ein Server gleichzeitig für mehrere Clients arbeiten. Intranet: Geschütztes Internet/LAN Netzwerk abgeschottet durch eine Firewall Netzneutralität:Alle Daten werden Gleich behandelt IP Adresse: Vergleichbar mit der Hausnummer eines Computers, gibt an wo das Datenpaket hinsoll. IPv4 und IPv6: Version einer IP-Adresse (IPv4 ist aktuell und kürzer als IPv6, es soll auf IPv6 gewechselt werden) Gateway: Ein Gateway verbindet zwei Netzwerke Router: Ist ein Gateway zwischen zwei Gleichartigen Netzen Subnetzmaske: Eine Nummer die definiert, ob das Datenpaket im LAN bleibt oder weitergeleitet wird (Bsp. Subnetzmaske: 139.6.250.50 Netzteil, Geräteteil) DNS (Domain Name Server): Server der Name und IP-Adresse enthält Funktionsweise Firewall Grundsätzlich ist die Funktionsweise einer Firewall einfach erklärt. Werden bestimmte im Vorfeld definierte Sicherheitsregeln verletzt, filtert bzw. blockiert die Firewall die Kommunikationsdaten, die zwischen zwei Netzwerken hin und hergeschickt wurden Bedrohungen und Maßnahmen Spam: Massen E-Mails (Abwehr: Filter) Würmer: Selbstständige Verbreitung durchs Netz - Vorbeugung: Updates, User statt Admin - Abwehr: Firewall Coin Miner (Missbrauch): Eigene Rechner wird zum minen von Fremden verwendet Phishing (Betrügereien): Durch kleine Veränderungen in der Domain gibt jemand vor eine Vertrauenswürdige/bekannte Website zu sein umso Passwörter anzugreifen. - Vorbeugung: in E-Mails nie auf den Link klicken. Lieber selber abtippen. Wissen wie eine Domain aufgebaut ist und genau lesen. - Abwehr: Löschen Hoaxes: Scherze oder vorgetäuschte Leidensgeschichten, gefälschte Anleitungen zu entfernen von Viren - Abwehr: Löschen Scareware: Einschüchterung z.B. angeblichen Viren auf dem Rechner - Vorbeugen: Nur auf offiziellen Seiten wie der BSI auf Virenscanner zugreifen - Abwehr: Wegklicken, Nichts Installieren Backdoor: Creepware RAT (Remote Access Trojaner): Fernwartung und Verwendung vom PC, zum Begehen von Straftaten (Voyeurismus/ Auf Kamera zugreifen, Mining, Datendiebstahl) Spyware: Datendiebstahl Adware: WerbungInhaltsverzeichnis Inhaltsverzeichnis .................................................................................................................................... 2 Vokabelliste ............................................................................................................................................. 4 Funktionsweise eines Computers und Internetrecherche ...................................................................... 5 Zahlensysteme, Fließkommazahlen .................................................................................................... 5 Dezimal.................................................................................. Ошибка! Закладка не определена. Binär oder Dualsystem: ........................................................ Ошибка! Закладка не определена. Rechnen ............................................................................................................................................... 5 Übertragung von Zeichen .................................................................................................................... 6 Effektiv im Internet Recherchieren ..................................................................................................... 6 Hardware ................................................................................................................................................. 8 Bestandteile & Funktion ...................................................................................................................... 8 Software ................................................................................................................................................ 12 Schlüsselbegriffe................................................................................................................................ 12 Datenrettungsstrategie mittels Livesystem ...................................................................................... 12 Lasten- und Pflichtenheft .................................................................................................................. 12 Datenmigration und vorgehen .......................................................................................................... 13 DSGVO Grundsätze ............................................................................................................................ 13 EU-US Privacy Shield.......................................................................................................................... 13 Cloud-Computing & Datenschutzprobleme ...................................................................................... 13 Software Auswahl.............................................................................................................................. 14 Algorithmen PAP und Nassi-Shneiderman-Diagramm ...................................................................... 14 Iteration und Beispiel (Backrezept): ................................................................................................ 15 Modularisierung ................................................................................................................................ 15 Informationssicherheit und Datenschutz .............................................................................................. 16 Partitionieren, Formatieren, Löschen ............................................................................................... 16 Löschen von Smartphone .................................................................................................................. 16 Viren und Trojanern und ihre Wirkung ............................................................................................. 16 Öffentlichen W-LAN und seine Gefahrenen ...................................................................................... 17 Passwörtern und ihr Schutzniveau .................................................................................................... 17 Datenwiederherstellung und ihre Erfolgsaussichten ................ Ошибка! Закладка не определена. Backups und Images erstellen ........................................................................................................... 17 Netzwerk ............................................................................................................................................... 19 Topologien zuordnen ........................................................................................................................ 19 Wichtige Fachbegriffe ....................................................................................................................... 19 Funktionsweise Firewall .................................................................................................................... 20 Bedrohungen und Maßnahmen ........................................................................................................ 20 Netzdienste ........................................................................................................................................... 21 E-Mails und Verschlüsselung ............................................................................................................. 21 E-Perso, DE-Mail und E-Mail made in Germany ................................................................................ 22 IoT Sicherheit ......................................................................................................................................... 28 Datenschutz Manipulation und Regeln ............................................................................................. 28 IoT Basics ............................................................................................................................................... 29 KI ........................................................................................................................................................ 30 Vokabelliste Viren: siehe Viren und Trojanern und ihre Wirkung Trojaner: siehe Viren und Trojanern und ihre Wirkung Ransomware: siehe Viren und Trojanern und ihre Wirkung Browser Konfigurieren uns sicher nutzen Netzdienste E-Mails und Verschlüsselung E-Mail Protokolle Protokolle die bei E-Mail genutzt werden. - Webmail (HTTPS) - Senden(SMTP) - Empfangen (POP3, IMAP) - Kodieren (MIME) - Zugang verschlüsseln (SSL) - Inhalt schützen(S/MIME) Webmail Verschlüsseltes verfahren bei dem die Mail über den eine Website abgelesen wird— HTTPS (Hypertext Transfer Protocol Secure) SMTP (Simple Mail Transfer Protocol) - Versenden und weiterleiten (Existenzgrund vom Protokoll) - Smpt. wird oft als host angegeben - Smpt ist nicht verschlüsselt - GEFAHR: um eine Mail zusenden muss man sich häufig identifizieren. Dadurch verschickt man auch Zugangsdaten diese könnten von externen mit geeigneter Software mitgelesen werden. Empfangen - POP3(Post Office Protokoll 3) o Abholen (Standart: Mail auf PC laden) o Heißt leert das Postfach und lädt Mails auf den PC so kann das Postfach vom überlaufen geschützt werden o Nachteil: Wenn man von einem anderen Gerät eine Mail abrufen möchte die bereits von POP3 auf den PC gezogen wurde dann ist das nicht möglich (durch extra Häkchen kann keine Kopie auf dem server gelassen werden) o Vorteil: kann offline gelesen werden - IMAP(Internet Massage Access Protocol) o Abholen (Standard: Mail auf Server lassen) o „Postbote“ TH Köln: imap.intranet.th-koeln.de o Nur betreffenden werden herunterkopiert, bedeutet die E-Mails sind auf dem Server und können auch von einem anderen Gerät abgerufen werden o Nachteil: Ohne Internet Verbindung können E-Mails nicht abgerufen werden (man kann nur ein extra Häkchen als lokale Kopie bei Bedarf doch speichern) Kodieren - MIME (Kodierungsprogramm, Multiple Internet Mail Extensions) o Typ der übermittelten Daten (text, Image, Audio, Video, Multipara) o Zeichencodierung/ Zeichensatz (UTF-8, ACII) o Basicaly beschreibt welcher Zeichensatz verwendet wird, wie anhänge mitgeliefert werden - Nachrichten — alle - Nachrichten-Quelltext S(secure)/MIME Verschlüsseln Ermöglicht eine Sichere end-zu-end Verschlüsselung - Verschlüsselung des Inhalts - Signatur (digitale Unterschrift) TSL/SSL Verschlüsseln - IMMER eingeschaltet haben - TLS (Transport Layer Security) alt. SSL (Secure Socket Layer) - Verschlüsselung: Verschlüsselte Übertragung der Daten - ACHTUNG: Die E-Mail wird nicht bis zum Empfänger verschlüsselt, sondern nur die Übertragung zum Anmeldeserver— Schutz der Anmeldedaten keine End-zu-End Verschlüsselung somit kein Schutz des Inhaltes - SMTPS, POP3S, IMAPS — TSL/SSL schon enthalten o Nur der weg zum ersten Server verschlüsselt aber das ist der wichtige wegen den Anmeldedaten Anleitung SSL/TSL 1. Server Einstellungen – Sicherheit und Authentifizierung – SSL oder TSL auswählen 2. Postausgangsserver (smtp) – Sicherheit und Authentifizierung — SSL oder TSL auswählen Zertifikate (S/MIME) Sichere Verschlüsselung und Sicherheit mit wem kommuniziert wird - - - Persönliches Zertifikat o beinhaltet öffentlichen und privaten Schlüssel und persönlichen Schlüssel o Fehlt noch Zuordnung öffentlichen Schlüssel zu Person, deswegen CA- Zertifikat o TH: Bald erhältlich von Campus-IT CA-Zertifikat (Certificate Authority) o Institution bei welcher man einmal vorbeigehen kann, dort seinen Personalausweis vorlegen kann sowie den öffentlichen Schlüssel (man bekommt diesen entweder von Institut oder man legt ihn vor) o Zum überprüfen ob ein öffentlicher Schlüssel gültig ist o TH: CA-Certificate der Campus-IT Root-Zertifikat: o Ausgehändigt durch übergeordnete Instanz o Mit dem Root-Zertifikat kann man prüfen ob CA-Zertifikat in Ordnung ist (Institutionen, denen der Staat verkauft) o TH: Wurzel-Zertifikat der Telekom als Zertifizierung Stelle (früher DFN) (unter Aufsicht der Bundesnetzagentur) E-Perso, DE-Mail und E-Mail made in Germany Neuer elektronischer Personalausweis - Ausweis (Chip)+ PIN— Zertifikat o Ausweis im Internet o Elektronische Signatur o Identitätskarten werden verschlüsselt, aber keine Verschlüsselung anderer Daten o o Eigene Auswahl der zu übermittelnden Daten im Emil Verkehr Identifiziert unsere Person, d.h. Wir können für eine Sichere end-zu-end Verschlüsselung sorgen — Problem der Zertifikate und öffentlichen Schlüssel sind gelöst Nicht vom Staat vorgesehen DE-Mail - Kostenpflichtiger Dienst verschiedener Anbieter (Telekom: hat den dienst 21 eingestellt, 1&1, GMX) - Eindeutig identifizierbare Sender und Empfänger - Schutz vor Manipulation und Nachrichten (durch Verschlüsselung) - Kein spam - Automatische Erkennung von Malware und Warnung des Empfängers (Gesetzgeber hat unternehmen hierzu verpflichtet) - Keine End-zu-End Verschlüsselung wegen Malware Check - Verschlüsselung mittels Zertifikaten zusätzlich möglich. Anbieter bieten PKI - Mail-Lese-Pflicht (jede De-Mail ist ein einschreiben ähnlich wie ein Briefkasten) Sicherheitsniveau De-Mail 2 Sicherheitsniveaus: - Normales Sicherheitsniveau „Wissen“ (Kennung und Passwort) o Reicht zum Beispiel nicht für eine Steuererklärung - Hohes Sicherheitsniveau „Wissen“ und „Token“ (Gegenstand) o Nur mit höherem Sicherheitsniveau (Token) kann man die Sicherheitsrelevanten Funktionen nutzen Token De-Mail Anbieterabhängig: - Chipkarte mit eID-Finktion (elektrischer Personalausweis) - USB-Gerät (mit PIN oder Passwort geschützter Authentifizierungsfunktion) - One-Time-Passwort-Generator (Einmalpasswort verfahren) E-Mail made in Germany Nicht gleich DE-Mail - Provider Initiative für sichere E-Mail-Verkehr durch Transportverschlüsselung o SSL-Verschlüsselung zwischen den Servern o Unverschlüsseltes Senden/Empfangen möglich o Keine End-zu-End Verschlüsselung o Jetzt wird auf dem ganzen Transportweg, nicht die Knotenpunkte. An jedem Knotenpunkt wird entschlüsselt und wieder verschlüsselt und weitergesendet. o Nur zwischen Nutzern teilnehmender Provider Verschlüsselungen - Symmetrisch — Ein Schlüssel (Problem wie tausche ich diesen aus) o Man braucht eine Unzahl an schlüsseln mit verschiedenen Personen - Asymmetrisch — Zwei Schlüssel - Verschlüsselung — Inhalt schützen - Signatur — Absender ausweisen (elektronische Unterschrift) Verschlüsseln: Der Sender hat den Öffentlichen Schlüssel der Empfänger und der Empfänger öffnet die Mail mit seinem Privaten Schlüssel. Signieren: Der Sender verschlüsselt mit seinem eigenen Privaten Schlüssel und der Empfänger öffnet die mail mit dem öffentlichen Schlüssel Identitätsprüfung - - PGP: Schlüsselpaar erzeugen Gnpug: Schlüsselpaar erzeugen, Öffentliche Schlüssel kann auf Website geladen werden und verschlüsselte Nachricht an den Empfänger (ABER keine Sicherheit, mit wem kommuniziert wird) Sicherer Weg: über USB Stick oder in Mail (unpraktisch bei großen Gruppen) WEB Server: möglich, dann muss aber Zugang sichergestellt werden WEB of Trust: Netzwerk, in dem man überprüfen kann ob ein öffnet. Schlüssel vertrauenswürdig ist PKI (Public key Infrastucture): Infrastruktur zum verteilen öffentlicher Schlüssel wirke am häufigsten verwendet gerade in Firmen Zertifizeirungsstellen: die öffentlichen Schlüssel von Personen kennen. Persönliches Zertifikat beinhaltet beide Schlüssel; privat und öffentlich Root Zertifikat: ist ein CA-Zertifikat okay: bei CA-Zertifikaten ob persönliches Zertifikat okay ist: Verschlüsselung Grenzen der Sicherheit - Grenze = Keylogger - Keylogger: Programm, dass alle Tasterturbewegungen mitschreibt— Trojaner - Aktive Malware auf eigenem Rechner - Fehler in Sicherheitssoftware: meistens Open Source o OpenSource: Quellcode für jeden einsehbar o Für Sicherheits-, Verschlüsselungssoftware: verwenden von Open Source - Privaten Schlüssel immer geheim halten!!! Sichere E-Mails lesen - Hauptproblem: Makroviren - Alleskönner E-Mail Clients (z.B Outlook) kann alles gut, gut für Teamarbeit, aber Trotzdem mit Sicherheitseinstellungen beschäftigen - BilderBilder haben eigene Namen und eigene Nummer, wenn man sie im Nachhinein lädt, weiß man, dass E-Mail Adresse gültig ist Listen werden geschrieben und verkauft— häufiger als Spam Mails (Nicht in der E-Mail laden) - HTML; meinte E-Mail Clients können das und E-Mails werden nachgeladen - JavaScript: Programmiersprache, relativ sicher, kann Sicherheitslücken beinhalten— ausgeschaltet lassen - Anhänge von E-Mails sehr anfällig für Malware - Bei Inhalt Sichern: Zertifikate schreiben SichererUmgang mit Anhängen: - Öffnen nur bei vertrauensvollen Quellen und nach Absprache o - Viewer: wenn man ein dummes Anzeigeprogramm verwendet kann diese keine Viren freischalten Viewer = nur Anzeige Programm z.B Bild oder Worddokument man kann dann die Bearbeitung aktivieren das hier nicht machen!! PDF: können Viren enthalten, deswegen nur eine Preview ansehen Datei.pdf.exe: executible: ausführbare Datei RTF (für Texte) /CSV (für Tabellen): Formate die keine Makrovieren enthalten Sichere E-Mails - Sichere Passwörter!! - Verschlüsselungen einstellen: TLS/SSL o Keine End-zu-End Verschlüsselung, sondern Transportverschlüsselung (auf gesamten Weg bis jeweils zum nächsten Server verschlüsselt) - Bei Schützen der Inhalte: mit Zertifikaten arbeiten oder selber um sicheren Schlüsselaustausch kümmern E-Fail - Möglichkeit an den Inhalt von verschlüsselten E-Mails zu kommen o S/MIME und PGP angreifbar Problem: bei E-Mail-Clients, die HTML Seiten analysieren— öffentlich stellen von Daten Bei super sicherer Verschlüsselung, und ohne austricksen, kein html benutzen URL und andere Übertragung von Website - Achten auf o www.th-koeln.de o Auf das .de o Den Querstrich danach nur einer!! HTTP (Hyper Text Transfer Protocol) - Standardprotokoll für Webseiten - Unverschlüsselt deswegen https verwenden HTTPS (Hyper Text Transfer Protocol secure) - Verschlüsselt mittels TSL/SSL - Zertifikat des Webservers o Root-Zertifikat und CA-Zertifikat der TH Köln FTP - File Transfers Protocol Protokoll und Dienst Ftp -serverZum übertragen eines eigenen Webauftritts (Website) auf einen Server Unverschlüsseltes Protokoll deswegen SSH verwenden SSH - Secure Shell Mit SSH File Transfer Protocol (SFTP), Ersatz für Telnet und FTP Nicht jeder Provider bietet das an Verschlüsselung - Stand in Deutschland am Beispiel von o Personalausweis o DE-Mail o E-Mail made in Germany - Wie bewerten sie die Attraktivität von sicherer End-zu-End-Verschlüsselung von E-Mail in Deutschland? o Die DE-Mail am Anfang keine End-zu-End Verschlüsselung bei Meta - Es geht um ,,die Fähigkeit der Sicherheitsbehörden bei der Aufklärung schwerer gefahren“ - Was halten sie von Hintertüren, wie z.B Client-Side-Scanning? o Rechercheempfehlung: Best of Backdoor Fails und Chatkontrolle Google Kinderarzt Anonymität: Bewerten sie den Grad der Anonymität beim Einsatz folgender Werkzeuge: Von Oben nach unten (höchster Grad) - - Privater Modus im Browser Proxy-Server: Ihre IP-Adresse wird dabei durch die des Proxy-Servers ersetzt. Wichtig: Der Datenverkehr zwischen Ihrem PC und Webseitenanbieter wird dabei nicht verschlüsselt! Das bedeutet konkret, dass die gesendeten Anfragen zwar übermittelt werden, die WebseitenInhaber Sie jedoch nicht mehr anhand Ihrer IP-Adresse identifizieren können. Prüfen Sie vorher in jedem Fall die Vertrauenswürdigkeit eines solchen Service, denn sonst landen die (vielleicht pikanten) Daten direkt in den falschen Händen. VPN-Server: das Gleiche, aber verschlüsselte Verbindung zum VPN-Server; Sehr hoher grad an Anonymität TOR-Browser: Dark-Net: ähnlich wie VPN Server, gesamte Verbindung ist verschlüsselt SSO (Single- Sign-On) - Anmelden mit… Option verwenden von Apple, Google Konten etc. - Nachteile: o Welche Information erhält der Provider über sie? o Ist ein Wechsle leicht möglich? o Was passiert, wenn dieser Dienst Sie nicht mehr als Kunde akzeptiert? o Bleibt dieser Dienst Kostenlos? Zwei-Faktor-Authentisierung (2FA) - Etwas kommt zum Passwort dazu - HöhereSicherheitsstufe - Aufwand zu, „Knacken“ eines Passworts steigt enorm Zukunft von FIDO2 (Apple: Keypass) - Unterschiedliche Ausstattungen - Protokoll - Sinn: bei Webseiten anmelden, ohne sich sehr viele Passwörter zu merken: verschlüsselte Verbindung - Identifikation ohne Passwörter bei Websites Identitätsdiebstahl - Vermögesvorteile erlangen o Waren und Dienstleistungen erwerben o Konnte eröffnen und Darlehn aufnehmen o Verträge abschließen - In Misskredit bringen o Peinliche öffentliche Aussagen - Illegale Geschäfte o Handel mit illegalen Gütern (Rauschgift, Waffen, etc.) o Beauftragung von Ill#egalen Handlungen (Körperverletzung, Mord.) IoT Sicherheit Datenschutz Manipulation und Regeln Internet der Dinge Probleme: - Sport Trecker Heatmap ausfindig machen einer Militärbasis - Herzschrittmacher und angriffe über W-Lan gehackt werden Scoring inferences und tracking - Social Scoring: Schufa, Sozialkreditsystem China 2020 - Inferenzen (Daten aus Daten): Bsp. das Kind verbrannte sich am Herd die Hand Inferenz: Der Herd war an. - Tracking: Anhand Mausbewegung oder Scroll verhalten, zum Optimieren von Webseiten o Wie lange wird etwas betrachtet o Von welcher Website kommt man wohin geht man o Eingabe von in Formular-Feldern o Auswertung und Synchronisation von Cookies z.B mit Werbung Fingerprinting: - Geräte Typ - Browser - Bildschirm Auflösung - Installierte Schriftart Canvas Fingerprinting - Html- Element Fingerabdruck Plattform Ökonomie: - Aufbau: o Produzent o Zwischenhandel heute von Vermittlern wie (Amazon etc.) o Kunde Nutzeffekte: Nutzen des einzelnen steigt mit der Anzahl der Nutzer Deepfakes: Vorgeben eine Person zu sein die man nicht ist anhand extrem guter face swap Technologie Filterblasen: Filterblasen beeinflussen direkt die Meinungsbildung einer Person durch selektives anzeigen von Inhalten IoT Basics Transaktionen - Möblierte Payment ;Seit 2018 Bezahl Apps Durch NFC: o Unter 4 cm Achtung bis 24,99 kann auch einfach in der Bahn. Abgebucht werden - Alternative: bezahl App ein bisschen sicherer Virtuelle Geldbörse abgelegt durch Lastschriften Bezahlen und Überwachung Beim Bezahlen wird der Bank automatisch übermittelt wie viel, wo und wann bezahlt wurde. Bezahlt man nun durch bezahl Apps die von amerikanischen Anbietern kommen können diese die Daten abgreifen siehe Datenschutz Bestimmungen EU und USA Anonyme Zahlung: - Bargeld - Bargeldlos o Zentrale Kontrolle Bank und bezahl App o Dezentrale transparente Daten Haltung Distributed Ledger - Verschiedene Kassenbücher alle identisch Wird im Kassenbuch verzeichnet der Kassenbuch Besitzer bleibt aber weiterhin anonym Blockchain: - Beispiel: Bitcoin - Wird auch für jegliche Art von Transaktionen verwendet = Blockchain ist für Transaktionen das was das Internet für Informationen ist. 1. Informationen werden in der Blockchain in Unveränderbarkeit gespeichert. Für jede Transaktion wird ein neuer ,,Block‘‘ in der Blockchain gespeichert sie enthält also ALLE vorherigen Versionen - Hash Wert ist quasi ein Fingerabdruck des Blocks und enthält ebenfalls den Hashwert des vorherigen Blocks 2. Wird eine Information in einem Block verändert so wird auch der Hashwert verändert somit auch die Informationen in allen anderen Blöcken. Die Information wird ungültig! - Blockchain ist in einem dezentralen System gespeichert also Kassenbüchern so hat jedes Kassenbuch eine komplette Kopie der Blockchain Manipulation Wer 51 Prozent aller Kassenbücher besitzt ist in der Lage unter großer Rechenleistung Manipulationen durchzuführen. Sehr schwer. Manipulation muss an den gerade bearbeitenden Block, sprich danach kann kein Block mehr kommen, geschehen, weil sonst die ganze Kette beeinflusst wird. Die Manipulation muss also schnell geschehen SEHR SICHER Proof of Work: - Rätsel bei dem ein neuer möglicher Hashwert errechnet wird. Gelingt dies wem bekommt er eine „Belohnung“=Proof of Work. Auch gleich Mining Bezahlen mit Bitcoins Um mit bitcoins zu bezahlen brauche ich einen digitale Wallet darin befinden sich die privaten und öffentlichen Schlüssel. Wer den privaten Schlüssel zu den Bitcoins verliert, verliert auch die Bitcoins KI Beispiele: - Jeopardy, Assistenten wie Alexa oder Siri - Begrenzte Themen funktionieren bereits: Autonomes fahren, Bildererkennung, Helpdesk Künstliches lernen: Trainingsdaten wie beim Beispiel Bilderkennung: 1. 2. 3. 4. Eingabe Bild Katze Bilder werden von dem Suchenden ausgewählt Diese Bilder passen ja anscheinend auf die Suche Dies merkt sich die Suchmaschine - Sie nimmt also deine Rückmeldung Gewisse Fehleranfälligkeit, Beispiel: Pferde Foren verschiedene Arten des Anlernens der Trainingsdaten KI sortiert Bilder und anstößige Inhalte und filtert diese. Es kommt sehr sehr stark auf Trainingsdaten an! - Begriffe: - Roboter: rein mechanisch - Android: Roboter mit menschlichem aussehen. - Cyborg: lebendiges Lebewesen das durch Technik seine Lebensweise verbessern konnte. RFID: - Radio frequency identification Beispiele: Container Logistik Digitalisierung: Analog vs. Digital - Es wird verstärkt Digitaltechnik verwendet. - Frühe Beispiele: Brailleschrift, Morsen - Ab 2007 waren 94 Prozent aller Daten digitalisiert- Internet der Dinge: die digitale und reale Welt gehen ineinander über SMART: - Dinge die Smart sind liefern uns konstant Daten. Oft besitzen sie Aktoren Datenverarbeitung, Vernetzung, KI - Beispiele: o Smart Home und die gefahren. Unbefugtes zutreten o Smart City für Umweltschutz und Verkehr o Smarte Stromversorgung, Smart Parking etc. o Smart grid: intelligente Stromnetze Angriff auf smart Home und smart Speaker - Stromverbrauch gibt auch Ankunft über an und Abwesenheit - Elektronischer Schlüssel können in den falschen Händen Zugang gewähren - Alexa und co: gefahren des Abhörens - Wenn durch den smart Speaker Zugänge gesteuert werden können, so sollte dieser nicht in Reichweite des Fensters stehen und die kritischen Befehle durch ein Passwort geschützt sein - Kameras können Schutz bieten können aber auch gehackt werden. - Durch falsche Daten können gefahren entstehen. Zum Beispiel Brand Schutz: BSI Checkliste Schützen Smart Home: - Aktuelle Software und Updates. Diese immer beim Kauf checken. - Keine Standard Passwörter verwenden - Firewall und Akt. Router Software - Verschlüsselte Verbindungen verwenden für den fern Zugriff: TLS, HTTPS, VPN - Ist ein Fernzugang nötig, wenn ja dann muss dies sehr sicher geschehen. - Welche Daten werden über mich gesammelt? - Digitale Assistenten ausschalten oder durch Sprachprofile sichern und Pins nutzen - Datenschutz Einstellungen kontrollieren und anpassen. Industrie 4.0 - Industrie 1.0: Webstuhl, Wasser und Dampfkraft - Industrie 2.0: Fließband, Einsatz elektronischer Energie - Industrie 3.0: Roboter, elektronische Automatisierung - Industrie 4.0: KI, Vernetzung o Beispiel: Drucker bestellt dich selber neuen Toner. Stromausfall Was geht nicht? - Notruf absetzten? - Heizung, Fernwärme, Gas o Pumpe fürs Wasser nicht - Bargeldlose Bezahlung - Nachbarort? - Elektroauto? - Tanken hat auch eine elektronische Pumpe Wir sind von Strom sehr abhängig!! Cyberwar: - Beispiele: Hacker Armee statt Einzeltäter - Kritische Infrastrukturen können angegriffen werden o Beispiele: Schadsoftware: schaltet Stromnetz in Kiew aus 2016 Rechtmäßige Nutzung von Upload filtern: Ziel: - Extremistische und kriminelle Inhalte erkennen - Pornographische und gewaltverherrlichende Beiträge sperren - Falschmeldungen löschen - Cybermobbing und Beleidigungen unterbinden Gegner fürchten: - Zensur - Fehler - Overblocking (Parodien oder Zitate) - Datenschutzverletzugnen AR und VR - Was ist Augmented Reality? o Unter erweiterter Realität versteht man die computergestützte Erweiterung der Realitätswahrnehmung. Diese Information kann alle menschlichen Sinnesmodalitäten ansprechen. - Beispiele: o AR Brillen (Brillen die dir Informationen zu den angeschauten Dingen liefern) - Was ist der Unterschied zur Virtual Reality? o Als virtuelle Realität, kurz VR, wird die Darstellung und gleichzeitige Wahrnehmung einer scheinbaren Wirklichkeit und ihrer physikalischen Eigenschaften in einer in Echtzeit computergenerierten, interaktiven virtuellen Umgebung bezeichnet Vor und Nachteile der Digitalisierung? - Vorteile: o Umwelt (Papier vs. elektronische Kopie) o Kopier- und Veränderbarkeit o Verfügbarkeit o Neue Möglichkeiten: E-Gouvernement Open Data - Nachteile / Gefahren: o Identitätsdiebstahl o Online Durchsuchung ohne Wissen des betroffenen o Sicherheitsbehörden dürfen auch ohne neues Gesetz auf Smart-Homes zugreifen o Vernetzung und Sicherheitslücken o Firmen: Datenverlust, Angriffe o Gesellschaft: Fake News (Socialbots) Schützen: - BACK-UPS UND VERSCHLÜSSELUNGEN - Kritische Infrastrukturen: Kritische Infrastrukturen sind für die Gesellschaft wichtig. Zum Beispiel: Polizei, Krankenhäuser, Gericht, Wasserwerke - Angriffe auf Kritische Infrastrukturen ist extrem gefährlich weswegen diese gut geschützt werden muss a