Лабораторные работы ОАКС.

Часть 1. Практические работы в Packet Tracer

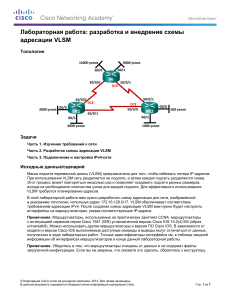

Топология.

1. Базовая настройка сетевого оборудования CISCO

2. Создание виртуальных локальных сетей VLAN

3. Маршрутизация между несколькими VLAN, router-on-stick

4. Настройка DHCP сервера

5. Статическая маршрутизация

6. Агрегирование каналов

7. Безопасность локальной сети

8. Централизованная аутентификация

Часть 2. Практические работы в OS Linux Debian

Топология.

1. Пользователи и группы

2. Файловая система

3. Настройка DHCP

4. Настройка удалённого доступа SSH

5. Настройка DNS

6. Веб-портал организации

7. Службы общего доступа к каталогам NFS

8. Резервное копирования конфигурации

Часть 3. Практические работы в OS Windows

Топология.

1. Настройка AD

2. Настройка DHCP

3. Настройка DNS

4. Отказоустойчивое хранилище с RAID

5. Общие сетевые ресурсы

6. Система хранения данных по ISCSI

7. ВЕБ службы

8. CA и доверие SSL

2

2

3

4

5

6

7

8

9

10

11

11

12

13

15

16

17

18

19

20

21

21

21

21

22

23

23

23

23

23

Часть 1. Практические работы в Packet Tracer

Топология.

В топологии используются:

1. Обычные PC, один Server

2. Коммутаторы 2960-24TT

3. Маршрутизаторы 2811

Для избежания проблем с совместимостью PT используйте версию 7.2.1., скачать

можно по ссылке: x32 или x64.

1. Базовая настройка сетевого оборудования CISCO

Задания:

1. Соберите схему согласно топологии

2. На компьютерах настройте ip адреса из подсети 192.168.0.0/24

a. PC1 - второй доступный адрес из подсети

b. PC2 - третий доступный адрес из подсети

c. PC3 - предпоследний доступный адрес из подсети

d. SRV - последний доступный адрес из подсети

3. На всех сетевых устройствах произведите базовые настройки:

a. hostname согласно диаграмме

b. доменное имя lab.oaks

c. пароль cisco на вход в привилегированный режим

d. создайте пользователя cisco с паролем pass и максимальным

уровнем привилегий

e. удалённый доступ через SSH v2 на всех виртуальных линиях

4. На всех коммутаторах настройте виртуальный интерфейс VLAN 1

a. LEFT - 10 адрес из подсети

b. RIGHT- 20 адрес из подсети

c. CENTER- 30 адрес из подсети

5. На маршрутизаторе GATEWAY на физическом интерфейсе в сторону

коммутатора CENTER настройте первый возможный ip адрес из

подсети

6. Отключите интерфейсы между коммутаторами LEFT и RIGHT

7. Сохраните конфигурацию на всех сетевых устройствах

Чек-лист:

1. Есть ping с PC1 до SRV

2. Есть ping с SRV до маршрутизатора GATEWAY

3. Есть удалённый доступ через SSH с устройства PC3 на устройство

CENTER под пользователем cisco

2. Создание виртуальных локальных сетей VLAN

Задания:

1. На коммутаторах LEFT RIGHT CENTER создайте VLAN:

a. VLAN 10 с именем faculty

b. VLAN 20 с именем student

c. VLAN 666 с именем shutdown

2. Настройте access интерфейсы, в которые подключены компьютеры:

a. Компьютеры PC1 и PC3 должны быть во VLAN 10

b. Компьютеры PC2 и SRV должны быть во VLAN 20

3. Настройте trunk интерфейсы между коммутаторами LEFT RIGHT и

CENTER и маршрутизатором GATEWAY

4. Все остальные не используемые интерфейсы отключите и

переведите во VLAN 666

5. Сохраните конфигурацию на всех сетевых устройствах

Чек-лист:

1. Есть ping с PC1 до PC3

2. Отсутствует ping с PC1 до SRV

3. Отсутствует ping с PC2 до коммутатора CENTER

4. На коммутаторе CENTER в выводе команды show ip interface brief

и show vlan правильная конфигурация

3. Маршрутизация между несколькими VLAN, router-on-stick

Задания:

1. На компьютерах измените ip адреса:

a. PC1 - второй доступный адрес из подсети 192.168.10.0/24

b. PC2 - третий доступный адрес из подсети 192.168.20.0/24

c. PC3 - предпоследний доступный адрес из подсети

192.168.10.0/24

d. SRV - последний доступный адрес из подсети

192.168.20.0/24

2. На всех компьютерах, в настройках сети, и коммутаторах

настройте шлюз по умолчанию - им будет являться первый адрес

из соответствующей подсети

3. На маршрутизаторе GATEWAY создайте подинтерфейсы:

a. номер подинтерфейса соответствует номеру VLAN

b. ip адрес на сабинтерфейсе - первый возможный из

соответствующей подсети

4. Сохраните конфигурацию на всех сетевых устройствах

Чек-лист:

1. Есть ping с PC1 до маршрутизатора GATEWAY

2. Есть ping с PC2 до маршрутизатора GATEWAY

3. Команда tracert с PC1 до SRV показывает путь через GATEWAY

4. Есть ping с PC3 до коммутатора CENTER

5. На маршрутизатора GATEWAY в выводе команды show ip interface

brief правильная конфигурация

4. Настройка DHCP сервера

Задания:

1. На маршрутизаторе BRANCH на интерфейсе в сторону PC4 настройте

ip адрес, им будет являться последний возможный адрес из

подсети 172.16.9.0/23

2. На маршрутизаторе BRANCH создайте петлевой интерфейс с номером

10, настройте на нём адрес 8.8.8.8/32

3. В подсети 172.16.9.0/23 настройте DHCP сервер:

a. DHCP сервером будет являться маршрутизатор BRANCH

b. название пула адресов - DHCP-SERVER

c. шлюз - адрес маршрутизатора BRANCH в этой подсети

d. днс сервер - 8.8.8.8

e. доменное имя - lab.oaks

f. исключите из раздачи необходимые адреса из пула DHCP

сервера

Чек-лист:

1. На PC4 адрес получен динамически из правильной подсети

2. Есть ping c PC4 до ip адреса ДНС-сервера

3. Есть удалённый доступ через SSH с устройства PC4 на устройство

BRANCH под пользователем cisco

5. Статическая маршрутизация

Задания:

1. На маршрутизаторе GATEWAY настройте ip адрес на интерфейсе в

сторону BRANCH: им будет являться первый ip адрес из подсети

10.1.10.10/30.

2. На маршрутизаторе BRANCH настройте ip адрес на интерфейсе в

сторону GATEWAY: им будет являться последний ip адрес из

подсети 10.1.10.10/30.

3. На маршрутизаторах GATEWAY и BRANCH настройте статические

маршруты до всех неизвестных подсетей.

Чек-лист:

1. Есть ping с PC1 до PC4

2. Есть ping с SRV до днс сервера 8.8.8.8

3. Команда tracert с PC1 до PC4 показывает путь через

маршрутизаторы GATEWAY и BRANCH

4. Есть удалённый доступ через SSH с устройства PC4 на устройство

LEFT под пользователем cisco

6. Агрегирование каналов

Задания:

1. Настройте агрегирование каналов связи между коммутаторами LEFT

и RIGHT:

a. Для агрегации используйте интерфейсы Fa0/15 и Fa0/16.

b. Используйте 3 номер портовой группы.

c. Протокола согласования LACP.

d. Коммутатор LEFT должен быть настроен в активном режиме,

RIGHT - в пассивном.

e. Агрегированный интерфейс должен быть магистральным

каналом.

Чек-лист:

1. На коммутаторах LEFT и RIGHT в выводе команды sh ip int brief

агрегированный интерфейс в состоянии up up.

2. На коммутаторах LEFT и RIGHT в выводе команды sh etherchannel

summary корректные параметры.

7. Безопасность локальной сети

Задания:

1. Запретите пересылку по магистральным каналам VLAN 666

2. Настройте порт коммутатора LEFT и порт коммутатора RIGHT, в

которые подключены PC2 и PC3 соответственно, таким образом,

что при включении он сразу переходил в состояние forwarding не

дожидаясь пересчета остовного дерева.

3. Запретите весь трафик с PC1 в сеть VLAN 10.

4. На порту коммутатора RIGHT, в который подключен PC3, включите

и настройте Port Security со следующими параметрами:

a. не более 2 адресов на интерфейсе

b. адреса должны динамически определяться, и сохраняться в

конфигурации

c. при попытке подключения устройства с адресом, нарушающим

политику, на консоль должно быть выведено уведомление,

порт должен быть отключен

Чек-лист:

1. На коммутаторе CENTER в выводе команды sh int trunk правильная

конфигурация.

2. Отключите компьютер PC2 и затем включите его, порт на

коммутаторе LEFT должен сразу-же загореться зелёным.

3. Отсутствует ping с PC1 до SRV

4. На компьютере PC3 поменяйте MAC адрес 3 раза, на коммутаторе

RIGHT в выводе команды sh port-security interface fa0/1 Port

Status должен стать Secure-shutdown.

8. Централизованная аутентификация

Задания:

1. На роутерах реализуйте модель AAA:

a. Настройте аутентификацию с использованием RADIUS-сервера

b. Порядок аутентификации: по протоколу RADIUS, локальная

c. Используйте общий ключ radserver

d. Адрес RADIUS-сервера - адрес SRV

e. Настройте авторизацию при успешной аутентификации

2. На SRV настройте RADIUS службу:

a. Добавьте всех клиентов, используйте для них ServerType Radius

b. Добавьте пользователя raduser с паролем radpass

Чек-лист:

1. Есть удалённый доступ

a. с устройства PC3

raduser.

b. с устройства PC1

raduser.

c. с устройства PC2

cisco.

через SSH:

на устройство CENTER под пользователем

на устройство BRANCH под пользователем

на устройство BRANCH под пользователем

Часть 2. Практические работы в OS Linux Debian

Топология.

лаб.ркэ.рф, OAKS 3 KURS.unl:

1. LinServer - Debian 11, 4 доп диска по 1GB.

2. LinClient - Debian 10 с графическим интерфейсом.

3. Доступ в интернет через через LinServer, интерфейс e1 - dhcp от провайдера.

4. Логин/пароль по умолчанию root/toor или user/resu

1. Пользователи и группы

В помощь:

Как создать пользователя в Debian

Как создать группу для пользователей

Ограничение пользователя с rbash

Задания:

1. На LinClient:

a. посмотрите имеющихся пользователей в системе

i.

через графический интерфейс

ii.

через консоль

b. создайте пользователя stud с ограниченными правами:

i.

пользователь может запускать только команды ls, cat,

id, pwd - для наложения ограничений используйте

rbash

ii.

домашняя директория пользователя - в папке

/home/stud

iii.

пароль совпадает с именем пользователя

2. На LinClient:

a. через консоль посмотрите существующие группы

b. создайте группу пользователей с названием college

c. в созданную группу добавьте ранее созданного пользователя

stud

Чек-лист:

1. На LinClient можно зайти под пользователем stud:

a. выполнить команду - ls / - успешно

b. выполнить команду - ip a - запрещено

c. отобразить текущую папку пользователя - командой pwd

d. пользователь является членом группы college - командой id

-Gn

2. Файловая система

В помощь:

Создание папок в Linux

Символьные и жёсткие ссылки

Создание программного массива mdadm

Настройка lvm разделов

Задания:

1. На LinClient, используя консольные утилиты, создайте дерево

подкаталогов:

a. Выведите содержимое каталогов Labs и logs

b. Удалите каталоги router3 и cisco

c. Переименуйте каталоги progs в Programs, proj1 в Projects,

router1 в logs_last_week, router2 в new_router

d. В каталоге oop создайте два файла с произвольными

именами, которые должны содержать 1-2 строчки текста

e. Выведите содержимое созданных файлов на экран

f. Переместите первый файл в каталог optimiz

g. Для второго файла создайте жёсткую ссылку в каталог

databases

h. Объедините два созданных файла и сохраните результат в

файле bigfile каталога Labs

i. Отобразите содержимое файл bigfile

j. Скопируйте bigfile во все подкаталоги каталога text_docs

k. Переименуйте файл bigfile в file1 в каталогах Labs и info

l. Измените режим доступа к файлу file1 в каталоге info:

i.

разрешите чтение для всех пользователей

ii.

запись и выполнение – для пользователей группы

владельца

iii.

установите группу владельца файла - college

2. На LinServer создайте отказоустойчивый раздел из доступных

дисков:

a. Убедитесь, что в системе имеются неиспользуемые диски

b. Используя mdadm создайте RAID1 из неиспользуемых дисков,

название нового виртуального диска - /dev/md0

c. На собранном виртуальном диске создайте таблицу разделов

для LVM

d. Создайте логический LVM раздел на виртуальном диске:

i.

Создать LVM physical volume

ii.

Создать LVM volume group с именем raid_vg

iii.

Создать логический раздел с именем raid_lv - он

должен занимать 100% места raid_vg

iv.

Создать файловую систему на разделе raid_lv используйте ext4

e. Смонтируйте созданный раздел в файловую систему по пути

/raidfs

Чек-лист:

1. На LinClient:

a. отобразите созданное дерево каталогов командой find

/home/user

b. отобразите содержимое каталогов databases, optimiz и info

с ключами -lsa

2. На LinServer:

a. отобразите детали созданного зеркала командой mdadm -detail /dev/md0

b. проверьте объём раздела на созданном зеркале командой

lsblk

3. Настройка DHCP

В помощь:

Настройка DNSMASQ

Ещё один пример настройка DHCP DNSMASQ

Задания:

1. На LinServer настройте DHCP сервер dnsmasq:

a. DHCP служба должна принимать запросы только на внутреннем

интерфейса

b. Диапазон выдаваемых адресов - с .64.1 по .69.254 из

соответствующей подсети

c. Сетевые опции для раздачи:

i.

шлюз по умолчанию

ii.

адрес dns сервера

d. Обеспечьте получение клиентом LinClient статического

адреса .69.1

Чек-лист:

1. На LinClient получите адрес от DHCP сервера. Он должен быть

172.16.69.1

4. Настройка удалённого доступа SSH

В помощь:

Парольный и беспарольный доступ SSH

Алиасы для SSH

Задания:

1. На LinServer настройте службу SSH:

a. Служба должна принимать запросы на порту 2222

b. Удалённый доступ разрешён только пользователю user

c. Сгенерируйте открытый и закрытый RSA ключ для

беспарольного доступа

d. Скопируйте нужную часть ключа на клиентскую машину

LinClient

2. На LinClient настройте алиас SSH подключения к LinServer:

подключение должно осуществляться без указания ip адреса и ssh

порта

Чек-лист:

1. SSH подключение с LinClient на LinServer командой

user@linserver успешно, пароль не запрашивается.

5. Настройка DNS

В помощь:

Большая статья про BIND9 с примерами настройки

Перенаправления запросов к другим серверам ДНС

Задания:

1. На LinServer:

a. Установите DNS сервер bind9

b. Создайте прямую зону lab.oaks со следующими записями:

i.

запись типа NS - srv.lab.oaks

ii.

запись типа A - srv.lab.oaks - на внутренний ip

адрес LinServer

iii.

запись типа CNAME - с portal.lab.oaks на

srv.lab.oaks

c. Создайте обратную зону 64.16.172.in-addr.arpa:

i.

только одна запись PTR - на srv.lab.oaks

d. Создайте forward зону rce:

i.

все запросы посылать на DNS сервер 192.168.100.1

e. Все запросы, не относящиеся к вышеуказанным доменам

пересылать на ДНС сервер 8.8.8.8

Чек-лист:

1. На LinServer:

a. nslookup

b. nslookup

c. nslookup

d. nslookup

e. nslookup

srv.lab.oaks 127.0.0.1

portal.lab.oaks 127.0.0.1

172.16.66.1 127.0.0.1

gw.rce 127.0.0.1

ya.ru 127.0.0.1

6. Веб-портал организации

В помощь:

Настройка виртуальных хостов в Apache2

Защита сайта паролем

Ограничение доступа к сайту

Выполнение Linux команд в php

Отображение динамических данных в браузере

Задания:

1. На LinServer настройте веб сервер:

a. Установите веб-сервер apache2

b. Создайте виртуальный веб-сайт

i.

Сайт должен отвечать по адресу portal.lab.oaks

ii.

Файлы веб-сервера должны располагаться по пути

/opt/portal

iii.

Сайт должен быть защищён HTTP basic authentication

1. должна использоваться учётная запись с логином

47 и паролем 47

2. файл с учётными записями должен храниться в

корневой директории сайта

c. При попытке доступа к веб-серверу по ip адресу должна

выводится ошибка 403

d. Установите php модуль для apache2:

i.

В корневой директории сайта создайте файл index.php

ii.

В php файле должна вызываться linux утилита tree с

использованием функции exec, вывод этой команды

должен выводиться в браузере клиента

Чек-лист:

1. В веб браузере на LinClient при обращении к ресурсу:

a. http://172.16.66.1 должна появляться ошибка 403

b. http://portal.lab.oaks должен отобразиться вывод команды

выполненной на сервере

7. Службы общего доступа к каталогам NFS

В помощь:

Настройка NFS сервера

Задания:

1. На LinServer настройте сервер файлового хранилища на основе

технологии NFS:

a. В качестве хранилища используется каталог /raidfs

b. Доступ организуется для чтения и записи

2. На LinClient настройте автоматическое монтирование NFSхранилища:

a. Используйте /opt/nfs в качестве пути для монтирования

b. Автомонтирование при запуске системы

Чек-лист:

1. После перезагрузки LinClient в выводе команды df -h виден

сетевой ресурс с корректным размером тома

8. Резервное копирования конфигурации

Задание повышенной сложности! Для тех кто идёт на оценку “5”

1. На LinServer Автоматизируйте создание резервных копий

конфигурационных файлов:

a. Напишите bash скрипт:

i.

Создаётся архив .tar.gz, в котором содержатся все

файлы и папки из /etc с сохранением структуры. Имя

архива в формате {HOSTNAME}_{TIME}_BACKUP.tar.gz

ii.

Копирует архив в корень отказоустойчивого зеркала

/raidfs

iii.

Максимум разрешить только 3 наиболее актуальные

резервные копии, остальные должны быть удалены

b. Сохраните написанный скрипт в директорию /opt с именем

backup.sh

c. Созданный скрипт резервного копирования должен

запускаться каждые 15 минут, а также при включении

сервера

Чек-лист:

1. На LinServer в директории /raidfs есть минимум одна резервная

копия в формате .tar.gz

2. В отчёт обязательно включите листинг написанного Вами скрипта

Часть 3. Практические работы в OS Windows

Топология.

лаб.ркэ.рф, OAKS 3 KURS.unl:

1. WinServer - Server 2019 en, 4 доп диска по 1GB.

2. WinClient - Windows 10.

1. Настройка AD

В помощь:

Настройка и установка Active Directory

Задания:

1. Установите имена машин WinServer и WinClient

2. Отключите внешний сетевой интерфейс на WinServer

3. На WinServer добавьте роль Active Directory Domain Service:

a. В качестве имени домена используйте lab.oaks

4. Создайте следующие элементы в AD:

a. Подразделения: students, teachers, admins

b. В каждом подразделении создайте одноимённую группу

безопасности:

i.

группу admins добавьте в группу администраторов

домена

c. В каждом подразделении создайте минимум 2 уникальных

пользователя:

i.

пользователям students запретите вход в систему в

нерабочее время

Чек-лист:

1. На WinServer установлен домен lab.oaks, созданы все доменные

элементы

2. Настройка DHCP

В помощь:

DHCP-сервер в Windows Server

Задания:

1. На WinServer добавьте роль DHCP server:

a. DHCP служба должна принимать запросы только на внутреннем

интерфейса

b. Диапазон выдаваемых адресов - с .108.1 по .110.254 из

соответствующей подсети

c. Сетевые опции для раздачи:

i.

шлюз по умолчанию

ii.

адрес dns сервера

d. Обеспечьте получение клиентом WinClient статического

адреса .109.1

2. Введите машину LinClient в домен:

a. В оснастке управления доменом на WinServer переместите

эту машину в подразделение students

Чек-лист:

1. WinClient получил статическую аренду от DHCP

2. WinClient в домене lab.oaks

3. Настройка DNS

В помощь:

DHCP-сервер в Windows Server

Задания:

1. На WinServer настройте DNS службу:

a. В прямой зоне lab.oaks создайте следующие записями:

i.

запись типа NS - srv.lab.oaks

ii.

запись типа A - srv.lab.oaks - на внутренний ip

адрес WinServer

iii.

запись типа CNAME - с portal.lab.oaks на

srv.lab.oaks

b. Создайте обратную зону 64.16.172:

i.

только одна запись PTR - на srv.lab.oaks

c. Создайте зону rce:

i.

все запросы посылать на DNS сервер 192.168.100.1

d. Все запросы, не относящиеся к вышеуказанным доменам

пересылать на ДНС сервер 8.8.8.8

Чек-лист:

1. На LinClient:

a. nslookup

b. nslookup

c. nslookup

d. nslookup

e. nslookup

srv.lab.oaks

portal.lab.oaks

172.16.106.1

gw.rce

ya.ru

4. Отказоустойчивое хранилище с RAID

5. Общие сетевые ресурсы

6. Система хранения данных по ISCSI

7. ВЕБ службы

8. CA и доверие SSL