PART 1

1.2.2 Одноранговые сети

Обычно клиентское и серверное программное обеспечение запускается на разных компьютерах,

но эти роли может играть и один компьютер. В небольших корпоративных и домашних сетях

многие компьютеры работают и как серверы, и как клиенты. Такие сети называются

одноранговыми.

1.2.1.1 Обзор компонентов сети

Маршрут, по которому сообщение идет от источника к месту назначения, может быть простым

(например, один кабель, соединяющий один компьютер с другим), или сложным (например, сети,

буквально охватывающие весь мир). Такая сетевая инфраструктура обеспечивает стабильный и

надежный канал для передачи данных.

Сетевая инфраструктура включает в себя три категории компонентов сети.

Устройства

Средcтва подключения

Сервисы

Устройства и средства подключения - это физические элементы или аппаратное

обеспечение сети. Аппаратное обеспечение зачастую является видимой частью сетевой

платформы: ноутбук, ПК, коммутатор, маршрутизатор, беспроводная точка доступа или

кабели, используемые для соединения устройств.

Сервисы включают в себя множество сетевых приложений, которые люди используют

ежедневно, например сервисы электронной почты и веб-хостинга. Процессы обеспечивают

функциональность, посредством которой сообщения направляются и перемещаются в

пределах сети. Процессы менее очевидны для нас, но критически важны для работы

сетей.

1.2.3 Оконченные устройства

Сетевые устройства, с которыми пользователи знакомы лучше всего, называются оконечными

устройствами. Оконечное устройство является либо отправителем (источником), либо

получателем (местом назначения) сообщения, передаваемого по сети. Каждому оконечному

устройству в сети назначается адрес, чтобы устройства можно было отличить. Если оконечное

устройство инициирует обмен данными, то в качестве получателя сообщения оно использует

адрес оконечного устройства назначения.

1.2.4 Промежуточные сетевые устройства

Промежуточные устройства соединяют отдельные оконечные устройства с сетью и могут

соединять несколько отдельных сетей для создания объединенной сети. Такие устройства

обеспечивают подключение и прохождение потоков данных по сети.

Для определения пути передачи сообщения промежуточные устройства используют адрес

оконечного устройства назначения в сочетании с информацией о связях в сети.

1.2.5 Средства сетевого подключения

Связь в сети осуществляется через среды передачи данных Средство подключение

предоставляет собой канал, по которому сообщение передается от источника к адресату.

В современных сетях в основном используются три типа средств подключения, связывающих

устройства и обеспечивающих маршрут передачи данных.

Металлические провода в кабелях — данные кодируются в электрические импульсы.

Стеклянные или пластиковые волокна (оптоволоконный кабель) — данные кодируются

в световые импульсы.

Беспроводная передача — данные кодируются при помощи электромагнитных волн

радиочастотного диапазона.

1.3.1 Представления сети

Для представления различных устройств и каналов, из которых состоит сеть, на схемах сетей

часто используются символы. Этот тип изображения сети называется схемой топологии. Помимо

этого, при обсуждении способов подключения устройств и средств подключения друг к другу

используется специализированная терминология. Важные термины, которые следует запомнить.

Сетевая интерфейсная плата (Network Interface Card, NIC) — интерфейсная плата или

адаптер сети LAN, который обеспечивает физическое подключение к сети на настольном

компьютере или другом устройстве. Средство подключения, соединяющее компьютер с

сетевым устройством, подключается непосредственно к сетевой плате (рис. 2).

Физический порт — разъем на сетевом устройстве, через который кабели подключены к

компьютеру или другому сетевому устройству.

Интерфейс — специализированные порты в сетевом устройстве, которые подключаются к

отдельным сетям. Поскольку маршрутизаторы используются для связывания сетей, порты

маршрутизатора называются сетевыми интерфейсами.

Примечание. Термины «порт» и «интерфейс» часто взаимозаменяемы.

1.3.2 Топологические схемы

Существует два типа топологических схем.

Схемы физической топологии — физическое расположение промежуточных устройств и

кабельных линий.

Схемы логической топологии — определение устройств, портов и схемы адресации.

1.2.2.1 Типы сетей

Локальная сеть (LAN) — сетевая инфраструктура, предоставляющая доступ пользователям

и оконечным устройствам на небольшой территории; обычно является домашней сетью,

сетью малого или крупного предприятия, управляется одним лицом или ИТ-отделом и

принадлежит им.

Глобальная сеть (WAN) -— сетевая инфраструктура, предоставляющая доступ к другим

сетям на большой территории; обычно принадлежит провайдерам телекоммуникационных

услуг и находится под их управлением.

Городская сеть (Metropolitan Area Network, MAN) — сетевая инфраструктура, которая

охватывает территорию больше, чем локальная сеть, но меньше глобальной сети (например,

город). Как правило, управляет городскими сетями одна организация, например крупный

сетевой оператор.

Беспроводные локальные сети (WLAN) — аналогичны локальным сетям, но соединяют

пользователей и оконечные устройства на небольшой территории с помощью беспроводной

связи.

Сеть хранения данных (SAN) — сетевая инфраструктура, разработанная для поддержки

файловых серверов, хранения данных, их получения из хранилища и репликации.

Термин internet (со строчной буквы i) используется в английском языке для описания нескольких

подключенных друг к другу сетей. Глобальную систему взаимосвязанных компьютерных сетей и

доступа обозначают термином Internet (с прописной буквы).

1.4.2 Cети LAN и WAN

Сетевые инфраструктуры могут значительно отличаться по следующим критериям:

-Площадь покрытия

-Количество подключенных пользователей

-Количество и типы доступных служб

-Область ответственности

Двумя наиболее распространенными типами сетевых инфраструктур являются локальные сети

(LAN) и глобальные сети (WAN). LAN - это сетевая инфраструктура, которая обеспечивает доступ

пользователям и конечным устройствам в небольшой географической зоне. Обычно локальная

сеть используется в подразделении предприятия, дома или сети малого бизнеса. Глобальная сеть

(WAN) -— сетевая инфраструктура, предоставляющая доступ к другим сетям на большой

территории; обычно принадлежит большим корпорациям или провайдерам телекоммуникационных

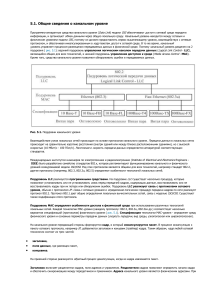

услуг и находится под их управлением. На рисунке показаны локальные сети, подключенные к

глобальной сети.

В топологии сети показаны три LAN, подключенные по каналу глобальной сети в центре. Легенда

показывает, что LAN выделены желтым цветом, а WAN - светло-фиолетовым. WAN находится в

центре схемы. Он содержит символ облака, обозначенный облаком с красными WAN

соединениями с тремя маршрутизаторами. Каждый маршрутизатор находится частично в

глобальной сети, а частично в локальной сети. В левом нижнем углу находится центральная

локальная сеть LAN. Он содержит сервер, два многоуровневых коммутатора, два коммутатора

LAN и четыре компьютера. В правом нижнем углу находится LAN Филиала. Он содержит

коммутатор, сервер, принтер, два IP-телефона, подключенных к ПК, и беспроводную точку доступа

с беспроводными подключениями к ноутбуку и смартфону. В правом верхнем углу находится LAN

домашнего офиса. Он содержит беспроводной маршрутизатор с проводным подключением к

принтеру и беспроводные подключения к ноутбуку и монитору.

Особенности LAN:

-Сети LAN связывают оконечные устройства в ограниченной области, например в доме, школе,

офисном здании или комплексе зданий.

-Сети LAN обычно администрирует одна организация или частное лицо. Административный

контроль осуществляется на уровне сети и управляет политиками безопасности и контроля

доступа.

-Как показано на рисунке, сети LAN предоставляют высокоскоростной доступ к внутренним

оконечным и промежуточным устройствам.

Особенности WAN:

-Сети WAN связывают локальные сети в обширных географических областях, таких как города,

штаты, регионы, страны или континенты.

-Управляют глобальными сетями обычно различные операторы связи.

-Сети WAN обычно обеспечивают менее скоростные соединения между локальными сетями.

1.4.4 Интранет и Экстранет

Термин «Интранет» часто используется для обозначения частных сетей LAN и WAN, которые

принадлежат организации и

доступны только ее членам,

сотрудникам и прочим

авторизованным лицам.

Организация может

использовать Экстранет для

защищенного и безопасного

доступа сотрудников,

которые работают в других

организациях, но которым

необходим доступ к данным

компании. На рисунке

показаны уровни доступа

различных групп к интрасети

компании, экстрасети

компании и Интернету.

1.5.2 Интернет подключение для небольшого дома или офиса

Кабельное подключение — обычно предлагают поставщики услуг кабельного телевидения.

Данные передаются по тому же кабелю, который используется для передачи сигналов

кабельного телевидения. Этот способ обеспечивает подключения к Интернету с высокой

пропускной способностью и постоянным доступом к сети.

DSL — цифровая абонентская линия обеспечивает подключение к Интернету с высокой

пропускной способностью и постоянным доступом к сети. DSL использует телефонные линии

связи. Обычно небольшие и домашние офисы используют асимметричные линии DSL

(ADSL), в которых данные пользователю передаются с большей скоростью, чем от

пользователя.

Сотовая связь — для доступа в Интернет используется мобильная телефонная сеть. В

любой точке, где доступен сигнал сотовой сети, можно получить доступ в Интернет.

Производительность будет ограничена возможностями телефона и базовой станции, к

которой он подключен.

Спутниковая связь — спутниковые интернет-каналы можно использовать в районах, где нет

других способов подключения. Для использования спутниковых антенн необходимо, чтобы

спутник находился в зоне прямой видимости.

Телефонный коммутируемый доступ — это экономичный вариант подключения с

использованием любой телефонной линии и модема. Низкая пропускная способность

коммутируемой линии обычно недостаточна для передачи большого объема данных. Однако

такая линия может быть полезна для мобильного доступа в пути.

Для подключения домов и небольших офисов все чаще используются оптоволоконные кабели. Это

позволяет интернет-провайдерам обеспечивать более высокие скорости передачи данных, а также

предоставлять больше услуг, например Интернет, телефон и телевидение.

1.5.3 Интернет подключение для предприятий

Корпоративные варианты подключения отличаются от вариантов для домашнего пользователя.

Компании может требоваться более высокая пропускная способность, выделенная линия и

управляемые услуги. Доступные варианты подключения зависят от технологий, которые

используют операторы связи, находящиеся рядом.

-Выделенная арендованная линия — арендованные линии представляют собой

зарезервированные каналы в сети оператора связи, обеспечивающие связь между географически

удаленными офисами для передачи голоса и данных в частной сети. Плата за аренду таких

каналов связи обычно взимается ежемесячно или ежегодно.

-Metro Ethernet - это иногда называется Ethernet WAN. В этом модуле мы будем называть его Metro

Ethernet. Metro Ethernet позволяет расширить технологию доступа к локальной сети на глобальную

сеть. О технологии локальных сетей Ethernet вы узнаете из следующих глав.

-DSL для бизнеса - корпоративное DSL-подключение доступно в различных форматах.

Популярностью пользуются симметричные цифровые абонентские линии (Symmetric Digital

Subscriber Lines, SDSL), аналогичные абонентской версии DSL, но обеспечивающие одинаковую

скорость при получении и отправке данных.

-Спутниковая связь — способна обеспечить соединение при отсутствии проводных решений.

1.5.4 Конвергентная сеть

Традиционные Отдельные Сети

В качестве примера рассмотрим учебное здание, построенное 30 лет назад. В некоторых

аудиториях были проложены кабели передачи данных, телефонной сети и телевидения. Эти сети

были разрознены, а значит, не могли взаимодействовать друг с другом. Все сети использовали

разные технологии для передачи сигнала. В каждой сети для обеспечения успешной связи

использовался свой собственный набор правил и стандартов. Несколько сервисов работает в

нескольких сетях.

Конвергентные сети

Сегодня разрозненные сети данных, телефонные и видео сети объединяются. В отличие от

выделенных сетей конвергентные сети позволяют передавать данные, голос и видео между

различными типами устройств при использовании одной и той же сетевой инфраструктуры.

Сетевая инфраструктура использует одни и те же правила, соглашения и стандарты реализации.

Конвергентные сети передачи данных обеспечивают доступ к нескольким сервисам в рамках

одной сети.

1.6.1 Сетевая архитектура

Сети должны поддерживать широкий набор приложений и сервисов, а также множество типов

кабелей и устройств, из которых состоит физическая инфраструктура. Термин «сетевая

архитектура» в этом контексте относится к технологиям, которые поддерживают инфраструктуру, а

также к запрограммированным услугам и правилам или протоколам, которые служат для передачи

данных в сети.

По мере развития сетей становится очевидным, что для удовлетворения потребностей

пользователей архитектура должна соответствовать четырем основным требованиям.

Отказоустойчивость (Fault Tolerance)

Масштабируемость (Scalability)

Гарантированная полоса пропускания или качество обслуживания (QoS)

Безопасность (Security)

Отказоустойчивая сеть — это сеть, обеспечивающая наименьшее влияние сбоев на наименьшее

количество устройств.

Масштабируемую сеть можно быстро расширить, обеспечив поддержку новых пользователей и

приложений без снижения эффективности обслуживания существующих. На рисунке показано, как

можно легко добавить новую сеть к существующей. Помимо этого, масштабируемость сетей

возможна благодаря тому, что проектировщики следуют принятым стандартам и протоколам. Это

позволяет производителям программного и аппаратного обеспечения приложить все силы к

улучшению продуктов и услуг и не думать о разработке нового набора правил для работы в сети.

Качество обслуживания (QoS) сегодня является одним из постоянно растущих требований к сети.

Новые веб-приложения, например передача голоса и видео в режиме реального времени, задают

более высокие требования к качеству предоставляемых услуг. Приходилось ли вам когда-нибудь

смотреть видео с постоянными разрывами и паузами? За счет объединения функций передачи

данных, голоса и видео в одной сети QoS становится основным механизмом предотвращения

перегрузок сети и надежной доставки контента всем пользователям.Перегрузка сети возникает,

когда спрос на каналы связи превышает возможности сети. Пропускная способность сети

измеряется в количестве бит, передаваемых за одну секунду, то есть в битах в секунду (бит/с).

При параллельных попытках передачи информации спрос на каналы связи может превышать

возможности сети. Это создает перегрузки сети.Когда объем трафика превышает возможности

доставки по сети, устройства помещают пакеты в очередь в памяти и удерживают их до тех пор,

пока не будут доступны ресурсы передачи. На рисунке один пользователь запрашивает вебстраницу, а другой совершает телефонный звонок. Благодаря политике QoS маршрутизатор

обрабатывает поток данных и голосовой трафик, отдавая приоритет голосовой связи в случае

перегрузки сети.

Безопасность информации означает защиту пакетов данных, передаваемых по сети, а также

информации, хранящейся на подключенных к сети устройствах. Существует три основных

требования для достижения безопасности сети

Конфиденциальность (Confidentiality) — только указанные и авторизованные получатели

могут иметь доступ к данным.

Целостность (Integrity) — гарантия того, что информация не была изменена в процессе

передачи от исходного пункта к месту назначения.

Доступность (Availability) — своевременный и надежный доступ к данным для

авторизованных пользователей.

1.7.6 Облачные вычисления

Облачные вычисления — один из способов получения доступа к данным и их хранения. Облачные

вычисления позволяют хранить личные файлы или резервную копию целого жесткого диска на

серверах в Интернете. Например, приложениями для работы с текстом и для редактирования

фотографий можно пользоваться из облака.

Для предприятий облако расширяет возможности, не требуя при этом больших капиталовложений

в создание новой инфраструктуры, обучение нового персонала или лицензирование нового

программного обеспечения. Эти экономичные сервисы доступны по запросу на любом устройстве

в любой точке мира и обеспечивают должный уровень безопасности и функциональности.

Облачные вычисления возможны благодаря центрам обработки данных. Центр обработки данных

(ЦОД) — это помещение, в котором располагаются компьютерные системы и соответствующие

компоненты. ЦОД может занимать одно помещение в здании, один или несколько этажей или все

здание. ЦОД обычно дорого создавать и обслуживать. По этой причине только крупные

организации используют собственные ЦОД, чтобы размещать корпоративные данные и

предоставлять услуги пользователям. Организации меньших размеров, которые не могут себе

позволить содержание собственного частного ЦОД, могут сократить общие расходы на владение,

взяв серверные мощности и сервисы хранения данных в облаке в лизинг у более крупной

организации с ЦОД.

Для обеспечения безопасности, надежности и отказоустойчивости поставщики облачных услуг

часто хранят данные в распределенных центрах обработки данных.

1.8.1 Угрозы безопасности

К наиболее распространенным внешним угрозам относятся:

Вирусы, черви и «троянские кони» (Viruses, worms, and Trojan horses) — вредоносное

программное обеспечение и произвольный код, исполняемые на пользовательских

устройствах

Шпионское и рекламное ПО (Spyware and adware)— программное обеспечение,

устанавливаемое на пользовательское устройство и тайно собирающее сведения о

пользователе

Атаки нулевого дня, также называемые атаками нулевого часа (Zero-day attacks, also

called zero-hour attacks), осуществляются в первый день, когда об уязвимости становится

известно

Хакерские атаки (Hacker attacks)— атаки компетентного злоумышленника на

пользовательские устройства или сетевые ресурсы

Атаки типа «отказ в обслуживании» ( Denial of service attacks ) — атаки, разработанные

для снижения производительности или аварийного завершения процессов на сетевом

устройстве

Перехват и хищение данных (Data interception and theft ) — атака с целью сбора частной

информации из корпоративной сети

Кража личной информации (Identity theft)— атака для хищения учетных данных

пользователя, чтобы получить доступ к данным частного характера

1.8.2 Решения обеспечения безопасности

Для обеспечения безопасности домашних или небольших офисных сетей должны использоваться

как минимум следующие компоненты.

Антивирусное и антишпионское ПО позволяет предотвратить заражение оконечных

устройств вредоносными программами.

Фильтрация на межсетевом экране — блокирование попыток несанкционированного

доступа к сети. Сюда может входить система реализованных на узле межсетевых экранов,

которая используется для предотвращения несанкционированного доступа к оконечному

устройству, или базовый сервис фильтрации на домашнем маршрутизаторе для

предотвращения несанкционированного доступа в сеть извне.

Кроме вышеперечисленного, в более крупных сетях и корпоративных сетях часто имеются другие

требования безопасности.

Выделенные межсетевые экраны — более широкие возможности межсетевого экрана,

который может фильтровать большой объем трафика с повышенной детализацией.

Списки контроля доступа (Access Control List, ACL) — дальнейшая фильтрация доступа, а

также пересылка трафика.

Системы предотвращения вторжений (Intrusion prevention system, IPS) — определение

быстро распространяющихся угроз, таких как атаки нулевого дня или нулевого часа.

Виртуальные частные сети (Virtual Private Network, VPN) — обеспечение безопасного

доступа для удаленных сотрудников.

2.1.1 Операционные системы

Часть ОС, которая непосредственно взаимодействует с аппаратным обеспечением компьютера,

называется ядром. Часть, которая обеспечивает связь между приложениями и пользователем,

называется оболочкой. Пользователь взаимодействует с оболочкой посредством интерфейса

командной строки (command-line interface, CLI) или графического интерфейса пользователя

(graphical user interface, GUI).

2.1.4 Способы доступа

Существует несколько способов открыть CLI и настроить устройство. Ниже приведены наиболее

распространенные из них.

Консоль — это физический порт управления, обеспечивающий внеполосный доступ к

устройству Cisco. Внеполосный доступ осуществляется через выделенный

административный канал, который используется исключительно в целях технического

обслуживания устройства.

Secure Shell (SSH) — метод, позволяющий удаленно установить защищенное подключение

CLI через виртуальный интерфейс по сети. В отличие от консольного подключения для SSHподключений на устройстве должны быть активны сетевые службы, включая активный

интерфейс с настроенным адресом.

Telnet — это незащищенный протокол, позволяющий удаленно начать сеанс CLI через

виртуальный интерфейс по сети. В отличие от SSH, Telnet не обеспечивает защищенное

зашифрованное соединение. Данные для аутентификации пользователя, пароли и команды

передаются по сети в виде простого текста.

AUX – внеполосное соединение по телефонной линии

2.1.5 Программы эммуляции терминала

Существует несколько программ эмуляции терминала, используемых для подключения к сетевым

устройствам при помощи последовательного подключения через консольный порт либо

посредством подключения по протоколам SSH/Telnet. Вот несколько примеров таких программ.

PuTTY

Tera Term

SecureCRT

OS X Terminal

2.2.1 Основные командные режимы

По соображениям безопасности Cisco IOS использует два отдельных командных режима для

доступа к административным функциям.

Пользовательский режим EXEC — это режим с ограниченными возможностями, но он

удобен для базовых операций. В пользовательском режиме доступно только ограниченное

число основных команд мониторинга, но невозможно выполнять какие-либо команды,

которые могут изменить конфигурацию устройства. Пользовательский режим EXEC можно

определить по командной строке CLI, оканчивающейся символом «>».

Привилегированный режим EXEC — этот режим должен использовать сетевой

администратор для выполнения команд настройки. Режимы конфигурации более высокого

уровня, например, режим глобальной конфигурации, доступны только из привилегированного

режима EXEC. Привилегированный режим EXEC можно определить по командной строке,

оканчивающейся символом «#».

2.2.2 Командные режимы конфигурации

Для настройки устройства пользователь должен перейти в режим глобальной конфигурации.

В режиме глобальной конфигурации выполняются изменения конфигурации CLI, влияющие на

работу устройства в целом. Режим глобальной конфигурации можно определить по командной

строке с именем устройства, после которого следует (config)#, например Switch(config)#.

Перед тем как перейти в другие специализированные режимы конфигурации, нужно войти в режим

глобальной конфигурации. Из режима глобальной конфигурации пользователь может перейти в

различные режимы подконфигурации. Каждый из этих режимов позволяет настроить

конфигурацию отдельной части или функции устротйства IOS. Два распространенных режима

подконфигурации.

Режим конфигурации линии — используется для настройки доступа через консоль, SSH,

Telnet или вспомогательный порт.

Режим конфигурации интерфейса — используется для настройки порта коммутатора или

сетевого интерфейса маршрутизатора.

При использовании CLI режим определяется по диалогу командной строки, который уникален для

каждого режима. По умолчанию каждый диалог начинается с имени устройства. После имени

следует остальная часть диалога, которая определяет режим. Например, стандартный диалог для

режима конфигурации линии — Switch(config-line)#, а для режима конфигурации

интерфейса — Switch(config-if)#.

2.2.4 Переключение между режимами IOS

Для переключения диалогов командной строки используются различные команды. Чтобы перейти

из пользовательского режима EXEC в привилегированный, введите команду enable. Чтобы

вернуться в пользовательский режим EXEC, используйте команду привилегированного

режима disable.

Примечание. Привилегированный режим EXEC иногда называют режимом включения (enable).

Для входа в режим глобальной конфигурации и выхода из него используйте команду

привилегированного режима EXEC configure terminal. Чтобы вернуться в привилегированный

режим EXEC, введите команду режима глобальной конфигурации exit.

Есть множество разных режимов подконфигурации. Например, для перехода в режим

подконфигурации линии введите команду line, а затем тип и номер нужной линии управления. Для

выхода из режима подконфигурации и возврата в режим глобальной конфигурации используйте

команду exit. Обратите внимание на изменения диалога командной строки.

Switch(config)# line console 0

Switch(config-line)# exit

Switch(config)#

Чтобы перейти из любого режима подконфигурации в рамках режима глобальной конфигурации на

один уровень выше в иерархии режимов, введите команду exit.

Чтобы перейти из любого режима подконфигурации в привилегированный режим EXEC, введите

команду end или используйте сочетание клавиш Ctrl+Z.

Также можно напрямую переходить из одного режима подконфигурации в другой. Обратите

внимание, что после выбора интерфейса командная строка изменяется с (config-line)# на (configif)#.

2.3.1 Базовая структура команд IOS

Для команды могут требоваться один или несколько аргументов. Чтобы определить, какие

ключевые слова и аргументы нужны для команды, обратитесь к синтаксису команд. Синтаксис

обеспечивает шаблон или формат, который необходимо использовать при вводе команды.

Как показано в таблице, полужирным шрифтом выделены команды и ключевые слова, которые

вводятся как есть. Курсивом выделены аргументы, для которых пользователь указывает значение.

Например, синтаксис для использования

команды description следующий description string. Аргумент является значением string,

предоставленным пользователем. Команда description обычно используется для определения

назначения интерфейса. Например, команда description Connects to the main headquarter office

switch (Подключение к коммутатору головного офиса) определяет, где находится другое

устройство на другой стороне соединения.

Ниже представлены примеры условных обозначений для документирования и использования

команд IOS:

ping ip-address - команда ping, а пользовательский аргумент - это ip-адрес целевого устройства.

Например, ping 10.10.10.5.

traceroute ip-address - команда traceroute, а определяемый пользователем аргумент является ipадресом целевого устройства. Например, traceroute 192.168.254.254. Если команда сложная с

несколькими аргументами, вы можете увидеть ее в следующем виде:

Switch(config-if)# switchport port-security aging { static | time time | type

{absolute | inactivity}}

Команда обычно сопровождается подробным описанием её и каждого её аргумента.

Главным источником информации о конкретных командах IOS является справочник команд Cisco

IOS.

Для доступа к контекстной справке просто введите вопросительный знак ? в командной строке CLI.

2.3.5 Горячие клавиши

Интерфейс командной строки IOS предусматривает горячие клавиши и клавиши быстрого вызова,

которые упрощают процесс настройки, мониторинга, поиска и устранения неполадок.

Команды и ключевые слова можно сокращать до минимального количества символов, которые

однозначно идентифицируют выбранную команду или слово. Например, команду configure можно

сократить до conf, поскольку configure— это единственная команда, которая начинается с

символов conf. Сокращение con использовать нельзя, так как с символов con начинается

несколько команд. Ключевые слова также можно сокращать.

В таблице перечислены сочетания клавиш для улучшения редактирования в командной строке.

Когда вывод команды создает больше текста, чем может отображаться в окне терминала, IOS

отобразит приглашение “--More--”. В следующей таблице описаны сочетания клавиш, которые

могут использоваться в работе при отображении этого запроса.

2.4.1 Настройка имени узлов

Чтобы удалить настроенное имя узла и вернуть стандартный диалог командной строки для

коммутатора, используйте команду глобальной конфигурации no hostname.

2.4.3 Настройка паролей

Самый важный пароль, который нужно настроить, — пароль для доступа к привилегированному

режиму EXEC, Для защиты доступа к привилегированному режиму EXEC используйте команду

глобальной настройки enable secret password .

Для защиты доступа к пользовательскому режиму EXEC необходимо настроить консольный порт.

Перейдите в режим конфигурации консоли линии с помощью команды глобальной

конфигурации line console 0. Ноль используется для обозначения первого (а в большинстве

случаев — единственного) интерфейса консоли. Затем задайте пароль пользовательского режима

EXEC с помощью команды password password . Наконец, включите доступ к пользовательскому

режиму EXEC с помощью команды login. Теперь для доступа к пользовательскому режиму EXEC с

консоли будет необходим пароль.

Линии виртуального терминала (VTY) обеспечивают удаленный доступ к устройству. Для защиты

линий VTY, используемых для связи по протоколам SSH и Telnet, перейдите в режим VTY линии с

помощью команды глобальной конфигурации line vty 0 15. Большинство коммутаторов Cisco

поддерживают до 16 линий VTY, пронумерованных от 0 до 15. Затем задайте пароль VTY с

помощью команды password password . Наконец, включите доступ к VTY с помощью

команды login.

2.4.4 Шифрование паролей

Чтобы зашифровать пароли, используйте команду глобальной конфигурации service passwordencryption. Команда применяет слабый алгоритм шифрования ко всем незашифрованным

паролям. Шифрование применяется только к паролям в файле конфигурации, но не к паролям,

которые отправлены по сети. Эта команда не позволяет неавторизованным пользователям

прочитать пароли в файле конфигурации.

С помощью команды show running-config убедитесь, что пароли зашифрованы.

2.4.5 Баннерное сообщение

Чтобы создать баннерное сообщение дня на сетевом устройстве, используйте команду

глобальной настройки banner motd # сообщение дня #. Символ «#» в синтаксисе команды

называется разделителем. Он вводится до и после сообщения. Разделителем может быть любой

символ, которого нет в самом сообщении. Поэтому часто используются такие символы, как «#».

2.5. Сохранение конфигурации

Конфигурация устройства хранится в двух системных файлах.

startup-config — файл в энергонезависимом ОЗУ (NVRAM), содержащий все команды,

которые будут использоваться устройством после запуска или перезагрузки. Содержимое

NVRAM не теряется при выключении питания устройства.

running-config — файл в ОЗУ, отражающий текущую конфигурацию. Изменения текущей

конфигурации незамедлительно влияют на работу устройства Cisco. ОЗУ — энергозависимая

память. После отключения питания или перезагрузки устройства ОЗУ теряет все свое

содержимое.

Чтобы сохранить изменения текущей конфигурации в файле загрузочной конфигурации,

используйте команду привилегированного режима EXEC copy running-config startup-config.

2.5.2 Изменение текущей конфигурации

Если изменения, внесенные в текущей конфигурации, не приносят желаемого результата, а файл

текущей конфигурации еще не был сохранен, можно восстановить устройства в их предыдущей

конфигурации путем индивидуального удаления измененных команд или путем перезагрузки

устройства, используя команду привилегированного режима EXEC reload для восстановления

стартовой конфигурации.

Недостатком использования команды reload для удаления несохраненной текущей конфигурации

является кратковременный переход устройства в автономный режим и, как следствие, простой

сети.

Выполняя перезагрузку, IOS определит, что изменения текущей конфигурации не были сохранены

в файл загрузочной конфигурации. Появится сообщение с вопросом, нужно ли сохранить

изменения. Для отмены изменений введите n или no.

Если нежелательные изменения были сохранены в файл загрузочной конфигурации, возможно,

придется удалить все конфигурации. Для этого нужно удалить загрузочную конфигурацию и

перезапустить устройство. Загрузочную конфигурацию можно удалить с помощью команды

привилегированного режима EXEC erase startup-config. После ввода команды появится запрос о

подтверждении. Нажмите клавишу ввода для подтверждения.

После удаления загрузочной конфигурации из NVRAM перезапустите устройство, чтобы удалить

файл текущей конфигурации из ОЗУ. При перезагрузке на коммутаторе применяется загрузочная

конфигурация по умолчанию, с которой изначально поставлялось устройство.

2.5.4 Запись конфигурации в текстовый файл

Файлы конфигурации можно также сохранить и поместить в текстовый документ. Эта

последовательность действий позволит в дальнейшем редактировать или повторно использовать

рабочую копию файлов конфигурации.

Пусть, например, коммутатор был настроен и текущая конфигурация сохранена на устройстве.

Откройте программу эмуляции терминала, например PuTTY или Tera Term (рис. 1),

связанную с коммутатором.

Активируйте ведение журнала в программе терминала и назначьте файлу журнала имя и

место сохранения. На рис. 2 показано, что All session output (Все выходные данные сеанса)

будут записываться в указанный файл (например, MySwitchLogs).

В командной строке привилегированного режима EXEC выполните команды show runningconfig или show startup-config. Текст, отображенный в окне терминала, будет помещен в

выбранный файл.

Отключите ведение журнала в программе терминала. На рис. 3 показано, как отключить

ведение журнала сеанса, выбрав None (Нет).

2.6.1 IP адреса

Чтобы устройства обнаружили друг друга и установили сквозное подключение по сети Интернет,

используются IP-адреса. IP-адреса необходимо настроить для всех оконечных устройств в сети.

Структура адреса IPv4 — это точечно-десятичное представление в виде четырех десятичных

чисел в диапазоне от 0 до 255. Адреса IPv4 присваиваются отдельным устройствам,

подключенным к сети.

Помимо адреса IPv4 необходима маска подсети. Маска подсети IPv4 — это 32-битовое значение,

которое отделяет сетевую часть адреса от узловой части. Маска подсети в сочетании с адресом

IPv4 определяет, к какой конкретной подсети относится устройство.

В примере узлу назначен адрес IPv4 (192.168.1.10), маска подсети (255.255.255.0) и шлюз по

умолчанию (192.168.1.1). Адрес шлюза по умолчанию — это IP-адрес маршрутизатора, который

узел будет использовать для доступа к удаленным сетям, в том числе к Интернету.

IP-адреса могут быть назначены физическим портам и виртуальным интерфейсам на устройствах.

Виртуальный интерфейс означает, что с данным устройством не связано дополнительное

физическое оборудование.

Длина IPv6-адресов составляет 128 бит, написанных в виде строки шестнадцатеричных значений.

Каждые 4 бита представлены одной шестнадцатеричной цифрой, причем общее количество

шестнадцатеричных значений равно 32. Группы из четырех шестнадцатеричных цифр

разделяются двоеточием (:). IPv6-адреса нечувствительны к регистру, их можно записывать как

строчными, так и прописными буквами.

2.7.1 Автоматическая настройка IP адресов оконченных устройств

Чтобы вручную настроить IPv4-адрес на узле Windows, откройте «Панель управления» > «Центр

управления сетями и общим доступом» > «Изменение параметров адаптера» и выберите

адаптер. Щелкните его правой кнопкой мыши и выберите Свойства, чтобы открыть Свойства

подключения по локальной сети

Выберите «Протокол Интернета версии 4 (TCP/IPv4)» и затем Свойства, чтобы открыть

окно Свойства: протокол Интернета версии 4 (TCP/IPv4). Настройте адрес IPv4 и маску подсети,

а также шлюз по умолчанию.

Для автоматической настройки IPv4-адресов компьютеры обычно используют по умолчанию

DHCP. DHCP — это технология, которая используется практически во всех сетях.

В сети DHCP автоматически настраивает адреса IPv4 для каждого оконечного устройства в сети с

включенным протоколом DHCP

Можно отобразить настройки IP-адресов на ПК с ОС Windows, введя команду ipconfig в командной

строке. В выходных данных команды вы увидите IPv4-адрес, маску подсети и шлюз, полученные с

DHCP-сервера.

IPv6 использует DHCPv6 и SLAAC (Stateless Address Autoconfiguration) для динамического

распределения адресов. IPv6 использует DHCPv6 и SLAAC (Stateless Address Autoconfiguration)

для динамического распределения адресов.

2.7.4 Настройка виртуального интерфейса коммутатора

Для удаленного доступа к коммутатору на интерфейсе (SVI) нужно настроить IP-адрес и маску

подсети. Чтобы настроить SVI на коммутаторе, используйте команду глобальной

конфигурации interface vlan 1. Vlan 1 — это не физический интерфейс, а виртуальный. Затем

назначьте IPv4-адрес с помощью команды интерфейсной настройки ip address ip-address subnetmask . Наконец, включите виртуальный интерфейс с помощью команды конфигурации

интерфейса no shutdown.

2.7.5 Проверка адресации интерфейсов

Так же как вы используете команды и утилиты, например ipconfig, для проверки сетевой

конфигурации узла, вы используете команды для проверки интерфейсов и параметров адресов

промежуточных устройств (коммутаторов и маршрутизаторов).

show ip interface brief. Эта команда позволяет проверить состояние интерфейсов коммутаторов.

2.7.6 Тестирование сквозного подключения

Команду ping можно использовать для проверки подключения к другому устройству по сети или к

веб-сайту в Интернете.

3.1.7 Форматирование и инкапсуляция сообщений

Для доставки и обработки письма в компьютерной сети необходимо придерживаться

определенных правил форматирования. Компьютерные сообщения инкапсулируются подобно

тому, как письмо вкладывается в конверт. Для инкапсуляции каждого сообщения компьютера

перед отправкой по сети используется особый формат, который называется кадром. Кадр

действует как конверт: в нем указаны адрес узла-источника и адрес назначения. Обратите

внимание, что адрес источника и адрес назначения указаны как в адресной части кадра, так и в

инкапсулированном сообщении. Разница между этими двумя типами адресов будет рассмотрена

далее в этой главе.

Формат и содержимое кадра зависят от типа сообщения и канала передачи. Неверно

отформатированные сообщения не могут быть доставлены на узел назначения и обработаны на

нем.

При передаче длинного сообщения от одного узла к другому по сети необходимо поделить его на

части. Размеры этих частей, или кадров, очень строго регулируются. Кроме всего прочего, они

зависят от используемого канала. Слишком длинные или короткие кадры не доставляются.

Ограничения по размеру кадров заставляют узел-источник делить длинные сообщения на части,

соответствующие требованиям к минимальному и максимальному размеру. Длинное сообщение

разбивается на отдельные кадры, каждый из которых содержит часть исходного сообщения.

Каждый кадр содержит информацию об адресах. Узел-адресат восстанавливает исходное

сообщение по частям.

3.1.9 Синхронизация сообщений

Ниже приведены правила синхронизации сообщений.

Способ доступа

Способ доступа определяет, когда конкретный человек сможет отправить сообщение. Если два

человека говорят одновременно, происходит конфликт информационных потоков и обоим

приходится начинать сначала.

Управление потоком

Синхронизация влияет и на количество отправляемой информации, и на скорость ее доставки.

Если один человек говорит слишком быстро, другому сложно расслышать и понять сообщение. В

случае сетевых коммуникаций узлы-источника и узлы назначения используют способы управления

потоком, чтобы согласовать время для успешного обмена данными.

Тайм-аут ответа

Если человек задает вопрос и не получает ответа за приемлемое время, он предполагает, что

ответа не будет, и предпринимает соответствующие действия. Он может повторить вопрос или

продолжить разговор. У сетевых узлов также есть правила, определяющие время ожидания ответа

и действия, выполняемые по истечении этого времени.

3.1.10 Варианты доставки сообщений

Способы доставки сообщений могут различаться. Иногда информацию нужно передать только

одному человеку. В других случаях ее нужно одновременно передать группе людей или даже всем

жителям определенного района.

Кроме того, бывает, что отправителю нужно убедиться, что сообщение успешно доставлено. Для

этого получатель должен отправить подтверждение доставки. Если подтверждения не требуется,

метод доставки сообщения называется неподтвержденным.

Узлы в сети используют аналогичные варианты доставки сообщений.

Метод рассылки «один к одному» называется одноадресным. Это означает, что у сообщения есть

только один адресат.

Если узел рассылает сообщения методом «один ко многим», это многоадресная рассылка.

Многоадресная рассылка предусматривает одновременную отправку одного и того же сообщения

группе узлов.

Если всем сетевым узлам необходимо получить сообщение в одно и то же время, используется

широковещательная рассылка. Широковещательная рассылка представляет собой метод доставки

сообщений «один ко всем». Некоторые протоколы предусматривают многоадресную отправку

специального сообщения всем устройствам аналогично широковещательной рассылке. Кроме

того, подтверждение получения от узлов может требоваться для одних сообщений и не

требоваться для других.

Одноадресная передача - информация передается на одно конечное устройство.

Многоадресная передача - информация передается на одно или несколько конечных устройств.

Широковещательная передача - информация передается на все конечные устройства.

3.2.1 Сетевые протоколы

На уровне общения между людьми одни правила коммуникации формализованы, другие просто

понятны, исходя из обычаев и практики. Для успешного обмена данными между устройствами

набор сетевых протоколов должен описывать точные требования к процедуре. Сетевые протоколы

определяют общий формат и набор правил для обмена сообщениями между устройствами.

Наиболее популярными сетевыми протоколами являются протокол передачи гипертекста

(Hypertext Transfer Protocol, HTTP), протокол управления передачей (Transmission Control Protocol,

TCP) и протокол Интернета (Internet Protocol, IP).

Примечание. Под IP в этом курсе понимаются оба протокола IPv4 и IPv6. Протокол IPv6 —

последняя версия протокола IP, пришедшая на замену более распространенной версии IPv4.

3.2.2 Функции Сетевого протокола

Протоколы сетевой связи отвечают за различные функции, необходимые для сетевой связи между

конечными устройствами.Компьютеры и сетевые устройства используют согласованные

протоколы для связи.

3.2.3 Взаимодействие протоколов

Связь между веб-сервером и веб-клиентом — пример взаимодействия нескольких протоколов.

Протокол HTTP — протокол уровня приложений, который управляет взаимодействием вебсервера и веб-клиента. HTTP определяет содержание и формат запросов и ответов,

которыми обмениваются клиент и сервер. Программное обеспечение и веб-клиента, и вебсервера реализует HTTP как часть приложения. Для управления процессом передачи

сообщений между клиентом и сервером HTTP обращается к другим протоколам.

Протокол TCP — это транспортный протокол, управляющий отдельными сеансами связи.

TCP делит сообщения HTTP на более мелкие части, называемые сегментами. Эти сегменты

передаются между веб-сервером и клиентскими процессами, запущенными на узле

назначения. TCP также отвечает за управление размером и скоростью, с которой происходит

обмен сообщениями сервера и клиента.

Протокол IP отвечает за прием форматированных сегментов TCP, инкапсуляцию их в

пакеты, присвоение им соответствующих адресов и их доставку к узлу назначения.

Протокол Ethernet — протокол сетевого доступа, который описывает две основные функции:

связь по каналу передачи данных и физическое перемещение данных по средству

подключения. Протоколы сетевого доступа отвечают за прием пакетов от протокола IP и их

форматирование для отправки через средство подключения.

3.3.2 Наборы протоколов и отраслевые стандарты

Набор протоколов представляет собой множество протоколов, которые используются вместе для

предоставления комплексных сетевых сервисов. Набор протоколов может быть определен

организацией по стандартизации или разработан поставщиком. Наборы протоколов, как и те

четыре, что показаны на рисунке, могут включать большое количество протоколов. Однако в

рамках данного курса рассматривается только набор протоколов TCP/IP. Набор протоколов TCP/IP

является открытым стандартом, то есть эти протоколы находятся в свободном доступе, и любой

разработчик может использовать эти протоколы в аппаратном или программном обеспечении.

Некоторые протоколы являются частными. Примерами частных протоколов являются устаревшие

наборы протоколов AppleTalk и Novell Netware. Нередко поставщик (или группа поставщиков)

разрабатывает частный протокол для удовлетворения потребностей своих заказчиков, а затем

способствует принятию этого частного протокола в качестве открытого стандарта.

3.3.4 Набор протоколов TCP/IP

На сегодняшний день набор протоколов TCP/IP включает множество протоколов. Наиболее

распространенные показаны на рисунке. Отдельные протоколы реализованы на разных уровнях

согласно модели протокола TCP/IP: на уровне приложений, транспортном, сетевом уровнях и

уровне доступа к сети. Протоколы TCP/IP работают на уровне приложений, транспортном, сетевом

уровнях. Протоколы уровня сетевого доступа обеспечивают доставку IP-пакетов по физическому

средству подключения. Эти протоколы более низких сетевых уровней разработаны организациями

по стандартизации. Набор протоколов TCP/IP реализован в виде стека TCP/IP как на

отправляющем, так и на принимающем узлах для обеспечения сквозной доставки данных по сети.

Протоколы Ethernet используются для передачи IP-пакетов по средству подключения,

используемому сетью LAN.

Уровень приложений

Система доменных имен

Система доменных имен (* DNS ) Преобразует имена доменов, например cisco.com, в IPадреса.

Конфигурация хоста

DHCPv4 - протокол динамической настройки узлов. Сервер DHCPv4 динамически назначает

информацию адресации IPv4 клиентам DHCPv4 при запуске и позволяет повторно

использовать адреса, когда они больше не нужны.

DHCPv6 - протокол динамической настройки узлов для протокола IPv6. DHCPv6 похож на

DHCPv4. Сервер DHCPv6 динамически назначает информацию адресации IPv6 клиентам

DHCPv6 при запуске.

SLAAC - Автоматическая конфигурация адреса без сохранения состояния (Stateless Address

Autoconfiguration, SLAAC) Метод, позволяющий устройству получать информацию об

адресации IPv6 без использования сервера DHCPv6.

Электронная почта

SMTP - простой протокол пересылки почты. SMTP ― упрощенный протокол передачи

электронной почты, с помощью которого клиенты отправляют электронную почту на почтовый

сервер, а серверы отправляют электронную почту на другие серверы.

POP3 - Протокол почтового отделения (Post Office Protocol version 3, POP3) Позволяет

клиентам получать электронную почту с почтового сервера и загружать ее в локальное

почтовое приложение клиента.

IMAP - протокол доступа к сообщениям в Интернете (IMAP) Позволяет клиентам получать

доступ к электронным сообщениям, которые хранятся на почтовом сервере

Передача файлов

FTP - Протокол передачи файлов Устанавливает правила, которые позволяют пользователю

получать доступ к файлам на других узлах и обмениваться ими по сети FTP - надежный

протокол доставки файлов с подтверждением и установлением соединения

SFTP - SSH протокол передачи файлов. Протокол передачи файлов поверх SSH (SFTP) —

SFTP является расширением протокола Secure Shell (SSH) и может использоваться для

создания защищенного сеанса передачи файлов. SSH — это метод безопасного удаленного

входа, который обычно используется для доступа к командной строке устройства.

TFTP - простейший протокол передачи файлов Простой протокол передачи файлов без

подключения с максимальными усилиями, неподтвержденными доставкой файлов. Он

использует меньше накладных расходов, чем FTP

Веб и Веб-Сервис

HTTP — Hypertext Transfer Protocol (протокол передачи гипертекста) Задает правила обмена в

Интернете текстом, графическими изображениями, звуковыми, видео и другими файлами

мультимедиа по Интернету.

HTTPS - Защищенный HTTP (HTTPS) Безопасная форма HTTP, которая шифрует данные,

которые обмениваются через Интернет.

REST - Representational State Transfer. Веб-служба, использующая интерфейсы прикладного

программирования (API) и HTTP-запросы для создания веб-приложений.

Транспортный уровень

протокол с установлением соединения

TCP - Протокол управления передачей (TCP) обеспечивает устойчивое взаимодействие

между процессами, работающими на разных хостах, и обеспечивает надежную передачу

данных с подтверждением успешной доставки.

Без установления соединения

UDP - Протокол пользовательских датаграмм (UDP) Позволяет процессу, запущенному на

одном узле, отправлять пакеты процессу, запущенному на другом узле. Не подтверждает

успешную доставку датаграммы

Межсетевой уровень

Протокол Интернета (Internet Protocol, IР)

IPv4 - Интернет-протокол версии 4 (IPv4) Получает сегменты сообщений из транспортного

уровня, упаковывает сообщения в пакеты и направляет пакеты для сквозной доставки по

сети. IPv4 использует 32-разрядный адрес.

IPv6 - Интернет-протокол версии 6 (IPv6) Подобен IPv4, но использует 128-битный адрес.

NAT - преобразование сетевых адресов. Преобразует IP-адреса частной сети в глобальные

уникальные публичные IP-адреса

Обмен сообщениями

ICMPv4 - Протокол управляющих сообщений в Интернете (Internet Control Message Protocol,

ICMP) Обеспечивает обратную связь от хоста назначения к исходному хосту, чтобы сообщать

об ошибках доставки пакетов

ICMPv6 - ICMP для IPv6. Аналогичная функциональность ICMPv4, но используется для

пакетов IPv6.

ICMPv6 ND - ICMPv6 протокол обнаружения соседей. Включает четыре сообщения протокола,

которые используются для разрешения адресов и обнаружения повторяющихся адресов.

Протоколы маршрутизации

OSPF — открытый протокол предпочтения кратчайшего пути Протокол маршрутизации

состояния связи, который использует иерархическую структуру на основе областей. Это

протокол внутренней маршрутизации, являющийся открытым стандартом.

EIGRP — усовершенствованный внутренний протокол маршрутизации шлюзов EIGRP ― это

усовершенствованный внутренний протокол маршрутизации шлюзов, разработанный

компанией Cisco, который использует составной показатель, строящийся на пропускной

способности, задержке, нагрузке и надежности.

BGP - Протокол пограничного шлюза BGP Открытый стандартный протокол маршрутизации

внешнего шлюза, используемый между Интернет-провайдерами (ISP). Протокол BGP также

обеспечивает обмен данными маршрутизации между интернет-провайдерами и их крупными

частными клиентами.

Уровень сетевого доступа

Разрешение адресов

ARP - Протокол разрешения адресов (ARP) Обеспечивает динамическое сопоставление

между IP-адресами и аппаратными адресами

Протокол канального уровня

Ethernet определяет правила для стандартов прокладки кабелей и обмена сигналами на

уровне доступа к сети.

WLAN - беспроводная локальная сеть (WLAN) Определяет правила беспроводной

сигнализации на радиочастотах 2,4 ГГц и 5 ГГц.

3.3.5 Обмен данными TCP/IP

Весь процесс обмена данными на примере веб-сервера, передающего данные клиенту.

1. Веб-сервер преобразует страницу на гипертекстовом языке описания документов (HTML) в

данные для отправки.

2. Заголовок протокола HTTP уровня приложений добавляется в начало данных в формате HTML.

Заголовок содержит различные данные, включая версию HTTP, которую использует сервер, а

также код состояния, указывающий, что у него имеется информация для веб-клиента.

3. Протокол уровня приложений HTTP передает данные веб-страницы в формате HTML на

транспортный уровень. Протокол транспортного уровня TCP используется для управления

отдельным сеансом связи между веб-сервером и веб-клиентом.

4. Затем информация IP добавляется перед информацией TCP. IP назначает соответствующие IPадреса источника и места назначения. Такая информация называется IP-пакетом.

5. Протокол Ethernet добавляет в начало и в конец IP-пакета информацию, называемую кадром

канала данных. Этот кадр доставляется на ближайший маршрутизатор на пути к клиенту.

Маршрутизатор удаляет информацию Ethernet, анализирует IP-пакет, определяет наилучший путь

для пакета, вкладывает его в новый кадр и пересылает на следующий маршрутизатор по пути к

месту назначения. Каждый маршрутизатор удаляет и добавляет новую информацию кадра

канального уровня перед пересылкой пакета.

6. Затем эти данные передаются по объединенной сети, состоящей из средств подключения и

промежуточных устройств.

7. Клиент получает кадры канального уровня, содержащие передаваемые данные. При обработке

кадра заголовки протоколов удаляются в обратном пдшмуорядке. Сначала обрабатывается и

удаляется информация Ethernet, вслед за ней — информация IP-протокола, затем TCP и, наконец,

HTTP.

8. Затем данные веб-страницы передаются программному обеспечению браузера клиента.

3.4.2 Стандарты интернета

Организации по стандартизации обычно являются независимыми от поставщиков

некоммерческими организациями, созданными для разработки и продвижения концепции открытых

стандартов. Каждая организация играет свою роль в разработке и продвижении стандартов

протокола TCP/IP.

Общество Интернет (Internet Society, ISOC) отвечает за содействие открытой разработке и

расширению использования Интернета во всем мире.

Совет по архитектуре сети Интернет (Internet Architecture Board, IAB) отвечает за общее

руководство и разработку интернет-стандартов.

Инженерная группа по развитию Интернета (Internet Engineering Task Force,

IETF) разрабатывает, обновляет и поддерживает технологии Интернета и TCP/IP. Она также

выпускает документы для разработки новых и обновления существующих протоколов,

известные как «Рабочие предложения» (Request for Comments, RFC).

Исследовательская группа интернет-технологий (Internet Research Task Force, IRTF),

проводящая долгосрочные исследования Интернета и протоколов TCP/IP, включает в себя

Группу исследования защиты от спама (Anti-Spam Research Group, ASRG), Группу

исследования криптографической защиты (Crypto Forum Research Group, CFRG) и Группу

исследования одноранговых сетей (Peer-to-Peer Research Group, P2PRG).

Корпорация по управлению доменными именами и IP-адресами (Internet Corporation for

Assigned Names and Numbers, ICANN) — некоммерческая организация в США,

координирующая действия по выделению IP-адресов, управлению доменными именами, а

также другими данными, используемыми в протоколах TCP/IP.

Администрация адресного пространства Интернет (Internet Assigned Numbers Authority,

IANA) отвечает за контроль и управление распределением IP-адресов, управление

доменными именами и идентификаторами протоколов для ICANN.

3.4.3 Организация по стандартизации в области электроники и связи

Другие организации по стандартизации занимаются разработкой и продвижением стандартов в

области электроники и связи, применяемых при доставке IP-пакетов в виде сигналов через

проводное или беспроводное средство подключения.

Институт инженеров по электротехнике и электронике (Institute of Electrical and Electronics

Engineers, IEEE; произносится по-английски «ай трипл и») — организация, занимающаяся

внедрением технологических инноваций и созданием стандартов в различных отраслях, включая

энергетику, здравоохранение, телекоммуникации и сетевые технологии.

Альянс отраслей электронной промышленности (Electronic Industries Alliance, EIA) наиболее

известен своими стандартами, связанными с электрической проводкой, разъемами и 19дюймовыми стойками, которые используются для монтажа сетевого оборудования.

Ассоциация телекоммуникационной промышленности (Telecommunications Industry

Association, TIA) отвечает за развитие стандартов связи в различных областях, включая

радиооборудование, базовые станции сотовой связи, устройства передачи голоса по IP (VoIP),

спутниковую связь и многое другое.

Международный союз электросвязи, сектор стандартизации телекоммуникаций

(International Telecommunications Union-Telecommunication Standardization Sector, ITU-T) —

одна из крупнейших и старейших организаций по стандартам связи. ITU-T определяет стандарты

для сжатия видео, телевидения по протоколу IP (IPTV) и широкополосной связи, например линий

DSL.

3.5.1 Преимущества использования многоуровневой модели

Многоуровневая модель для описания сетевых протоколов и операций обеспечивает следующие

преимущества.

Упрощение разработки протоколов, поскольку протоколы, работающие на определенном

уровне, определяют формат обрабатываемых данных и интерфейс верхних и нижних

уровней.

Стимулирование конкуренции, так как продукты разных поставщиков могут

взаимодействовать друг с другом.

Предотвращение влияния изменений технологий или функций одного уровня на другие

уровни (верхние и нижние).

Общий язык для описания функций сетевого взаимодействия.

Как показано на рисунке, модель TCP/IP и модель взаимодействия открытых систем (Open

Systems Interconnection, OSI) — основные используемые модели функционирования сети. Каждая

из них представляет собой базовый тип многоуровневой модели сетевого взаимодействия.

Протокольная модель соответствует структуре определенного набора протоколов.

TCP/IP является протокольной моделью, поскольку в ней описываются функции, которые

выполняются на каждом уровне протоколов, входящих в набор протоколов TCP/IP. TCP/IP

также используется в качестве эталонной модели.

Эталонная модель обеспечивает единообразное применение всех сетевых протоколов и

сервисов, описывая то, что необходимо сделать на определенном уровне, но не предписывая

конкретные способы выполнения. Модель OSI является популярной эталонной моделью

объединенной сети, одновременно будучи протокольной моделью для набора протоколов

OSI.

3.5.2 Эталонная модель OSI

Модель OSI определяет широкий список функций и сервисов, реализуемых на каждом уровне.

Кроме того, она описывает взаимодействие каждого уровня с вышестоящими и нижестоящими

уровнями. Рассматриваемые в рамках этого курса протоколы TCP/IP соотносятся как с моделью

OSI, так и с моделью TCP/IP.

Примечание. Если уровни модели TCP/IP обозначаются только по названию, то 7 уровней модели

OSI часто обозначаются по номеру. Например, физический уровень называется первым уровнем

модели OSI.

3.5.3 Модель протоколов TCP/IP

Протокольная модель сетевого взаимодействия TCP/IP была создана в начале 70-х годов и иногда

называется моделью сети Интернет. Как показано на рисунке, такая модель определяет четыре

категории функций, необходимых для успешного взаимодействия. Архитектура набора протоколов

TCP/IP построена на основе этой модели. Вот почему модель Интернета обычно называют

моделью TCP/IP.

3.5.4 Сравнение моделей

Набор протоколов TCP/IP может быть описан с точки зрения эталонной модели OSI. В модели OSI

уровень доступа к сети и прикладной уровень модели TCP/IP дополнительно подразделяются для

описания отдельных функций, которые реализуются на этих уровнях.

На уровне доступа к сети набор протоколов TCP/IP не определяет список протоколов,

используемых для передачи по физическому средству подключения; он описывает только

передачу с сетевого уровня физическим сетевым протоколам. Уровни 1 и 2 модели OSI описывают

процедуры доступа к средствам подключения и физическим средствам отправки данных по сети.

3.6.1 Сегментация сообщений

Разделение потока данных на более мелкие части называется сегментацией. Сегментация

сообщения предоставляет два основных преимущества.

Отправка небольших отдельных частей от источника к получателю в сети позволяет

поддерживать множество различных чередующихся сеансов обмена сообщениями, это

называется мультиплексированием. Сегментация позволяет повысить надежность сетевого

взаимодействия. Если какую-либо часть сообщения не удается доставить к месту назначения

из-за отказа сети, необходимо будет повторно передать только недостающие части

сообщения.

Сегментация сообщения предоставляет два основных преимущества.

-Повышает скорость . Поскольку большой поток данных сегментирован на пакеты, большие

объемы данных могут быть отправлены по сети без привязки канала связи. Отправка небольших

фрагментов в сети позволяет поддерживать множество различных чередующихся сеансов обмена

сообщениями, это называется мультиплексированием.

-Повышает эффективность. Если один сегмент не может достичь места назначения из-за сбоя

в сети или перегрузки сети, необходимо повторно передать только этот сегмент вместо повторной

передачи всего потока данных.

Недостаток использования сегментации и мультиплексирования для передачи сообщений через

сеть — сложность, которая свойственна всему процессу. Представьте себе, необходимо отправить

письмо из 100 страниц, но каждый конверт вмещает только одну страницу. Поэтому потребуется

100 конвертов. Возможно, письма поступят не по порядку. Следовательно, информация должна

включать порядковый номер.TCP отвечает за последовательность отдельных сегментов.

3.6.3 Единица данных протокола (PDU)

По мере того как данные приложений передаются по стеку протоколов до перемещения через

средство сетевого подключения, различные протоколы добавляют в них информацию на каждом

из уровней. Это называется процессом инкапсуляции.

Форма, которую принимает массив данных на каждом из уровней, называется протокольным

блоком данных (PDU). В ходе инкапсуляции каждый последующий уровень инкапсулирует PDU,

полученную от вышестоящего уровня в соответствии с используемым протоколом. На каждом

этапе процесса PDU получает другое имя, отражающее новые функции. Универсальной схемы

именования для PDU нет, и в этом курсе PDU называются в соответствии с терминологией набора

протоколов TCP/IP.

При отправке сообщения по сети процесс инкапсуляции идет от верхнего уровня к нижнему.

Данные на каждом уровне оказываются вложенными внутрь инкапсулированного протокола.

Например, сегмент TCP является частью данных внутри IP-пакета.

Примечание: Если заголовок транспортного уровня TCP – это сегмент. А для UDP это датаграмма.

Обратный процесс на принимающем узле называется декапсуляцией. Деинкапсуляция — это

процесс удаления одного или нескольких заголовков принимающим устройством. По мере

продвижения данных по стеку к приложениям для конечных пользователей они

деинкапсулируются.

3.7.1 Сетевые адреса

Сетевой и канальный уровни отвечают за доставку данных с устройства-источника на устройство

назначения. Протоколы на обоих уровнях содержат адреса источника и места назначения, но эти

адреса служат разным целям.

Адрес источника и места назначения сетевого уровня необходим для доставки IP-пакета

от источника к месту назначения в той же или в удаленной сети.

Адрес источника и места назначения канального уровня необходим для доставки кадра

канала данных от одной сетевой интерфейсной платы (NIC) к другой сетевой интерфейсной

плате в той же сети.

3.7.2 IP Адрес

IP-адрес — это логический адрес сетевого уровня, или уровня 3, необходимый для доставки IPпакета от источника к месту назначения

IP-пакет содержит два IP-адреса.

IP-адрес источника — IP-адрес устройства-отправителя, изначального источника пакета.

IP-адрес места назначения — IP-адрес устройства-получателя, конечного места назначения

пакета.

Адреса сетевого уровня, или IP-адреса, представляют собой сетевые адреса источника и места

назначения. Это верно, независимо от того, находятся ли источник и адресат в одной и той же IPсети или в разных IP-сетях.

IP-адрес состоит из двух частей.

-Сетевая часть IP-адреса — левая часть адреса, которая указывает на принадлежность IP-адреса

к определенной сети. Все устройства в одной сети будут иметь одинаковую сетевую часть адреса.

-Узловая часть — оставшаяся часть адреса, которая идентифицирует конкретное устройство в

сети. Узловая часть уникальна для каждого устройства в сети.

Примечание: Маска подсети (IPv4) или длина префикса (IPv6) используется для идентификации

сетевой части IP-адреса из хост-части.

3.3.2.2 Адреса канального уровня

Физический адрес канального уровня играет другую роль. Назначение адреса канального

уровня — доставить кадр канала данных с одного сетевого интерфейса на другой в одной и той же

сети.

Прежде чем IP-пакет можно будет отправить по проводной или беспроводной сети, его

необходимо инкапсулировать в кадр канала данных для последующего перемещения по

физическому средству подключения.

В ходе пересылки IP-пакетов от узла к маршрутизатору, между маршрутизаторами и, наконец, от

маршрутизатора к узлу в каждой точке на пути своего следования IP-пакет инкапсулируется в

новый кадр канала передачи данных. Каждый кадр канального уровня содержит адрес каналаисточника (передавшего этот кадр сетевой платы) и адрес канала назначения (сетевой платы,

принимающей этот кадр).

Протокол канального уровня (уровня 2) используется только для доставки пакета между сетевыми

интерфейсными платами в одной сети. Маршрутизатор удаляет информацию уровня 2 после

получения пакета сетевой интерфейсной платой и добавляет новую информацию канального

уровня перед пересылкой пакета другой сетевой интерфейсной плате по пути к месту назначения.

На канальном уровне IP-пакет инкапсулируется в кадр, содержащий следующую информацию

канального уровня.

Адрес источника канального уровня — физический адрес сетевой интерфейсной платы

устройства, которое передает пакет.

Адрес места назначения канального уровня — физический адрес сетевой интерфейсной

платы устройства, которое получает пакет. Это адрес ближайшего транзитного

маршрутизатора или устройства назначения.

Кадр канального уровня также содержит концевик, о котором будет рассказано в следующих

главах.

3.7.3 Устройства в одной сети

Роль адресов сетевого уровня

Адреса сетевого уровня, или IP-адреса, представляют собой сетевые адреса источника и места

назначения. IP-адрес состоит из двух частей.

Сетевая часть — левая часть адреса, определяющая, какой сети принадлежит IP-адрес. Все

устройства в одной сети будут иметь одинаковую сетевую часть адреса.

Узловая часть — остальная часть адреса, определяющая конкретное устройство в сети.

Узловая часть уникальна для каждого устройства в сети.

Примечание. Маска подсети используется для отделения сетевой части от узловой части. Маска

подсети рассматривается в следующих главах.

В данном примере есть клиентский компьютер (PC1), который взаимодействует с файловым

сервером (FTP server), находящимся в той же IP-сети.

IP-адрес источника — IP-адрес устройства-отправителя, клиентского компьютера PC1:

192.168.1.110.

IP-адрес места назначения — IP-адрес устройства-получателя, FTP server: 192.168.1.9.

3.7.4 Роль адресов канального уровня

Если отправитель и получатель IP-пакета находятся в одной и той же сети, кадр канала данных

отправляется напрямую принимающему устройству. В сети Ethernet адреса канала данных

называются MAC-адресом (Media Access Control) Ethernet. MAC-адреса физически присвоены

сетевой интерфейсной плате Ethernet.

MAC-адрес источника — это адрес канального уровня, или MAC-адрес Ethernet устройства,

отправляющего кадр канала данных с инкапсулированным IP-пакетом. MAC-адрес сетевой

интерфейсной платы Ethernet PC1: AA-AA-AA-AA-AA-AA в шестнадцатиричном

представлении.

MAC-адрес места назначения — адрес канального уровня принимающего устройства, если

оно находится в той же сети, что и устройство-отправитель. В этом примере MAC-адресом

получателя является MAC-адрес файлового сервера (FTP server): CC-CC-CC-CC-CC-CC в

шестнадцатиричном представлении.

Теперь кадр с инкапсулированным IP-пакетом может быть передан напрямую с PC1 на FTP server.

3.7.3 Устройства в удаленной сети

Роль адресов сетевого уровня

Если отправитель и получатель пакета находятся в разных сетях, IP-адреса источника и места

назначения будут представлять узлы в разных сетях. На это будет указывать сетевая часть IPадреса узла назначения.

IP-адрес источника — IP-адрес устройства-отправителя, клиентского компьютера PC1:

192.168.1.110.

IP-адрес места назначения — IP-адрес устройства-получателя, Web Server: 172.16.1.99.

Роль адресов канального уровня

Если отправитель и получатель IP-пакета находятся в разных сетях, кадр канала данных Ethernet

не может быть отправлен напрямую к узлу назначения, поскольку он недоступен в сети

отправителя. Кадр Ethernet нужно выслать на другое устройство: маршрутизатор или шлюз по

умолчанию. В нашем примере шлюз по умолчанию — R1. R1 имеет адрес канала данных Ethernet

в той же сети, что и PC1. Это позволяет PC1 получить доступ к маршрутизатору напрямую.

MAC-адрес источника — MAC-адрес Ethernet отправляющего устройства, PC1. MAC-адрес

интерфейса Ethernet на PC1 — AA-AA-AA-AA-AA-AA.

MAC-адрес места назначения — устройство-отправитель использует MAC-адрес Ethernet

шлюза по умолчанию или маршрутизатора, если получающее и передающее устройства

находятся в разных сетях. В этом примере MAC-адресом места назначения является MACадрес интерфейса Ethernet R1 (11-11-11-11-11-11). Этот интерфейс прикреплен к той же сети,

что и PC1.

Кадр Ethernet с инкапсулированным IP-пакетом теперь может быть передан на R1. R1 пересылает

пакет к месту назначения (Web Server). Это может означать, что R1 пересылает пакет на другой

маршрутизатор или непосредственно на Web Server, если он находится в одной из сетей,

подключенных к R1.

Для каждого узла в локальной сети важно правильно настроить IP-адрес основного шлюза. Все

пакеты, предназначенные для отправки в удаленную сеть, направляются на шлюз по умолчанию.

MAC-адреса Ethernet и шлюз по умолчанию рассматриваются в следующих главах.

3.8.1 Повтор

Правила

Все методы связи имеют три общих элемента: источник сообщения (отправитель), адресат

сообщения (получатель) и канал. Отправка сообщения регулируется правилами, называемыми

протоколами. Протоколы должны включать: идентифицированные отправитель и получатель,

общий язык и грамматику, скорость и сроки доставки, а также требования подтверждения. Сетевые

протоколы определяют параметры кодирования, форматирования, инкапсуляции, размера,

синхронизации и доставки сообщений. Кодирование — это процесс преобразования информации в

форму, приемлемую для последующей передачи. Декодирование — обратный процесс, в

результате которого информация преобразуется в исходный вид. Формат зависит от типа

сообщения и канала доставки. Синхронизация ― включает способ доступа, управление

процессами и время ожидания ответа. Параметры доставки сообщений включают одноадресную,

многоадресную и широковещательную рассылку.

Протоколы

Протоколы реализуются конечными устройствами и промежуточными устройствами в

программном, аппаратном или обоих вариантах. Сообщение, отправляемое по компьютерной

сети, обычно требует использования нескольких протоколов, каждый из которых имеет свои

собственные функции и формат. Каждый сетевой протокол имеет свою функцию, формат и

правила связи. Семейство протоколов Ethernet включает IP, TCP, HTTP и многие другие.

Протоколы обеспечивают защиту данных, обеспечивая проверку подлинности, целостность

данных и шифрование данных: SSH, SSL и TLS. Протоколы позволяют маршрутизаторам

обмениваться информацией о маршруте, сравнивать информацию о маршруте, а затем выбирать

оптимальный путь к сети назначения: OSPF и BGP. Протоколы используются для автоматического

обнаружения устройств или служб: DHCP и DNS. Компьютеры и сетевые устройства используют

согласованные протоколы, которые обеспечивают следующие функции: адресация, надежность,

управление потоком, последовательность, обнаружение ошибок и интерфейс приложения.

Наборы протоколов

Группа взаимосвязанных протоколов, необходимых для выполнения коммуникаций, называется

набором протоколов. Стек протоколов показывает, как отдельные протоколы реализованы в одном

наборе. Начиная с 1970-х годов было несколько различных пакетов протоколов, некоторые из

которых были разработаны организацией по стандартизации, а другие разработаны различными

поставщиками. Протоколы TCP/IP работают на транспортном, сетевом уровнях и уровне

приложений. TCP/IP - это набор протоколов, используемый современными сетями и интернетом.

TCP/IP предлагает поставщикам и производителям два важных аспекта: открытый набор

стандартных протоколов и набор протоколов на основе стандартов. Процесс передачи пакетов

протоколов TCP/IP позволяет осуществлять такие процессы, как инкапсулирование веб-сервера и

отправка веб-страницы клиенту, а также деинкапсулирование веб-страницы клиентом для

отображения в веб-браузере.

Организации по стандартизации

Открытые стандарты способствуют совместимости, конкуренции и инновациям. Организации по

стандартизации обычно являются независимыми от поставщиков некоммерческими

организациями, созданными для разработки и продвижения концепции открытых стандартов.

Различные организации несут разные обязанности по продвижению и созданию стандартов для

Интернета, в том числе: ISOC, IAB, IETF и IRTF. Организации по стандартизации,

разрабатывающие и поддерживающие TCP/IP, включают: ICANN и IANA. Организации по

стандартам электронных и коммуникационных стандартов включают в себя: IEEE, EIA, TIA и ITU-T.

Две эталонные модели, которые используются для описания сетевых операций: OSI и TCP/IP.

Модель OSI состоит из семи уровней:

7 - Уровень приложений

6 - Уровень представления

5 - Сеансовый уровень

4 - Транспортный уровень

3 - Сетевой уровень.

2 - Канальный уровень

1 - Физический уровень

Модель TCP/IP состоит из четырех уровней.

4 - Прикладной уровень

3 - Транспортный уровень

2 - Межсетевой уровень

1 - Уровень сетевого доступа

Инкапсуляция данных

Сегментация сообщения предоставляет два основных преимущества.

Путем отправки более мелких отдельных фрагментов из источника в место назначения можно

чередовать много разных цепочек сообщений в сети. Это называется мультиплексированием.

Сегментация позволяет повысить надежность сетевого взаимодействия. Если какую-либо часть

сообщения не удается доставить к месту назначения, необходимо будет повторно передать только

недостающие части сообщения.

TCP отвечает за последовательность отдельных сегментов. Форма, которую принимает массив

данных на каждом из уровней, называется протокольным блоком данных (PDU). В ходе

инкапсуляции каждый последующий уровень инкапсулирует PDU, полученную от вышестоящего

уровня в соответствии с используемым протоколом. При отправке сообщения по сети процесс

инкапсуляции идет от верхнего уровня к нижнему. Обратный процесс на принимающем узле