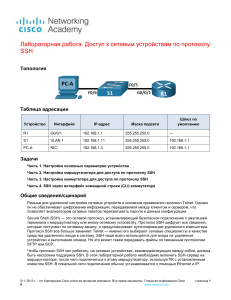

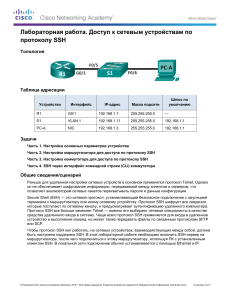

Packet Tracer - Настройка базовых параметров маршрутизатора - Режим симуляции физического оборудования Топология Таблица адресации Задачи Часть 1. Настройка топологии и инициализация устройств Часть 2. Настройка устройств и проверка подключения Часть 3. Отображение сведений о маршрутизаторе Общие сведения и сценарий Это комплексная лабораторная работав режиме симуляции физического оборудования (PTPM), нацеленная на повторение ранее изученных команд IOS для маршрутизатора. В первой и второй частях вам предстоит подключить кабели к оборудованию и выполнить базовую настройку конфигураций и параметров IPv4-интерфейса на маршрутизаторе. В третьей части вам нужно будет настроить удаленное подключение к маршрутизатору с помощью протокола SSH, а также использовать команды IOS для получения от устройства данных, необходимых для того, чтобы ответить на вопросы о маршрутизаторе. В целях повторения в этой лабораторной работе представлены команды, необходимые для определенных конфигураций маршрутизатора. Инструкции Часть 1. Настройка топологии и инициализация устройств Шаг 1. Подключите кабели сети согласно приведенной топологии. a. Нажмите на Cisco 4321 ISR, Cisco 2960 Switch и Server, которые находятся на полке Shelf и перетащите а стойку Rack. b. Нажмите на PC на полке Shelf и перетащите на стол Table. c. Кабель устройств, как указано в схеме топологии. Используйте медные прямые кабели для сетевых подключений. d. Подключите консольный кабель от PC до Cisco 4321 ISR. e. Включите Cisco 4321 ISR, PC-A и Server. Кнопка питания для Server находится в правом нижнем углу. Коммутатор 2960 должен включаться автоматически. Часть 2. Настройка устройств и проверка подключения Шаг 1. Настройте интерфейсы ПК. a. Настройте на компьютере PC-A IP-адрес, маску подсети и параметры основного шлюза. b. Настройте на сервере Server IP-адрес, маску подсети и параметры основного шлюза. Шаг 2. Настройте маршрутизатор. 1. Подключитесь к маршрутизатору по консоли и активируйте привилегированный режим EXEC: enable 2. Войдите в режим конфигурации: configure terminal 3. Назначьте имя маршрутизатору: hostname [ваше_имя] 4. Укажите имя домена: ip domain-name sspa-lab.com 5. Зашифруйте открытые пароли: service password-encryption 6. Настройте ограничение на минимальный 12-значный пароль: security passwords min-length 12 7. Создайте имя пользователя SSHadmin с зашифрованным паролем: username SSHadmin secret 55HAdmin2020 8. Создайте набор криптоключей: crypto key generate rsa modulus 1024 9. Назначьте пароль доступа к привилегированному режиму EXEC: enable secret Scisco!PRIV 10. Назначьте пароль консоли и установите таймеры: line console 0 password $cisco!!CON" login exec-timeout 4 0 11. Настройте пароль VTY и установите таймеры: line vty 0 15 password cisco!!VTY login exec-timeout 4 0 12. Создайте баннер: banner motd #Unauthorized access is prohibited# 13. Настройте интерфейсы и их описания: interface [название_интерфейса] description [ваше_описание] 14. Запретите вход по VTY после трех неудачных попыток в течение двух минут: login block-for 120 attempts 3 within 120 15. Сохраните текущую конфигурацию в файл загрузочной: write memory Если выполнена команда running-config startup-config, текущая конфигурация будет сохранена в файл загрузочной конфигурации, и она будет активной после перезагрузки маршрутизатора. 1. *Проверка связи:* a. Чтобы проверить связь с сервером Server, выполните на PC-A команды: - Для IPv4: ping [IPv4-адрес_Server] - Для IPv6: ping [IPv6-адрес_Server] Ваш ответ: Успешная проверка связи была 2. *Удаленный доступ через SSH:* b. Откройте сеанс SSH на IPv4-адрес интерфейса замыкания R1. Проверьте подключение с использованием Telnet/SSH. Ваш ответ: Удаленный доступ был настроен успешно 3. *Удаленный доступ через SSH на IPv6:* c. Откройте сеанс SSH на IPv6-адрес интерфейса Loopback R1. Проверьте подключение с использованием Telnet/SSH. Ваш ответ: Удаленный доступ был настроен успешно 4. *Почему использование Telnet считается угрозой безопасности?* Telnet передает данные в незашифрованном виде, что делает их уязвимыми к перехвату и анализу. Пароли и другая конфиденциальная информация могут быть скомпрометированы. Вместо Telnet рекомендуется использовать безопасные протоколы, такие как SSH, которые обеспечивают шифрование данных и защиту от несанкционированного доступа.