Sistema Web Biométrico para Control de Socios - Proyecto de Grado

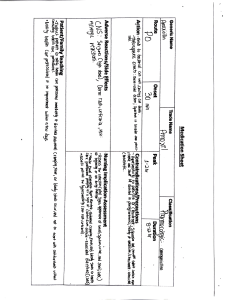

advertisement