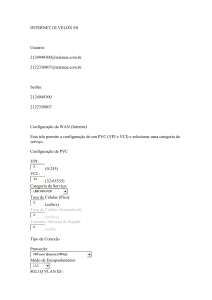

Instituto Superior de Transportes e Comunicações Licenciatuta em Engenharia Informática e de Telecomunicações Gestão de Redes e Serviços IP Trabalho em grupo DIMENSIONAMENTO DE UMA REDE DE LARGA ESCALA (WAN) PARA A EMPRESA BIG CLOUD E SUAS FILIAIS Turma: I41 Discentes : Abílio Mapapá Joel Manteiga Nashy Fernando Sandro Matsinhe Sidnney Gove Sócrates Andrade Docente: Eng. Aníbal Faiane Maputo, Maio de 2022 Índice Estrutura do Projecto ............................................................................................................................. 4 CAPÍTULO I – Introdução ................................................................................................................ 5 1. Objectivos ................................................................................................................................ 5 1.1. Objectivo Geral ....................................................................................................................... 5 1.2. Objectivos específicos.............................................................................................................. 5 2. Problemática ............................................................................................................................ 7 3. Metodologia ............................................................................................................................. 7 CAPÍTULO II - Estrutura física da rede e descrição ...................................................................... 7 4. Subsistemas de cablagem estruturada ................................................................................... 8 5. Tecnologias de comunicação e meios de comunicação LAN................................................ 8 6. Topologias das redes locais sem fio ........................................................................................ 9 6.1. Topologia Geral ....................................................................................................................... 9 6.1.1. Redes wireless .......................................................................................................................... 9 6.1.2. Equipamentos usados ........................................................................................................... 10 6.1.3. Arquitectura Ad Hoc ............................................................................................................ 10 6.1.4. Topologia sem fio implementada ......................................................................................... 10 6.2. Classe de administração........................................................................................................ 11 6.3. Topologias da rede com cablagem estruturada .................................................................. 13 6.3.1. Barramento ............................................................................................................................ 13 6.3.2. Anel......................................................................................................................................... 13 6.3.3. Estrela .................................................................................................................................... 14 6.3.4. Malha ..................................................................................................................................... 14 7. Topologia escolhida ............................................................................................................... 15 7.1. Tecnologia de comunicação na WAN .................................................................................. 15 7.2. PPP (point-to-point) .............................................................................................................. 15 7.3. Frame Relay ........................................................................................................................... 16 8. Tecnologia escolhida ............................................................................................................. 17 9. Protocolos de comunicação RIP e OSPF ............................................................................. 17 Propriedades Desejáveis ................................................................................................................... 18 10. RIP v1 ..................................................................................................................................... 18 10.1. RIP v2 ..................................................................................................................................... 18 10.2. OSPF ...................................................................................................................................... 19 10.3. RIP vs OSPF .......................................................................................................................... 19 11. Benefícios do OSPF ............................................................................................................... 20 12. Configuração do Servidor DNS ........................................................................................... 21 13. Configuração do Servidor WINS ......................................................................................... 22 14. Configuração do Active Directory ....................................................................................... 23 14.1. Clientes existentes no controlador de domínio ................................................................... 23 15. Configuração do servidor de email MS Exchange Server ................................................. 24 15.1. Microsoft Exchange ................................................................................................................. 24 16. Configuração do servidor Web ............................................................................................ 25 17. Tabela VLSM ........................................................................................................................ 26 18. Tecnologia de Acesso à Internet ........................................................................................... 26 19. Gestão de endereços para acesso a internet através de NAT ou PAT .............................. 26 19.1. NAT ........................................................................................................................................ 26 19.2. PAT (Port Address Translation) .......................................................................................... 28 CAPÍTULO IV – Conclusão ............................................................................................................ 29 Bibliografia ............................................................................................................................................ 30 3 Estrutura do Projecto O projecto está estruturado em 4 (quatro) capítulos: Capítulo 1 – Introdução que refere-se a uma breve introdução do trabalho, esclarece seus objectivos geral e específicos, a problemática e a metodologia usada para atingir os objectivos; Capítulo 2 – Representação e a descrição da rede física implementada; Tecnologias usadas para a comunicação WAN e LAN, os sistemas de cablagem usados assim como os protocolos implementados. Capítulo 3 – Representação de todas as simulações no laboratório virtual e no ambiente do Windows Server 2012 R2 onde serão representadas imagens ilustrativas do que foi feito. Capítulo 4 – Conclusões e referências bibliográficas. 4 CAPÍTULO I – Introdução No âmbito da disciplina de Gestão de Redes IP, foi proposto pelo docente, desenvolver uma rede WAN, usando-se de determinadas tecnologias, infra-estruturas, métodos de segurança de forma a implementar os conhecimentos teóricos e práticos até então adquiridos. As redes revolucionaram a forma de usar os computadores, a partir das redes de computadores muitas tarefas tornaram-se mais rápidas, fáceis, dinâmicas e até económicas. A sua aplicabilidade pode ver-se em compartilhamento de arquivos, dispositivos, internet e entre outros economizando assim tempo e dinheiro em desempenhar certas actividades. Segundo uma rede de computadores existe quando há certa quantidade de nós interligados entre si e onde é possível verificar a troca de informações e/ou compartilhamento de arquivos. Hoje em dia, as empresas vêm-se na necessidade de aceder as informações de maneira instantânea. Em empresas actuais, existentes é visível a crescente quantidade de computadores que operam em sectores diferentes, onde é possível compartilhar diversos recursos. As empresas estão a fazer o uso das redes de computadores cada vez mais, o que torna este recurso mais útil e ao mesmo tempo exige-se cada vez mais qualidade a este serviço. A proposta do projecto actual consiste no dimensionamento de uma rede WAN que possa permintir a comunição entre as LANs existentes. Para a realização do trabalho em questão convém realizar estudos aprofundados em termos de novas tendências de tecnologias usadas tanto a nível da LAN assim como WAN, estudo de protocolos de comunicação, servidores web, de email, partilha de ficheiro, e entre outros pontos serão abordados de modo a garantir o bom funcionamento do projecto em questão. 1. Objectivos 1.1. Objectivo Geral Dimensionar uma rede WAN para a empresa BIG CLOUD com sede na província Maputo e suas filiais nas províncias de Sofala, Tete e Nampula. 1.2. Objectivos específicos Fazer um diagrama da estrutura física da rede com a respectiva descrição. Determinar os subsistemas de cablagem estruturada a usar de acordo com os padrões e normas usadas para as redes privadas. Para cada caso determinar a(s) classe(s) de administração. Determinar a(s) topologia(s) da(s) rede(s) com cablagem estruturada. 5 Determinar as topologias das redes locais sem fio. Determinar as tecnologias de comunicação LAN. Meios físicos de transmissão. Determinar a tecnologia de comunicação na WAN. Determinar a tecnologia de acesso à Internet. Configurar correctamente VLANs. Configurar correctamente os routers. Configurar correctamente os protocolos de comunicação RIP e OSPF. Configurar correctamente dois ou mais servidores DHCP para a atribuição dos IPs aos hosts (automática, dinâmica e manual) usando Windows 2012 ou 2016 Server e/ou roteadores. Configurar o servidor DNS na plataforma Microsoft e/ou Linux. Configurar o servidor WINS. Configurar o servidor Web na plataforma Microsoft e/ou Linux. Configurar o Active Directory Adicionar clientes ao controlador de domínio. Utilizar grupos de utilizadores (Grupos Locais, Globais e Universais) para organizar e atribuir permissões. Configurar um servidor de ficheiros e atribuir permissões para a partilha e definição da pasta para os utilizadores da rede. Definir cotas de disco Configurar o servidor de e-mail MS Exchange Server e configura-lo adequadamente para as exigências mais avançadas da sua organização. Configuração do Proxy server. Configurar firewall de camada de aplicação e camada de rede (ACL) e outros mecanismos de segurança de informação. Dimensionar os débitos WAN. Dimensionar o acesso à Internet. Determinar o uso de gestão de endereços para o acesso à Internet através do NAT ou PAT. Especificar as áreas de gestão a usar na vossa rede e determinar o software de gestão de rede. Testar todas configurações. Documentar detalhadamente a rede 6 2. Problemática A empresa BIG CLOUD com sede em Maputo, tem vindo a crescer nos últimos anos e hoje dispõe deempresas distribuídas ao longo do país, concretamente nas zonas sul, centro e norte. O fator distância tornou-se uma das dificuldades, para se estabelecer a comunicação, trazendo a necessidade de abordar uma investigação profunda neste aspeto para garantir a existência de comunicação. Esta é a preocupação actual dos administradores da sede bem como dos seus colaboradores existentes nas delegações, e até ao fim do projecto pretende se poder responder a questão acima. 3. Metodologia As tarefas foram distribuídas aos pares de modo a tornar o trabalho proactivo. Em cada encontro, foram feitas análises referentes ao material teórico obtido, através de pesquisas bibliográficas, descritivas, empíricas (tentativas), por conseguinte, fazia-se uma compilação das formas mais adequadas para expormos os referidos conteúdos. CAPÍTULO II - Estrutura física da rede e descrição A empresa BIG CLOUD é uma empresa que que presta serviços de comunicação. Esta empresa tem a sua sede localizada na cidade de Maputo com um total de 500 hosts. Possui também delegações nas regiões sul, centro e norte de Moçambique, concretamente nas provincias de Sofala, Tete e Nampula com os seguintes hosts respectivamente: 25, 40 e 30. É importante resaltar que em cada filial, tem –se 60 utilizadores no máximo. Cada delegação incluindo a sede possui 2 VLANs interligadas as suas respectivas redes locais. Figura 1 - Estrutura física do projecto proposto 7 4. Subsistemas de cablagem estruturada A implementação dos subsistemas de cablagem estrutura irá seguir a um sistema hierárquico. Seguindo a esta estrutura, pretende-se abrangar a diferentes níveis de tráfego de informação. Para as filiais sofala e Nampula, visto que ambos são compostos por edifícios de mais de um piso, considerou-se o uso de um cabeamento horizontal em cada piso e todos estes cabos irão convergir com a um backbone. Quanto a filial-Tete, visto que possui um único piso, considerou-se o uso do cabeamento horizontal apenas. Para todas as filiais em cada andar existirá uma sala para onde convergem todos os cabos do andar, estes estarão interligados a um Patch Panel, que será ligado ao backbone do edifício. Em cada andar será utilizada a topologia em estrela, na qual haverá um switch para centralizar os dispositivos da rede, esses switches estarão conectados a um switch central que fará a verificação do destino dos pacotes e em caso de necessidade irá repassar os pacotes para o roteador que fará acesso externo. O uso do roteador foi fundamental para interligar as WANs; Os switches para poder garantir que não haverá domínio de colisão. 5. Tecnologias de comunicação e meios de comunicação LAN Segundo (Guimarães, Lins, & Oliveira, 2006), existem diversas tecnologias de LAN sem fio que utilizam várias frequências, técnicas de modulação e taxa de dados. O IEEE fornece a maioria dos padrões, que são classificados como IEEE 802.11. Em 1999 um grupo de fornecedores que desenvolve equipamentos sem fio formou uma aliança Wi-Fi, uma organização sem fins lucrativos que etsta e certifica equipamentos sem fio usando os padrões 802.11. A Ethernet é a tecnologia predominante nas redes LAN. Visto que, nesta rede, a tecnologia mais divulgada é a “Ethernet” optou-se pelo uso da mesma. A tecnologia implementada foi a “Fast Ethernet”, sendo que actualmente a sua taxa de transmissão mais divulgada é de 100 Mbps, uma taxa significativamente superior ao comparar-se com o padrão Ethernet. Para além do aumento na velocidade, a tecnologia fast Ethernet permite operar em dois modos diferentes: half-duplex e full-duplex. A tecnologia fast Ethernet especifica uma arquitectura de acesso múltiplo em que todos os didpositivos têm acesso igual ou não priorizado ao meio de comunicação compartilhado. Isso resulta em um domínio de colisão de comunicações, por isso mesmo, usa o método CSMA/CD que contém os melhores protocolosde esforço para controlar o acesso médio com a portadora que detecta (CS), fornecem mecanismos para a detecção da colisão (CD) e ainda permite a recuperação dos dados transmitidos sem que a performance e a confiabilidade sejam comprometidos. Visto que o cabo coaxial não é usado em 8 tecnologias Ethernet acima de 10Mbps, o cabo ideal é o cabo de cobre par trançado UTP categoria 5 para a conexão, serão também usados equipamentos de alta confiabilidade e protocolos TCP/IP. Paralelamente a tecnologia Fast Ethernet existem outras que poderiam ser empregues como a FDDI e Token Ring mas em algum momento limitariam em alguns pontos; A Token-ring, seu custo é muito maior que uma rede Ethernet e sua taxa detransmissão está limitada a 16 Mbps, contra os 100 Mbps permitidos pela Ethernet; E a FDDI destina a transmissão via fibra óptica. 6. Topologias das redes locais sem fio A topologia faz referência a disposição lógica dos dispositivos, ao abordar acerca da topologia consequentemente fala-se também do funcionamento dos dispostivos mediante a topologia implantada. Nas redes sem fio existem duas formas de operação ou arquitectura: Ad Hoc e Infrastructure Network. 6.1. Topologia Geral A topologia de uma rede WLAN IEEE 802.11 é composta pelos seguintes elementos: BSS - Basic Service Set. Corresponde a uma célula de comunicação da rede sem fio. STA - Wireless LAN Stations. São os diversos clientes da rede. AP Access Point é o nó que coordena a comunicação entre as STAs dentro da BSS. Funciona como uma ponte de comunicação entre a rede sem fio e a rede convencional. DS - Distribution System. Corresponde ao backbone da WLAN, realizando a comunicação entre os APs. ESS - Extended Service Set. Conjunto de células BSS cujos APs estão conectados a uma mesma rede convencional. Nestas condições uma STA pode se movimentar de uma célula BSS para outra permanecendo conectada à rede. Este processo é denominado de Roaming.... 6.1.1. Redes wireless O padrão das redes wireless usada a nível das LANs foi o 802.11a, optou-se por este padrão pelas seguintes razões: Taxa de bits: 54Mbps dentro da IEEE e de 72 a 108 Mbps por fabricantes não padronizados; Alcance: 25 a 100m (indoor); Frequência de operação: 5GHz (livre de interferências). 9 6.1.2. Equipamentos usados Cabos UTP de categoria 5; Switch cisco 2950(24 portas Ethernet 10/100 Mbps Half-duplex/Full-duplex); Roteadores cisco 1841. 6.1.3. Arquitectura Ad Hoc As redes ad hoc são redes sem fio que dispensam o uso de um ponto de acesso comum aos computadores conectados a ela, de modo que todos os dispositivos da rede funcionam como se fossem um roteador, encaminhando comunitariamente informações que vêm de dispositivos. Enquanto em redes convencionais é necessário que haja um ponto de acesso pelo qual todas as informações da rede irão passar, nas redes ad hoc os dispositivos podem se comunicar diretamente entre si, o que pode permitir que haja maior flexibilidade na rede. vizinhos. Uma vez que redes ad hoc dispensam qualquer tipo de dispositivo intermediador de conexão (pontos de acesso), elas podem ser montadas de maneira rápida e fácil, e em praticamente qualquer lugar. Além disso, o fato de dispensar um dispositivo que atue como ponto de acesso faz com que a rede se torne mais barata. Outro ponto interessante nas redes ad hoc é que elas não são restritas apenas para uso de computadores. Nada impede que uma impressora ou um celular seja conectado à rede . Figura 6 - Exemplo de uma topologia Ad Hoc . 6.1.4. Topologia sem fio implementada A topologia implementada para o projecto em questão foi a topologia Ad Hoc. Esta topologia 10 trará sucessos na implementação do projecto em questão isto porque primeiramente possui um roteamento distribuído, é autónomo e independente de infraestrutura, flexibilidade na mobilidade, possui baixo custo e fácil de ser ser instalado. 6.2. Classe de administração As classes de administração são especificadas e existem para acomodar a complexidade presente na infraestrutura de telecomunicações. Pode-se encontrar 4 classes distintas: classe 1,classe 2, classe 3 e classe 4. Um sistema de administração eficiente deve ser gerido utilizandosistemas tipo CMS (Cable Management Software) ou principalmente do tipo TMS (Telecommunication Management Software) que além de garantir os registos das informaçõesexigidas em cada classe de administração, também pode proporcionar conectores para integração das informações com as utilizadas nas práticas para gestão de serviços de TI, modelos de processos estratégicos e operacionais, e sistemas legados. Classe 1 A classe 1 é direcionada as necessidades de infraestruturas que são servidas por uma sala de equipamentos (Equipament Room) ER. O ER é o único ponto de administração no edifício e não contém um backbone interno ou externo conectados a ele. Na classe 1os identificadores são: Espaço de Telecomunicação; Link Horizontal; TMGB (Telecommunication Main Ground BusBar); TGB (Telecommunication Ground Busbar). Classe 2 A classe 2 provê esquema de adminisração para infraestruturas de telecomunicações e comporta a necessidade de informações para um único edifício conendo um ER e uma ou mais salas de telecomunicações (TR). A classe 2 inclui os elementos da classe 1, acrescidos dos identificadores e registros correspondentes, ao sistema de backbone, aterramento e firestopping. Na classe 2 os identificadoresnecessários estão relacionados com: 11 Indentificadores da classe 1; Backbone interno; Pares dos cabos de backbone ou fibra óptica; Localização do firestopping; Registros dos caminhos interelacionados com os demais registros Classe 3 A classe 3 é direcionada para as necessidades de infra-estruturas distribuídas entre vários edifícios (campus) e inclui os elementos da planta externa, sendo recomendado a administração de caminhos e espaços de telecomunicações. Indentificadores da classe 2; Backbone interno; Pares dos cabos de backbone ou fibra óptica; Localização do firestopping; Registros dos caminhos interelacionados com os demais registros. Classe 4 A classe 4 é direcionada para as necessidades de administração de infra-estruturas distribuídas entre vários campus (multi-sites). A classe 4 inclui todos os elementos de administração da classe 3 acrescidos dos identificadores de cada site. Opcionalmente, seria adequado o registro de elementos inter-campus, tal qual conexões WAN. Existe também, uma forte recomendação para administrar todos os caminhos de cabos utilizados, além dos espacços e elementos utilizados na planta externa. Os identificadores da classe 4 são: Identificadores requeeridos nas classes 3; Registros dos campus e edifícios. A classe 1 adequa-se a filial-Tete visto que possui apenas um único piso, isto porque a classe 1 não contém um sistema de backbone. As filiais Gaza e Nampula adequam-se a classe 2 pois estes contêm um sistema de backbone. 12 6.3. Topologias da rede com cablagem estruturada O termo layout refere-se ao desenho, mapa ou diagrama de objectos, neste caso computadores, de como estão interligados. Há necessidade de conectar os computadores de modo a permitir a partilha de recursos bem como de serviços por toda rede. A forma de interligar os computadores em rede pode torna-los mais eficientes nas actividades desempenhadas em rede. A topologia pode afectar o desempenho e a capacidade por isso torna-se crucial no processo de montagem da rede. A topologia define como os equipamentos estarãointerligados e como a informação irá trafegar na rede. 6.3.1. Barramento Esse tipo de topologia é chamado de barramento. Isso porque, tem um barramento (cabo) central que conecta os computadores. Nesse tipo de rede é muito utilizado o cabo coaxial, e era uma topologia muito utilizada antigamente. Nesta topologia, todas as máquinas na rede são conectadas a um barramento central. Todo o pacote que elas enviam, passa por esse cabo. Portanto, se o cabo central apresentar um problema, a rede inteira fica comprometida. Esse não é o único problema da rede em barramento. Como as máquinas têm apenas um único meio para enviar pacotes, se duas máquinas se comunicarem ao mesmo tempo, a informação é perdida, já que uma informação "se mistura" com a outra. Ou seja, uma em uma rede em barramento quando uma máquina fala, todas as outras escutam. Figura 2 - Topologia em barramento. 6.3.2. Anel Esta topologia é formada por um anel fechado formado por nós e links, cada estação é 13 conectada as estações adjacentes e as informações passam de um dispositivo para o outro em uma única direção. Figura 3 - Topologia em anel. 6.3.3. Estrela Nessa topologia, todos os computadores são concentrados em um switch. O que nos leva a pensar que se o switch falhar, a rede toda falha também. Porém com essa topologia temos a vantagem que mais de um computador pode se comunicar ao mesmo tempo. Essa topologia é muito utilizada para redes de pequeno porte. Para redes maiores, podemos utilizar uma outra topologia. Figura 4- Topologia em estrela. 6.3.4. Malha Esta topologia possui uma ou múltiplas conexões ao mesmo ponto, podendo ser classificada em Malha Totalmente Conectada ou Malha Parcialmente Conectada, dependendo do nível de conectividade existente entre os pontos da rede. 14 Permite aplicar os conceitos de redundância, tolerância a falhas e balanceamento de carga à rede. Desta forma, se um link entre dois pontos se torna inoperante, por uma razão qualquer, haverá um outro link (caminho) que permitirá o tráfego de dados entre esses pontos, mantendo a funcionalidade da rede mesmo em caso de falhas no meio de transmissão. Além disso, é possível escolher caminhos alternativos para os dados caso haja congestionamento de tráfego, e até mesmo dividir a carga de transmissão dos dados entre dois ou mais caminhos distintos. Figura 5- Topologia em Malha 7. Topologia escolhida A topologia escolhida é a topologia em estrela por possuir imensas vantagens do que desvantagens. Primeiramente oferece uma facilidade de manutenção e por possuir um baixo custo. O facto de possuir também uma monitoria central é fundamental pois em questões de rompimento, o problema é isolado, ou seja, o rompimento ou quebra de um dos cabos fará com que apenas o computador que estiver conectado ao cabo fique inativo, não condicionando desta forma o funcionamento de toda a rede. 7.1. Tecnologia de comunicação na WAN No ambito das tecnologias que permitem a comunicação nas redes WANs, podem-se encontrar as seguintes: ppp (point-to-point), Frame Relay, Rede ATM, DSL e MPLS. Antes de escolher qual tecnologia usar importa fazer um estudo de cada tecnologia. 7.2. PPP (point-to-point) O Protocolo ponto-a-ponto (Point-to-Point Protocol) é um protocolo comum para acesso à internet tanto em conexões discadas como dedicadas. Este protocolo consiste em interligar a vários hosts. Este protocolo possui as seguintes componentes: Um método para encapsular datagramas multi-protocolos; 15 Um protocolo de controle de enlace, o LCP (Link Control Protocol) para estabelecer, testar negociar opções e desactivar linhas de comunicação PPP; Um protocolo para negociar opções de camada de rede de modo independente do protocolo da camada de rede a ser utilizado. Este protocolo é o NCP (Network Control Protocol) que deve ser específico em cada camada de rede. Figura 8- Cenário de conexão ppp. 7.3. Frame Relay O Frame Relay é uma tecnologia eficiente de comunicação de dados usada para transmitir de maneira rápida e barata a informação digital através de uma rede de dados, dividindo essas informações em frames (quadros) a um ou muitos destinos de um ou muitos end-points. É um protocolo WAN de alta performance que opera nas camadas física e de enlace do modelo OSI. Esta tecnologia utiliza comutação por pacotes para promover a interface com outras redes através de dispositivos de borda (routers), compartilhando dinamicamente os meios de transmissão e a largura de banda disponíveis, de forma mais eficiente e flexível. Protocolo Frame Relay, sendo descendente direto do X-25, utiliza-se das funcionalidades de multiplexação estatística e compartilhamento de portas, porém com a alta velocidade e baixo atraso (delay) dos circuitos TDM. Isto é possível pois o mesmo não utiliza o processamento da camada de rede (layer 3) do X.25. Isto exige redes confiáveis para a sua implementação eficiente, pois em caso de erro no meio de transmissão, ocorre um aumento significativo no número de retransmissões, pois a checagem de erros ocorre somente nas pontas. 16 Figura 10 - Cenário do uso da tecnologia frame relay 8. Tecnologia escolhida Optou-se pela tecnologia frame relay por ser eficiente e por transmitir a informação digital de maneira rápida e barata, dividindo a informação em frames (quadros) a um ou muitos endpoints. Eis outros motivos: Assume um meio físico com baixa taxa de erros e possibilidade de tráfego em rajadas; Oferece ao usuário um acesso constante sem ter o custo de uma linha digital dedicada; É um padrão para soluções de interconexão de até 2 Mbps. 9. Protocolos de comunicação RIP e OSPF Cada filial conta com um router e, para que ele possa encaminhar os pacotes de dados na rede é necessário configurá-lo correctamente. Quando um pacote de dados chega, o roteador lê a informação de endereço no pacote para determinar o seu destino final. Dentre a variedade de protocolos de roteamento, optou-se pela escolha do protocolo de roteamento OSPF, isto porque, em relação aos demais protolocos leva vantagem no tempo de convergência e na escolha das rotas. Possui as seguintes vantagens: Rápida convergência; Escalabilidade para implementações de redes muito maiores; Exclusão de loops; A inclusão de roteamento por tipo de serviço (TOS - Type of Service Routing); O suporte a rotas para hosts, sub-redes e redes específicas; O algoritmo do roteamento OSPF é bastante simples, baseado no algoritmo Shortest Path First (menor rota primeiro, ou seja, primeiramente o caminho mais curto). Ao invés de 17 manter uma tabela com todas as rotas possíveis, (como faz o protocolo RIP), cada nó (roteador) OSPF contém dados sobre todos os links da rede. Os protocolos de roteamento fazem uso de algoritmos de roteamento para calcular o caminho de custo mínimo da origem até o destino. Os algoritmos de roteamento usam uma “métrica de custo mínimo” para determinar o melhor caminho. Métricas comuns utilizadas são a quantidade de saltos (a quantidade de conexões de roteador para roteador visitadas por um pacote a caminho do seu destino), atraso de propagação, largura de banda, tempo, utilização do canal, bem como métricas esotéricas como a taxa de erros. Dois algoritmos gerais são usados para calcular informações métricas: Vector de distância; Estado de enlace. Propriedades Desejáveis Simplicidade; Robustez (capacidade de aceitar alterações na topologia sem ter que interromper todas as tarefas); Estabilidade (convergência); Justiça ou Equidade; Optimização. 10. RIP v1 RIP v1 é considerado um IGP (Interior Gateway Protocol) classful; É um protocolo vetor de distância (distance vector) usa a contagem de saltos como métrica, sendo 15 o número máximo de saltos. Atualização através de broadcast enviando toda a tabela de roteamento para cada roteador vizinho;Tempo de atualização com intervalo padrão de 30 segundos. RIP v1 é considerado um IGP (Interior Gateway Protocol) classful;É um protocolo vetor de distância (distance vector) usa a contagem de saltos como métrica, sendo 15 o número máximo de saltos. Atualização através de broadcast enviando toda a tabela de roteamento para cada roteador vizinho;Tempo de atualização com intervalo padrão de 30 segundos. 10.1. RIP v2 RIP v2 proporciona roteamento de prefixo, ou suporta a utilização de roteamento classless no 18 qual diferentes sub-redes dentro da mesma rede podem usar diferentes máscaras de sub-rede (VLSM). RIP v2 acomoda a autenticação nas suas atualizações. RIP v2 permite uma escolha do tipo de autenticação que pode ser do tipo texto puro (padrão) e criptografiaMessage-Digest 5 (MD5). RIP v2 envia atualizações de roteamento em multicast usando o endereço Classe D 224.0.0.9, que permite uma melhor eficiência. Ambas as versões do RIP possuem as seguintes características: Um protocolo vetor de distância que usa uma métricade contagem de saltos. Utiliza 16 saltos como métrica para distância infinita.Utiliza temporizadores holddown para evitar loops de roteamento – o padrão é de 180 segundos. Utiliza split-horizon para evitar loops de roteamento. 10.2. OSPF O protocolo OSPF, definido na RFC 2328, é um protocolo IGP (Interior Gateway Protocol), ou seja, projetado para uso intra-As (Sistema Autônomo). O OSPF foi desenvolvido para atender às necessidades colocadas pela comunidade Internet, que demandava um colocadas pela comunidade Internet, que demandava um protocolo IGP eficiente, não-proprietário e interoperável com outros protocolos de roteamento.A natureza aberta (“open”) do OSPF significa que ele pode ser implementado por qualquer fabricante, sem pagamento de licença, de modo a ser utilizado por todos.O OSPF baseia-se na tecnologia “link-state”, bem diferente e mais avançada que a usada em protocolos puramente vetoriais, como o RIP, que utiliza o algoritmo Bellman-Ford para cálculo da melhor rota. 10.3. RIP vs OSPF Como visto, o RIP (versão 1) possui certas características que o tornam bastante limitado para aplicação em redes mais complexas, tais como: Limite de 15 saltos (roteadores) até a rede destino; Não oferece suporte a VLSM; Não oferece suporte a VLSM; Não suporta autenticação; Adota o procedimento de enviar broadcasts periódicos contendo a totalidade da tabelade roteamento para a rede. Em redes de grande porte, especialmente em redes com linksWAN mais limitados, isso pode gerar um consumo excessivo de largura de bandae causar problemas mais sérios; O processo de convergência de uma rede rodando RIP é mais lento e ineficiente do que 19 redes rodando OSPF. O RIP não leva em consideração dados como custo dos links ou atrasos na rede, baseando-se exclusivamente na contagem de saltos para definição da melhor rota. Redes baseadas no protocolo RIP são redes planas. Não existe o conceito de fronteiras, ou áreas. A introdução de redes classlesse de conceitos como agregatione sumarizaçãotornam redes RIP de conceitos como agregatione sumarizaçãotornam redes RIP bastante ultrapassadas, já que não são compatíveis com taisconceitos. Algumas limitações, como o não-suporte a VLSM, autenticação e anúncios multicast, foram amenizadas com a introdução da versão 2 do protocolo RIP (RIPv2). Entretanto, o restante das limitações permaneceram inalteradas. 11. Benefícios do OSPF O OSPF resolve todasas limitações anteriores: Não existe limite de saltosSuporta VLSMUtiliza anúncios multicaste as atualizações apenas são disparadas quando existe alguma alteração na rede (anúncios incrementais) quando existe alguma alteração na rede (anúncios incrementais) Redes OSPF convergem mais eficientemente do que redes RIPPermite a implementação de hierarquia às redes, por meio dasáreas. Isso facilita o planejamento da rede, assim como tarefas de agregação e sumarização de rotas.Permite a transferência e marcações de rotas externas, injetadas em um ASN (Sistema Autônomo). Isso permite que se rastreierotas injetadas por protocolos EGP, como o BGP.Permite um meio mais eficaz de de carga. CAPÍTULO III - Configuração do Servidor DHCP O servidor DHCP concede automaticamente endereços IP diferentes a todos os computadores, impressoras de rede, e dispositivos conectados a sua rede local ou da internet. Tem como função principal fornecer endereços IP a computadores, smartphones, tablets, impressoras de rede, IoT, entre outros dispositivos que conectam a uma rede. Normalmente a atribuição de endereços IP é automatizada depois que um servidor dhcp é previamente configurado. Depois de estar devidamente configurado facilmente é possível controlar todos os dispositivos da rede. Mais abaixo é possível verificar o ambiente do servidor DHCP já configurado no servidor windows server 2012 R2. 20 Figura 11-Aparência do servidor DHCP configurado no windows server 2012 R2 12. Configuração do Servidor DNS O DNS é um sistema hierárquico distribuido concebido para realizar a tradução de nomes para números necessária ao estabelecimento de conexões entre computadoes ligados a internet. Sob este sistema não existe nenhum repositório central que contenha informações sobre todos computadores ligados a internet. Esta informação é distribuída por milhares de computadores, denominados servidores de nomes, ou name servers. Normalmente, quando se conecta à rede doméstica, provedor de serviços de Internet (ISP) ou rede Wi-Fi, o modem ou roteador que atribui o endereço de rede do computador também envia algumas informações importantes de configuração de rede para seu computador ou dispositivo móvel. Essa configuração inclui um ou mais servidores DNS que o dispositivo deve usar ao traduzir nomes DNS para o endereço IP. Figura 12 - Aparência do servidor DNS configurado no windows server 2012 R2 21 13. Configuração do Servidor WINS Figura 13 - Aparência do WINS na máquina servidor O WINS (Windows Internet Name Service) é um serviço de registro e resolução de nomes de computadores que mapeia os nomes NetBIOS do computador para endereços IP. É recomendado se não tiver WINS implantado na rede, não implantá-lo, em vez disso, implantar o DNS (Sistema de Nomes de Domínio). O DNS também fornece serviços de registro e resolução de nomes de computadores e inclui muitos benefícios adicionais sobre o WINS, como a integração com os Serviços de Domínio Active Directory. O WINS funciona exigindo que cada host NetBIOS registre o nome NetBIOS no mapeamento de endereço IP no servidor WINS usando um processo chamado registro de nome. Esses mapeamentos são temporariamente armazenados em uma base de dados chamada base de dados do WINS e precisam ser renovados periodicamente por meio de um processo chamado renovação de registro. Se o endereço IP do host NetBIOS for alterado, a base de dados do WINS será automaticamente atualizada. E quando um host NetBIOS é desligado, ocorre uma liberação de nome, removendo o mapeamento associado do host do banco de dados do WINS. 22 14. Configuração do Active Directory O Active Directory é uma implementação de serviço de diretório no protocolo LDAP que armazena informações sobre objetos em rede de computadores e disponibiliza essas informações a usuários e administradores desta rede. É um software da Microsoft utilizado em ambientes Windows, presentes no active directory. O AD surgiu juntamente com o Windows 2000 Server. Objetos como usuários, grupos, membros dos grupos, senhas, contas de computadores, relações de confiança, informações sobre o domínio, unidades organizacionais, etc, ficam armazenados no banco de dados do AD. Além de armazenar vários objetos em seu banco de dados, o AD disponibiliza vários serviços, como: autenticação dos usuários, replicação do seu banco de dados, pesquisa dos objetos disponíveis na rede, administração centralizada da segurança utilizando GPO, entre outros serviços. Esses recursos tornam a administração do AD bem mais fácil, sendo possível administrar todos os recursos disponíveis na rede centralizadamente. 14.1. Clientes existentes no controlador de domínio O controlador de domínio, domain controller (DC), é um servidor que responde à requisições seguras de autenticação (login, verificação de permissões e entre outros) dentro do domínio Windows. Um domínio é um conceito introduzido no windows NT na qual o utilizador pode ter acesso a série de recursos de computador com o uso de uma única combinação de nome de utilizador e senha. A principal função do controlador de domínio é para controlar o acesso à rede. Uma estaçãode trabalho ou computador no domínio deve comunicar com o controlador de domínio paraobter acesso à rede. (portugues, s.d.). Mais abaixo é possível verificar as atuais máquinas clientes registadas no controlador de domínio. 23 Figura 16 – Clientes existentes no Active Directory. Fonte: Autor 15. Configuração do servidor de email MS Exchange Server O servidor de e-mail é um servidor que manipula e envia e-mail através de uma rede, geralmente pela Internet. Este pode receber/ebviar e-mails de computadores clientes e entregá-los a outros servidores de e-mail. Um computador cliente é normalmente o computador onde você lê seus emails, por exemplo, o computador em casa ou no escritório. 15.1. Microsoft Exchange É um software que é executado em um servidor faz a gestão de todos os e-mails. O Microsoft Exchange permite que o email seja entregue diretamente a um servidor. Ele funcionaenviando os e-mails de volta para suas estações de trabalho individuais nas quais sua equipe pode acessar. Pequenas e médias empresas podem obter três benefícios do uso do Microsoft Exchange. Mais abaixo é possível verificar a aparência do Microsoft Exchange, o qual já foi instalado e configurado. Este é o cenário mais básico no qual se pode observar alguns usuários e grupo de usuários já existentes e que actualmente estabelecem comunicação. 24 Figura 17 – Aparência do Microsoft Exchange com os usuários existentes. Fonte: Autor 16. Configuração do servidor Web 25 17. Tabela VLSM Tabela 4 - Tabela VLSM 18. Tecnologia de Acesso à Internet Existem vários provedores de serviços de internet no país, destes vários podem se mencionar: Tmcel, Vodacom, Teledata e Movitel. Optou-se pela provedora Vodacom. Como tecnologia de acesso a internet, optou-se por usar a ADSL2+. A tecnologia ADSL2+ é um padrão do ADSL e apresenta melhorias no desempenho e interoperabilidade, na qual pode-se destacar as melhorias na taxa de bits e na distância do enlace, o ajuste adaptativo de taxa de bits, as novas facilidades de diagnóstico e a nova modalidade stand-by para o controle do uso de energia. Enquanto a ADSL pode chegar a taxas de download de 8 Mbps (megabytes por segundo), a ADSL 2/2+ chega até 24 Mbps, no entanto, ambas têm o mesmo limite máximo de upload: 1 Mbps. 19. Gestão de endereços para acesso a internet através de NAT ou PAT 19.1. NAT Para ajudar a prolongar a vida do IPv4 e seu esquema de endereçamento enquanto o novo protocolo IPv6 é desenvolvido e implantado, outras tecnologias têm sido desenvolvidas. Uma das mais importantes dela é a Network Address Translation. Esta tecnologia permite que um pequeno número de endereços IP públicos possam ser compartilhados por um grande número 26 de hosts usando endereços privados. Este pequeno "truque" essencial permite que a Internet global tenha realmente muito mais hosts sobre ela do que seu espaço de endereçamento normalmente suporta (KOZIEROK, 2005, p.518). Segundo Morimoto (2011), o NAT basicamente permite que vários hosts de uma rede local acessem a Internet compartilhando de apenas um único endereço válido na rede externa, independente da forma com que você acessa a Internet. Para isso o NAT ao receber um pacote da rede local endereçado à Internet, substitui o endereço do host pelo seu (ficando assim como remetente do pacote para o destino) e ao receber a resposta do destino, altera o endereço do destinatário para o seu endereço, enviando a resposta para a máquina da rede local, dessa forma fazendo com que o host que se encontra na rede local enxergue que está se comunicando com o servidor, sem enxergar os demais hosts da Internet e o destinatário que se encontra na Internet enxergue que está se comunicando com o servidor, sem enxergar os hosts que estão na rede local. Durante o decorrer desta seção, serão abordadas as funcionalidades do NAT utilizando a forma como é utilizado atualmente, ou seja, com o protocolo IPv4. Um roteador NAT pode ser configurado com um ou mais endereços públicos para acesso a rede externa, dependendo da necessidade da rede, esse endereço público configurado recebe o nome de pool de NAT. Esse roteador configurado com NAT recebe o nome de roteador de borda, pelo fato de ficar na borda da rede local, realizando a comunicação com a rede externa. Normalmente o roteador de borda possui somente um endereço público configurado, ficando dessa forma apenas um ponto de saída e um ponto de entrada entre a comunicação da rede local com a rede externa, o que é conhecido como rede stub conforme se observa na Figura 20 (CISCO, 2013). Figura 20- Tipos de endereços NAT . Fonte CISCO (2013, Módulo 11.1.1.3) (Terense & de Freitas, 2016) 27 19.2. PAT (Port Address Translation) O PAT amplia ainda mais o conceito de conversão, traduzindo também identificadores de transporte como números de porta TCP e UDP e identificadores de consulta (ICMP) do Internet Control Message Protocol. Isso permite que os identificadores de transporte de vários hosts privados sejam multiplexados nos identificadores de transporte de um único endereço IP global. O PAT permite que vários hosts da rede interna compartilhem um único endereço IP da rede externa. Essa vantagem desse tipo de conversão é que apenas um endereço IP global é necessário, enquanto que com o NAT, cada host interno deve ser convertido em um endereço IP externo exclusivo. O PAT pode ser particularmente útil para locais ou usuários conectados via modem cale, Digital Subscriber Line (DSL) ou o arranjo semelhante no qual eles recebem um único endereço IP público global. Em tais cenários, todos os endereços internos são convertidos para esse único endereço. 28 CAPÍTULO IV – Conclusão Findo o projecto, foi possível aprimorar os conhecimentos tanto teóricos como práticos obttidos da cadeira de Gestão de Redes IP. Foi possível perceber que para dimensionar uma de larga escala há necessidade de ter em conta vários factores de modo a garantir uma rede eficiente e segura. A rede conta com a tecnologia fast ethernet de 100Mbps a nível das LANs por tratarse da tecnologia mais divulgada nas redes LANs; Conta também com tecnologia frame-relay a nível da WAN por ser eficiente e por transmitir a informação digital de maneira rápida e barata, dividindo a informação em frames (quadros) a um ou muitos end-points. Foi possível também com sucesso implementar o servidor DHCP a pelo menos dois clientes através do indows Server 2012 R2, sendo assim será mais simples de atribuir endereços a todas as máquinas existentes a nível das LANs e melhor controle da rede como um todo. De igual modo houve sucessos também ao configurar servidores web, de email e adicionar clientes ao controlador de domínio. Importa referir que embora houve alguns pontos de sucessos, alguns não foram assim tão felizes, fala-se de configurar correctamente o servidor proxy, servidor de ficheiro e implementar várias funcionalidades a nível do software de gestão escolhido. E espera-se rever estes pontos novamente de maneira minuciosa. No geral foi possível implementar boa parte dos objectivos inicialmente previstos e acreditase que com mais alguns ajustes será possível implementa-lo futuramente. 29 Bibliografia Digerati, E. (2011). Curso Essencial de Redes Wireless. São Paulo: DIGERATI Books. Acedido à 11 de Junho de 2020. Eng.Faiane, A. (2019). Redes Sem Fio. Maputo. Acedido à 11 de Junho de 2020. Eng.Pereira, C. (2014). Redes AdHoc. Acedido à 12 de Junho de 2020. Gonçalves, P. J. (s.d.). O Protocolo OSPF. Obtido de http://www.inf.ufes.br/~zegonc/material/S.O.%20II/Protocolo%20OSPF. Acedido à 11 de Junho de 2020. Guimarães, A. G., Lins, D. R., & Oliveira, R. (2006). Segurança com Redes Privadas Virtuais (VPNs). São Paulo: BRASPORT. Acedido à 14 de Junho de 2020. Kurose. (2016). Acedido à 14 de Junho de 2020. Linkedln. (06 de Junho de 2020). Linkedln. Obtido de Linkedln: https://pt.slideshare.net/Mmartins949/vantagens-e-desvantagens-em-topologias-de-redes. Acedido à 14 de Junho de 2020. portugues, C. (s.d.). Computer portugues. Obtido de Computer portugues: http://ptcomputador.com/Networking/local-networks/72480.html. Acedido à 14 de Junho de 2020. Ross, J. (2008). Redes de Computadores. tec. Acedido à 17 de Junho de 2020. Tanenbaum. (2013). Acedido à 17 de Junho de 2020. Tapajos, M. (09 de Janeiro de 2012). SlideShare. Obtido em 19 de Outubro de 2019, de SlideShare: https://slideshare.net/mobile/maurotapajos/rede-i-52tecnologias-deredeswan. Acedido à 17 de Junho de 2020. Terense, A. C., & de Freitas, R. N. (Março/Setembro de 2016). ESTUDO SOBRE A VIABILIDADE DE USO DE NAT NO IPv6. Obtido de https://fatecbr.websiteseguro.com/revista/index.php/RTecFatecAM/article/view/63. Acedido à 18 de Junho de 2020. Wiggers, A. L. (2010). RIP – Routing Information ProtocolVersão 1 e 2. Obtido de http://www.inf.ufes.br/~zegonc/material/Redes_de_Computadores/RIP%20%E2%80%93%2 0Routing%20Information%20Protocol%20v1%20e%20v2.pdf. Acedido à 18 de Junho de 2020. 30