STM32

I i

s i@

o

Ethernet

w

p

Marcin Peczarski

v z y k Z

a

à

a

c k

Spis treści

3

Przedmowa....................................................................................................................7

1.

2.

Podstawy......................................................................................................................11

1.1.

M ikrokontroler S T M 3 2 F 1 0 7 ..............................................................................................12

1.2.

Struktura p rzy k ład ó w ........................................................................................................... 13

1.3.

Przykład I a - m iganie diodam i św ie c ą c y m i..................................................................15

1.3.1. Plik ex_ied.c.......................................................................................................................16

1.3.2. Pliki util_delay.h i util_delay.c.........................................................................................17

1.3.3. Pliki board_led.it i board_led.c........................................................................................17

1.3.4. Pliki stni32fi0x_gpio.lt i slin32fl0x_rcc.lt...................................................................... 18

1.3.5. Pliki stni32fl0x.lt, system_stm32fi0x.h i core_an3.h....................................................19

1.3.6. Plik Iibstiii32fi0x.a............................................................................................................ 19

1.3.7. Plik stm32f KLconf.h........................................................................................................ 20

1.3.8. Pliki board_def.lt i board_defs.lt..................................................................................... 21

1.3.9. Plik stdiiit.h........................................................................................................................ 22

1.3.10. Plik startup_stm32_cld.c.................................................................................................. 22

1.4.

K om pilow anie p rz y k ła d ó w ................................................................................................ 23

1.5.

W ejścia i w yjścia b in arn e....................................................................................................26

1.6.

W yśw ietlacz c ie k ło k ry staliczn y ........................................................................................30

1.7.

Przykład lb - test w yśw ietlacza ciek ło k ry staliczn eg o ...............................................33

1.7.1. Pliki board_lcd.lt i board_lcd_ksO108.c.........................................................................34

1.7.2. Pliki fotil5x8.lt \font5x8.c.................................................................................................37

1.7.3. Pliki ntil_lcd.lt i a liljc d .c ................................................................................................37

1.7.4. Plik ex_lcd.c...................................................................................................................... 38

1.8.

O rganizacja pam ięci p ro g ra m u ..........................................................................................38

1.8.1. Sekcje..................................................................................................................................38

1.8.2. Procedura startowa............................................................................................................42

1.8.3. Skrypt konsolidatora.........................................................................................................45

1.9.

Styl pisania i kom entow ania tekstu źró d ło w eg o ..........................................................49

Intersieci......................................................................................................................51

2.1.

M odel w a rstw o w y ................................................................................................................52

2.2.

E th ern et....................................................................................................................................54

2.3.

IP - protokół in tersieci........................................................................................................ 60

2.4.

A R P - tłum aczenie adresów sieciow ych na adresy sp rzęto w e................................ 66

2.5.

Sieć testow a............................................................................................................................ 67

2.6.

Przykład 2 - m onitor s ie c i..................................................................................................69

2.6.1. Pliki board_init.lt i b o a rd jn it.c ......................................................................................70

2.6.2. Pliki util_led.h i util_led.c............................................................................................... 79

2.6.3. Plik ex_eth.c...................................................................................................................... 80

Spis treści

4.2.3.

4.2.4.

4.2.5.

4.2.6.

4.2.7.

3. Stos TCP/IP................................................................................................................83

3.1.

Przegląd im p lem en tacji....................................................................................................... 84

3.2. B iblioteka Iw IP ...................................................................................................................... 86

3.2.1. Dopasowanie do architektury mikrokontrolera - plik conex-in3.li..............................86

3.2.2.

3.2.3.

3.2.4.

3.2.5.

Parametry konfiguracyjne - plik Iwipopts.h.................................................................. 93

Kompilowanie - plik liblwipd.ci..................................................................................... I^0

Kody błędów.................................................................................................................... I01

Struktura p b u f ................................................................................................................. 101

3.2.6.

Struktura n e t i f .........................................................................................................................104

3.3.

4.4.

5.

3.7.

Testy stero w n ik ó w .............................................................................................................. 136

3.8.

1CMP - kom unikaty kontrolne i kom unikaty o b łę d a c h .......................................... 137

3.8.1. Sprawdzanie osiągalności odbiorcy...............................................................................138

3.8.2. Powiadamianie o nieosiągalności odbiorcy..................................................................139

3.8.3. Kontrola przepływu.........................................................................................................139

3.8.4. Przekroczenie czasu.........................................................................................................140

3.8.5. Problem z parametrem..................................................................................................... 140

3.9.

D H C P - konfigurow anie ustaw ień sieciow ych w ę z ła .............................................. 141

4. Programowanie w modelu klient-serwer

4.1.

143

N um er p o rtu .......................................................................................................................... 145

4.2. T C P .......................................................................................................................................... 146

4.2.1. Podstawowe własności.................................................................................................... 146

4.2.2. Nagłówek.......................................................................................................................... 147

U wagi k o ń co w e ..................................................................................................................166

Serwer TCP.............................................................................................................. 169

5.1. Protokół w arstw y ap lik acji............................................................................................... 170

5.1.1. Projekt protokołu............................................................................................................. 170

5.1.2. Projekt implementacji protokołu.................................................................................. 172

5.2. Przykład 5a - pierw sza w ersja serw era T C P ............................................................... 178

5.2.1. Pliki tcp_server.h i tcp_server.c..................................................................................... 178

5.2.2. Plik ex_tcpd.c...................................................................................................................185

5.2.3. Testowanie przykładu..................................................................................................... 186

3.5.

Przykład 3b - sterow nik E thernetu bez k opiow ania................................................. 127

3.5.1. Plik util_eth_nc.c - inicjowanie interfejsu sieciowego............................................... 127

3.5.2. Plik util_eth_nc.c - wysyłanie ramek ethernetowych................................................130

3.5.3. Plik util_eth_nc.c - odbieranie ramek ethernetowych............................................... 130

3.6.

Przykład 3c - eksperym entalny sterow nik E thernetu bez k opiow ania............... 132

3.6.1. Plik util_eth_zc.c - inicjowanie interfejsu sieciowego................................................133

3.6.2. Plik util_etli_zc.c - wysyłanie ramek ethernetowych.................................................. 134

Otwieranie połączenia.....................................................................................................149

Przesyłanie danych...........................................................................................................152

Zamykanie połączenia.....................................................................................................153

Funkcje biblioteczne........................................................................................................154

Funkcje zw rotne...............................................................................................................160

4.3.

U D P ........................................................................................................................................162

4.3.1. Podstawowe własności....................................................................................................162

4.3.2. Nagłówek..........................................................................................................................162

4.3.3. Inicjowanie klienta i serw era..........................................................................................163

4.3.4. Przesyłanie danych.......................................................................................................... 163

4.3.5. Funkcje biblioteczne........................................................................................................164

4.3.6. Funkcja zw rotna.............................................................................................................. 166

D M A ....................................................................................................................................... 1°6

3.4. P rzykład 3a - p ierw sza w ersja sterow nika E th ern e tu ............................................... 109

3.4.1. Pliki util_liine.li i utU_time.c...........................................................................................109

3.4.2. Pliki util_eth.li i util_eth.c - inicjowanie interfejsu sieciowego.................................. 112

3.4.3. Plik ulil_eth.c - wysyłanie ramek ethernetowych.........................................................117

3.4.4. Plik utU_eth.c - odbieranie ramek ethernetowych........................................................118

3.4.5. Pliki utiijw ip.h i utiljw ip .c - inicjowanie interfejsu sieciowego.............................. 120

3.4.6. Pliki util_lwip.h i utiljw ip .c - budziki..........................................................................122

3.4.7. Pliki board_conf.li i boardjconf.c................................................................................. 124

3.4.8. Pliki util_lcd_ex.h i util_lcd_ex.c.................................................................................. 125

3.4.9. Plik ex_ip.c.......................................................................................................................125

5

5.3. Przykład 5b - serw er T C P z n a d z o rc ą ........................................................................ 188

5.3.1. Pliki util_wdg.h i util_wdg.c.......................................................................................... 189

5.3.2. Plik ex_tcpd_wdg.c......................................................................................................... 190

5.3.3. Testowanie przykładu..................................................................................................... 191

6.

Klient T C P ............................................................................................................... 193

6.1.

Projekt protokołu............................................................................................................... 194

6.2.

Przykład 6a - pierw sza w ersja klienta T C P ...............................................................197

6.2.1.

6.2.2.

6.2.3.

6.2.4.

6.2.5.

6.2.6.

Tryby o obniżonym poborzem ocy............................................................................... 198

Pliki util_rtc.h i ulil_rtc.c...............................................................................................198

Pliki tcp_client.h i tcp_client.c..................................................................................... 202

Plik util_error.h............................................................................................................... 210

Plik ex_tcp_client.c.........................................................................................................211

Testowanie przykładu.................................................................................................... 212

6.3.

Przykład 6b - klient T C P z obsługą rejestrów z a p aso w y ch ..................................214

6.3.1. Pliki util_bkp.h i util_bkp.c...........................................................................................2 14

6.3.2. Plik lcp_client_bkp.c.......................................................................................................216

6.3.3. Plik ex_tcp_clnt_bkp.c....................................................................................................217

6.3.4. Testowanie przykładu.................................................................................................... 217

Spis treści

6

7.

Serwer li DI»..............................................................................................................219

7.1.

Projekt p rotokołu.............................................................................................................. 220

7.2.

Przykład 7 - prosty serw er U D P .................................................................................221

7.2.1.

Pliki udp_server.h i udp_server.c................................................................................ 221

7.2.2.

Plik ex_udpd.c................................................................................................................ 224

7.2.3.

Testowanie przykładu................................................................................................... 225

8.

Klient UDP................................................................................................................227

8.1.

D N S ...................................................................................................................................... 228

8.2.

S N T P ................................................................................................................................... 229

8.3.

Przykład 8 - autom atyczna synchronizacja zegara czasu rzeczy w isteg o

232

8.3.1.

Pliki sntpjciient.h i sntp_client.c.................................................................................232

8.3.2.

Plik ex_sntp.c................................................................................................................. 238

8.3.3.

Testowanie przykładu....................................................................................................240

8.3.4.

Uwagi końcowe............................................................................................................. 241

9.

Rozgłaszanie UDP................................................................................................... 243

9.1.

Przykład 9a - rozgłaszanie dalagram ów U D P ..........................................................244

9.1.1.

Plik ex_send_bcast.c......................................................................................................244

9.1.2.

Testowanie przykładu....................................................................................................247

9.2.

Przedmowa

Proponując C zytelnikow i kolejną na naszym rynku książkę o m ikrokontrolerach,

pow inienem na w stępie udzielić odpow iedzi na dw a istotne pytania. O czym je s t ta

książka? Do kogo je s t skierow ana?

Na pierw sze pytanie najkrócej m ógłbym odpow iedzieć, że książka traktuje o im ple­

m entow aniu protokołów i tw orzeniu aplikacji sieciow ych na m ikrokontrolery, które

są w yposażone w interfejs E thernet. W ydajność obliczeniow a m ikrokontrolerów sta­

le rośnie (przy zachow aniu poboru m ocy w granicach rozsądnych dla lego rodzaju

układów ). U m ożliw ia to zaim plem entow anie stosu protokołów sieciow ych TCP/IP,

dotychczas dostępnego tylko na dużych m aszynach i kom puterach osobistych.

M oim zdaniem spow oduje to rew olucję zastosow ań m ikrokontrolerów , podobną

do tej, jak ą spow odow ało kilkadziesiąt lat tem u łączenie kom puterów osobistych

w sieci lokalne (ang. local area netw orks) i intersieci (ang. internets). U rządzenia

sterow ane m ikrokontroleram i m ogą stać się częs'cią Internetu, co stw arza zupełnie

now e m ożliw ości.

Specyfika urządzeń sterow anych m ikrokontroleram i polega m iędzy innym i na ko­

nieczności reagow ania na w iele zdarzeń zew nętrznych i sterow ania w ielom a p e­

ryferiam i. C zasy reakcji pow inny być na tyle krótkie, aby spraw iać w rażenie, że

w szystko dzieje się niejako rów nolegle. Stosow ane są tu dw a podejścia:

-

cala aplikacja napisana jest w postaci jed n eg o program u, m ającego dostęp do

całości zasobów sprzętow ych, bezpośrednio obsługującego układy peryferyjne

i w ykorzystującego intensyw nie system przerw ań

-

działaniem m ikrokontrolera steruje system operacyjny, ukryw ający obsługę

sprzętu i przerw ań w sterow nikach urządzeń, a aplikacja jest podzielona na za­

dania, procesy lub w ątki w ykonyw ane w spółbieżnie pod kontrolą tego system u

operacyjnego.

Przykład 9b - odbieranie datagram ów U D P

9.2.1.

9.2.2.

................................................. 247

Plik ex_recv_bcast.c...................................................................................................... 248

Testowanie przykładu....................................................................................................249

10. Serwis W W W ...........................................................................................................251

łO .I. K om unikacja m iędzy klientem a serw erem W W W .................................................252

10.1.1. URI.................................................................................................................................. 252

10.1.2. H TTP...............................................................................................................................253

10.1.3. HTML.............................................................................................................................. 256

10.2. Przykład 10 - prosty serw is W W W .............................................................................259

10.2.1. Pliki httpjm rser.h i http_jmrser.c................................................................................ 259

10.2.2. Pliki http_server.h, littp.lt i http_applicatian.h........................................................... 265

10.2.3. Plik http_server.c - obsługa H TTP.............................................................................. 266

10.2.4. Plik lutp_server.c - obsługa połączenia TCP.............................................................. 271

10.2.5. Plik littp_(ipplication.c.................................................................................................. 273

10.2.6. Plik stm32_logo.h........................................................................................................... 277

10.2.7. Plik exjittpd.c.................................................................................................................278

10.2.8. Testowanie przykładu.............................................................................................

278

Dodatek. Narzędzia G NU............................................................................................. 281

Literatura......................................................................................................................... 286

W niniejszej książce prezentuję pierw sze podejście, które sprzyja zm niejszaniu

rozm iaru pam ięci zajm ow anej przez aplikację, co byw a nadal istotne w system ach

w budow anych.

K siążka ta m a w założeniu być podręcznikiem i przew odnikiem . C hcąc zrealizow ać

zasadę, że najlepiej uczyć się na przykładach, stanąłem przed koniecznością w ybo­

ru platform y sprzętow ej i środow iska program istycznego. Prezentow ane w książ­

ce zagadnienia ilustruję przykładam i napisanym i na m ikrokontroler STM 32F107

z rdzeniem A R M C ortex-M 3 firm y ST M icroeleclronics. Do ich przetestow ania uży­

łem zestaw u Z L29A R M z m odułem ethernetow ym ZL3E T H oraz w yśw ietlaczem

ciekłokrystalicznym W G 12864A . Przykłady napisane są w języ k u C, w którym

obecnie najczęściej program uje się m ikrokontrolery. K om pilow ałem je za pom ocą

G C C w w ersji 4.4.3, z w ykorzystaniem G N U B inutils w wersji 2.20.1 i N ew iib

w w ersji 1.18. U żyłem w nich publicznie dostępnej im plem entacji stosu T C P/IP

- biblioteki lw IP w w ersji 1.3.2. S korzystałem też z bibliotek dostarczanych przez

S T M icroeleclronics: C M SIS (C ortex M icrocontroller Softw are Interface Standard)

w w ersji 1.30, ST M 32F10x Standard P eripherals Library w wersji 3.3.0 i ST M 32

E TH F irm w are Library w w ersji 1.1.0.

8

Przedmowa

Św iadom ie zrezygnow ałem z pisania przykładów w języku C++, który zyskuje ostat­

nio coraz w iększą popularność w s'wiecie m ikrokontrolerów . C ++ ujaw nia sw oje za­

lety przy dużych program ach, zw łaszcza gdy intensyw nie korzysta się ze standardo­

wej biblioteki w zorców STL (ang. Standard Template Library). Nie m a co ukrywać,

że C ++ je st bardzo trudnym językiem . C hcę, aby książka była w pełni dostępna dla

C zytelnika nieznającego C++. U żyw ając pełnej siły wyrazu C++, ryzykow ałbym nie­

zrozum ienie przykładów, a nie ma tu m iejsca na szczegółow e objaśnianie zaaw anso­

w anych konstrukcji tego języka. N atom iast pisanie przykładów w jakiejś' okrojonej

w ersji C ++ byłoby tylko niepotrzebnym dodaw aniem lukru obiektow ości. C zytelnik

znający C ++ bez problem u przełoży na ten języ k przykłady napisane w C.

Przykłady starałem się pisać w sposób ogólny, aby m ogły być łatw o przeniesione

na inne m ikrokontrolery. Jedynym rzeczyw iście specyficznym i m ocno zależnym

od sprzętu fragm entem kodu jest sterow nik (ang. driver) pośredniczący m iędzy bi­

blioteką lw IP a m ikrokontrolerem . Szczegółow o w yjaśniam , ja k napisać taki ste­

row nik i ja k dopasow ać bibliotekę lw iP do architektury konkretnego m ikrokontro­

lera. Pozostała część prezentow anego przeze m nie oprogram ow ania w cale lub tylko

w bardzo niew ielkim stopniu zależy od architektury sprzętu i daje się łatw o zaadap­

tow ać na dow olny m ikrokontroler.

Postaram się teraz odpow iedzieć na drugie z postaw ionych na początku pytań.

K siążka przeznaczona jest dla osób, które ju ż m ają jak ieś dośw iadczenie w pro­

gram ow aniu m ikrokontrolerów. Zakładam , że C zytelnik um ie program ow ać w C.

C hcącym poszerzyć sw oją w iedzę o tym języ k u polecam klasyczną książkę Język

A N SI C, napisaną przez je g o tw órców , K ernighana i R itchiego [2J. N ie je st potrzebna

znajom ość A sem blera ARM . O czekuję co najm niej podstaw ow ej w iedzy z zakresu

elektroniki, tak aby na podstaw ie opisów i schem atów zam ieszczonych w książce

oraz danych katalogow ych um ieć sam odzielnie zm ontow ać układ prototypow y lub

w ykonać niezbędne połączenia w jak im ś zestaw ie uruchom ieniow ym , których wiele

jest dostępnych na rynku. Nie oczekuję natom iast żadnej w iedzy o sieciach kom pu­

terow ych czy protokołach sieciow ych - staram się w yjaśniać w szystko od podstaw.

Z akładam też, że C zytelnik m a w ystarczające obycie inform atyczne, aby sam odziel­

nie zainstalow ać środow isko program istyczne (edytor, kom pilator itd.) i zapoznać

się ze szczegółam i je g o obsługi. M am nadzieję, że książka będzie ciekaw ą lekturą

zarów no dla profesjonalisty, zaw odow o projektującego układy z m ikrokontroleram i,

ja k i hobbysty zajm ującego się tym tylko dla w łasnej satysfakcji. M oże też zaintere­

sow ać osoby, które nigdy dotąd nie program ow ały m ikrokontrolerów , a chciałyby się

dow iedzieć, ja k im plem entuje się protokoły sieciow e na taki komputer.

W ydaje mi się, że dodatkow ym atutem książki jest zaprezentow anie Czytelnikow i

przedstaw iciela now oczesnej rodziny m ikrokontrolerów STM 32. Jest to niew ątpli­

wie rodzina układów, które m ają szansę odnieść rynkow y sukces w najbliższej przy­

szłości. W ybrany do napisania przykładów m ikrokontroler STM 32F107 należy do

linii zorientow anej na kom unikację (ang. connectivity line). O prócz zw ykle spotyka­

nych w m ikrokontrolerach interfejsów I2C, SPI i US ART, w yposażony jest w CAN,

Ethernet, I2S i U SB. Interfejs Ethernet może pracow ać z przepływ nością 10 M b/s

lub 100 M b/s w trybie dw ukierunkow ym naprzem iennym (ang. half-duplex) lub

dw ukierunkow ym jednoczesnym (ang. full-duplex). Interfejs USB m oże pracow ać

Przedmowa

9

z przepływ nością 12 M b/s (ang. fu ll speed) jako urządzenie (ang. device) oraz z prze­

pływ nością 1,5 M b/s (ang. low speed) lub 12 M b/s jako host. Ponadto STM 32F107

zaw iera dość typow e układy licznikow e oraz przetworniki analogow o-cyfrowe i cy­

frowo-analogowe. Skonstruow any jest w oparciu o 32-bitowy rdzeń ARM Cortex-M 3, który można taktować m aksym alnie z częstotliw ością 72 M Hz. Rdzeń ten za­

projektow ano specjalnie do sterow ania system am i głęboko w budowanym i (ang. de­

eply em bedded). O feruje rozbudow any system przerwań z krótkim i przewidywalnym

czasem rozpoczęcia obsługi oraz typow e dla tego segm entu układów tryby oszczędza­

nia energii. Rdzeń obsługuje tylko zestaw instrukcji Thum b-2, rozszerzający zestaw

instrukcji T hum b o kodach 16-bitowych o instrukcje o kodach 32-bitowych. Thum b-2

je st reklam ow any jak o osiągający w ydajność tylko nieznacznie mniejszą od zestawu

instrukcji A RM o kodach 32-bitow ych przy zm niejszeniu o około 25% zapotrzebo­

w ania na pam ięć program u, co je st porów nyw alne z gęstością kodu osiąganą przy

zastosow aniu okrojonego zestawu instrukcji Thum b, który jednak cechuje się istotnie

m niejszą w ydajnością od pełnego zestawu instrukcji ARM .

U kład książki jest następujący. R ozdział 1 pełni funkcję rozbudow anego wstępu.

Poruszam w nim zagadnienia niezw iązane bezpośrednio z tytułem książki, ale po­

trzebne w dalszej jej części. O pisuję obsługę w ejść i w yjść ogólnego przeznaczenia

(ang. general purpose input-output) na przykładzie diod św iecących i w yśw ietla­

cza ciekłokrystalicznego. W yjaśniam strukturę archiw um z przykładam i i param etry

kom pilacji. Omawiam, też organizację pam ięci program u oraz działanie procedury

startow ej (ang. startup code) i skryptu konsolidatora (ang. linker script). Rozdział

2 zaczynam od przedstaw ienia m odelu w arstw ow ego intersieci. N astępnie opisuję

technologię Ethernet, ale skupiam się tylko na jej w ariantach i trybach pracy ob­

sługiw anych przez m ikrokontroler. Przedstaw iam budow ę ramki i rodzaje adresów

ethernetow ych. N astępnie w yjaśniam , ja k ram ki podstaw ow ego protokołu intersie­

ci, czyli IP (ang. Internet Protocol), są przesyłane w ram kach Ethernet. O pisują też

działanie A R P (ang. A ddress Resolution Protocol), czyli protokołu tłum aczącego ad­

resy IP na adresy ethernelow e. Rozdział ten kończę przykładem prostego m onitora

sieci. W rozdziałach 3 i 4 om aw iam bibliotekę lw iP im plem entującą stos protokołów

TCP/IP. W rozdziale 3 zajm uję się w spółpracą tej biblioteki ze sprzętem - pokazuję

trzy w ersje sterow nika Ethernetu. Poszczególne sterow niki różnią się trybem pracy

D M A (ang. D irect M em ory A ccess) oraz sposobem obsługi buforów odbiorczych

i nadaw czych. Pokazuję w ersję z kopiow aniem zaw artości buforów i bez kopiow a­

nia ich zaw artości (ang. zero copy). N a końcu tego rozdziału przedstaw iam nieco

inform acji o protokołach IC M P (ang. Internet C ontrol M essage Protocol) i DHCP

(ang. D ynam ie H ost Configuration Protocol). W rozdziale 4 zajm uję się interfejsem

program istycznym API (ang. application program m ing interface) m iędzy bibliote­

ką lw iP a aplikacją. O pisuję podstaw ow y interfejs udostępniany przez tę bibliotekę,

czyli interfejs surow y (ang. raw). Pokazuję, jak w ykorzystać ten interfejs do tw orze­

nia aplikacji w m odelu klient-serw er. W rozdziale tym przedstaw iam też niezbędne

inform acje o protokołach T C P (ang. Transmission Control Protocol) i U DP (ang.

U ser D atagram Protocol). Rozdział 4 jest jedynym w książce niezakończonym

żadnym przykładem , gdyż w łaściw ie kolejne rozdziały do końca książki zaw ierają

przykłady korzystające z w iadom ości przedstaw ionych w tym rozdziale. W rozdziale

5 opisuję dw a przykłady serw erów TCP, czyli podstaw ow ego strum ieniow ego pro-

10

Przedmowa

tokołu w arstwy transportow ej intersieci. W drugim z tych serw erów urucham iam

układ nadzorcy (ang. w atchdog) w celu zopobieżenia trw ałem u zaw ieszeniu się

program u. W rozdziale 6 om aw iam dw a przykłady klientów TCP. K orzystają one

z w budow anego w m ikrokontroler zegara czasu rzeczyw istego RTC (ang. R eal Time

C lock), w celu urucham iania się w zadanych odstępach czasu. Ponadto korzystają leż

z trybu czuw ania (ang. standby), aby zm niejszyć pobór prądu zasilania m iędzy ko­

lejnymi uruchom ieniam i. D rugi z klientów dodatkow o używ a rejestrów zapasow ych

(ang. backup registers) m ikrokontrolera STM 32F107, aby m iędzy kolejnym i urucho­

m ieniam i przechow ać w nich dane aplikacji. W rozdziale 7 zam ieszczani przykład

prostego serw era UDP, czyli podstaw ow ego pakietow ego protokołu w arstw y trans­

portow ej intersieci. S erw er ten pozw ala zdalnie sterow ać portam i w ejścia-w yjścia

m ikrokontrolera. W rozdziale 8 opisuję przykład klientów dw óch protokołów bazu­

jących na UDP, a m ianow icie DNS (ang. D om ain N am e System ) i S N T P (ang. Sim ple

N etw ork Time Protocol). S N T P służy do synchronizacji czasu w sieci i um ożliw ia

zsynchronizow anie zegara czasu rzeczyw istego m ikrokontrolera z jak im ś dostępnym

w Internecie atom ow ym w zorcem czasu. W rozdziale 9 zajm uję się rozgłaszaniem

(ang. broadcast) w UDP. W rozdziale 10 pokazuję, ja k skom unikow ać się z m ikro­

kontrolerem za pom ocą przeglądarki internetow ej i opisuję im plem entację prostego

serw isu W W W (ang. World Wide Web). Listę książek i dokum entów , z którym i w ar­

to się zapoznać, zam ieszczam w spisie literatury. W dodatku opisuję narzędzia G NU ,

których użyłem do skom pilow ania przykładów.

D uża część książki, począw szy od rozdziału 4, zaw iera szczegółow e opisy, jak

im plem entuje się w łasne protokoły i tw orzy aplikacje korzystające bezpośrednio

z protokołów transportow ych T C P i UDP. W szystkie przykłady używ ają interfejsu

surow ego, który pozw ala na lepszą integrację aplikacji ze stosem TCP/IP. Interfejs

surow y jest preferow any w sy stem ach w budow anych, gdyż ma m ale w ym agania

pam ięciow e i nie potrzebuje dużej m ocy obliczeniow ej - nie m a w ątków ani p ro ­

cesów , nie trzeba zm ieniać kontekstu. P rzykładow e program y są sterow ane zdarze­

niami (ang. event based) za pom ocą funkcji zw rotnych (ang. callback functions).

Ź ródłem zdarzeń są przerw ania. Przykłady konstruuję przyrostow o - kolejne korzy­

stają z m odułów zaprogram ow anych na potrzeby poprzednich przykładów .

W szystkie pliki źródłow e przykładów , łącznie ze źródłam i biblioteki lw IP oraz

źródłam i specyficznych dla m ikrokontrolerów S T M 32 bibliotek dostarczanych

przez ST M icroelectronics, dostępne są w postaci skom presow anego archiw um , k tó ­

re m ożna ściągnąć ze strony W ydaw nictw a BTC http://w w w .btc.pl lub strony d o m o ­

wej A utora h ttp://w w w .m iinuw .edu.pl/~ nw rpe/book.

C hcę w yraźnie zaznaczyć, że książka nie je st instrukcją obsługi narzędzi progra­

m istycznych ani nie stanow i w yczerpującej dokum entacji sprzętu użytego do prze­

testow ania zam ieszczonych przykładów . C zytelnik z łatw ością znajdzie potrzebną

dokum entację na stronach internetow ych odpow iednich producentów .

Staram się prom ow ać polską term inologię. D la w ygody C zytelnika, zw ykle zm u­

szonego korzystać z dokum entacji w języku angielskim , przy pierw szym , a czasem

i przy kolejnym , użyciu term inu, który nie je s t pow szechnie znany, um ieszczam

w naw iasach je g o angielski odpow iednik.

M arcin P eczarski, W arszaw a 2011

Podstawy

12

I. Podstawy

W tym rozdziale poruszam zagadnienia niezw iązane bezpośrednio z tytułem książki.

Z apoznanie się z w iększością tego m ateriału uw ażam jed n ak za potrzebne do zro ­

zum ienia przykładów zam ieszczonych w następnych rozdziałacłi. Ponadto niektóre

z tych zagadnień nie są, m oim zdaniem , dostatecznie obszernie opisane w literatu­

rze pośw ięconej m ikrokontrolerom , a w ydają mi się w ażne i ciekaw e. Staram się

tu przedstaw ić tylko niezbędne podstaw y, ujęte w takiej kolejności, aby C zytelnik

m ógł ja k najszybciej zacząć urucham iać program y. C zytelnik czujący, że przedsta­

w ione w tym rozdziale tem aty są m u dobrze znane, m oże go szybko przekartkow ać

lub przejść od razu do następnego rozdziału, czyli do zasadniczej części książki.

1.1.

Mikrokontroler STM32F107

W szystkie prezentow ane w lej książce przykłady napisałem w języ k u C na m ikro­

kontroler ST M 32F107, który w yposażony jest w 32-bitow y rdzeń A RM C ortexM 3. Ponadto m ikrokontroler ten m a w iele układów peryferyjnych, m.in. interfejs

E thernet, który um ożliw ia podłączenie go do sieci lokalnej, a za je j pośrednictw em

do Internetu. U ktad S T M 32F107 je s t dostępny w kilku w ersjach różniących się

w ielkościam i pam ięci i liczbą w yprow adzeń. Z estaw iono je w tabeli 1.1. S krót KiB

oznacza niedaw no w prow adzoną do inform atyki now ą jed n o stk ę rozm iaru pam ięci

- kibibajt (kilobinarybajt), czyli d okładnie 1024 bajty, w odróżnieniu od kilobajta

(skrót kB), który form alnie pow inien m ieć 1000 bajtów. O bsługa E thernetu i stosu

T C P /IP je st bardzo „pam ięciożerna” , m im o to w szystkie zam ieszczone w tej książ­

ce przykłady m ożna uruchom ić na najskrom niejszym m odelu.

W tabeli 1.2 przestaw iono podstaw ow e typy C obsługiw ane sprzętow o przez rdzeń

C ortex-M 3. W celu w ykonania operacji arytm etycznych na innych typach, w szcze­

gólności na 64-bitow ym typie całkow itym ł o n g l o n g i typach zm iennoprzecinko­

w ych, w yw oływ ane są funkcje biblioteczne. D latego ze w zględów w ydajnościo-

Tab. 1.1. Dostępne wersje mikrokontrolera STM32F107

Model

Flash

SRAM

STM 32F107R B

12 8 KiB

48 KiB

LQFP64

STM 32F107R C

25 6 KiB

64 KiB

LQFP64

STM 32F107VB

128 KiB

4 8 KiB

LQFP100 lub LFBGA100

STM 32F107VC

2 5 6 KiB

64 KiB

LQFP100 lub LFBGA100

a tires, void*, char* itd.

R ozm iar

8 bitów

16 bitów

32 bity

32 bity

32 bity

13

w ych, jeśli jest to m ożliw e, należy unikać stosow ania typu long long, a przede

w szystkim typów zm iennoprzecinkow ych f l o a t , d o u b le i long double.

W m ikrokontrolerach STM 32 rdzeń C ortex-M 3 je st skonfigurow any na stale w try­

bie cienkokońców kow ym (ang. little-enclian). Z atem zm ienna w ielobajtow a prze­

chow yw ana jest w pam ięci od najm niej do najbardziej znaczącego bajtu. Ilustruje

to poniższy fragm ent program u w języku C.

union {

unsigned short s;

unsigned char c [2);

} a;

a.s = 0xla2b;

if (a.c[0) == Qx2b 66 a.cli] == Qxla)

/* Jestem cienkokońcówkowy (ang. little-endian). */

else if (a.cfO] == Gxla 66 a.c[l] == 0x2b)

/* Jestem grubokońcówkowy (ang. big-endian). */

C ortex-M 3 m a typow y dla architektury A RM zestaw rejestrów:

-

RO do R12 - rejestry ogólnego przeznaczenia (ang. general purpose registers),

SP (R13) - w skaźnik stosu (ang. stack pointer),

LR (R 14)- adresu pow rotu (ang. link register),

PC (R15) - licznik program u (ang. program counter),

PSR - rejestr znaczników (ang. program status register),

PRIMASK, FAULTMAyJK, BASEPRI - rejestry m askujące przerw ania (ang. exception

m ask registers) - w dokum entacji przerw ania nazyw ane są w yjątkam i,

-

CONTROL - rejestr sterujący trybam i pracy rdzenia.

O bszerniejszy opis architektury m ikrokontrolera STM 32F107 znajduje się w kolej­

nych rozdziałach, gdzie będzie potrzebny w prezentow anych przykładach. Czytelnik

zainteresow any szczegółam i m oże też zaw sze sięgnąć do dokum entacji dostępnej

w Internecie. O gólny przegląd architektury i param etry elektryczne zam ieszczone

są w [9]. N iezbędne dla program istów inform acje o rdzeniu m ożna znaleźć w |7],

a w szystkie układy peryferyjne są opisane szczegółow o w [8].

Obudowa

Tab. 1.2. Podstawowe typy języka C i ich rozmiary w architekturze Cortex-M3

Typ

char

signed char

unsigned char

short

unsigned short

int

unsigned

long

unsigned long

1.2. Struktura przykładów

Struktura przykładów

Integralną częścią książki są teksty źródłow e przykładów . Skom presow ane archi­

w um zaw ierające aktualną ich w ersję m ożna ściągnąć ze strony W ydaw nictw a

B TC http://w w w .btc.pl lub ze strony dom ow ej A utora htip://www.minutw.echt.

p t/~m a rpe/book. Spora część tekstów źródłow ych m a charakter dość standardo­

wy, bardzo techniczny i ich dokładne poznanie je st zbędne do zrozum ienia dzia­

łania program u. Ponadto przeglądanie długich w ydruków program ów byw a nu­

żące. N atom iast przestudiow anie całości teksów źródłow ych staje się oczyw iście

konieczne, gdy chcem y je zm odyfikow ać. D latego w książce zam ieszczam tylko

kluczow e fragm enty tekstów źródłow ych, a chcących poznać całość odsyłam do

archiw um w w ersji elektronicznej. A rchiw um to zaw iera strukturę katalogów po­

k azaną na rysunku 1.1. Ż eby zachow ać przejrzystość, niektóre podkatalogi - nie­

istotne z punktu w idzenia zrozum ienia treści książki - na tym rysunku pom inięto.

Ścieżki w tym archiw um podaję w konw encji uniksow ej z ukośnikiem w praw ą

14

■exam ples -

stronę. Jeśli nazw a ścieżki rozpoczyna się od kropki, to je s t to ścieżka w zględem

katalogu, w którym rozpakow ano archiw um z przykładam i. Jestem przekonany, że

taka konw encja pozw oli C zytelnikow i łatw o odnajdow ać p otrzebne katalogi i pliki

w system ie, którego używ a.

K atalog ./exam ples zaw iera teksty źródłow e w szystkich przykładów opisanych

w tej książce. Podkatalog ./exam ples/src zaw iera pliki z im plem entacją. P odkatalog

./exam ples/include zaw iera pliki nagłów kow e. Jego podkatalogi butterfly, p ro to ty­

p e, z,l29ann+z.l3eth zaw ierają pliki nagłów kow e definiujące k onfigurację sprzętu.

P odkatalog ./exam ples/scripts zaw iera skrypty konsolidatora (ang. lin ker scripts).

W nazw ach plików stosuję następ u jącą konw encję. Pliki, których nazw a zaczyna

się od przedrostka board, zaw ierają tekst źródłow y zależny od użytego zestaw u

uruchom ieniow ego, czyli od schem atu elektrycznego k onstruow anego urządzenia.

Pliki, których nazw a zaczyna się od przedrostka util, zaw ierają funkcje użyteczne

w w ielu przykładach i niezależne od schem atu elektrycznego, ale być m oże nadal

zależne od architektury m ikrokontrolera. N azw y głów nych plików poszczeg ó l­

nych przykładów , zaw ierających funkcję m ain, zaczynają się od przedrostka ex.

P ozostałe pliki nie zależą w cale lub zależą w niew ielkim stopniu od arch itek tu ­

ry m ikrokontrolera, a tym bardziej nie zależą od schem atu elektrycznego. N azw a

pliku, który im plem entuje protokół sieciow y, zaw iera skrót nazw y tego protokołu

(np. tcp, udp, snip, http) o raz pełn io n ą w tym protokole funkcję (np. client, se­

rver). Poszczególne pliki źródłow e, um ieszczone w katalogu ./exam ples, opisuję

sukcesyw nie w rozdziałach dotyczący ch odpow iednich przykładów , w których są

w ykorzystyw ane.

i

W katalogu ./lw ip-1.3.2 znajdują się źródła biblioteki iw IP im plem entującej stos

protokołów TCP/IP. Do napisania przykładów prezentow anych w tej książce w yko­

rzystałem jej w ersję 1.3.2. K atalog ./excim ples/include/arcli zaw iera pliki nagłów ­

kow e specyficzne dla architektury C ortex-M 3 i potrzebne do skom pilow ania tej

biblioteki. Ponadto w katalogu ./exam ples/include znajduje się plik nagłów kow y

lw ipopts.li, za pom ocą którego konfiguruje się opcje stosu TCP/IP. B ibliotekę IwIP

i w szystkie te pliki nagłów kow e opisuję szczegółow o w rozdziale 3.

W katalogu Jst/L ibraries um ieszczone są źródła bibliotek dostarczanych przez

ST M icroelectronics. Są to C M SIS (C ortex M icrocontroller Softw are Interface

Standard) w wersji 1.30, S T M 32FIO x Standard P eripherals L ibrary w wersji 3.3.0

[6] i ST M 32 ETH F irm w are L ibrary, przez producenta określana też ja k o STM 32

ETH Driver, w wersji 1.1.0 patrz rów nież [3], W szystkie razem nazyw am dalej

skrótow o biblioteką STM 32. Sposób skom pilow ania biblioteki STM 32 opisuję

w rozdziale 1.4. U dostępniane przez nią struktury i funkcje, które w ykorzystuję,

om aw iam przy odpow iednich przykładach. W katalogu ,/st znajdują się też dw a pli­

ki w form acie chm. Jeden zaw iera d o kum entację S T M 32F10x Standard P eripherals

Library, a drugi - opis S T M 32F 107 L w lP D em onstration Package w raz z doku­

m entacją ETH Firm w are Library. W katalogu ./st/L ibraries/C M SIS/D ocum entation

znajduje się dokum entacja C M SIS w form acie htm l.

K atalog ./m ake zaw iera skrypty dla program u m ake. O pisuję je w dodatku. K atalog

ten zaw iera rów nież program y pom ocne przy urucham ianiu niektórych przykładów.

Przedstaw iam je w odpow iednich m iejscach, gdzie są w ykorzystyw ane.

15

1.3. Przykład la - miganie diodami świecącym i

I. Podstawy

-s rc

- Include

- arch

- butterfly

- prototype

- zl29arm +zl3eth

— scripts

-s rc —

- lw lp -1 .3 .2 -

-Ip v4

- n etif

- include

I

- s t — L ib ra rie s-

ipv4

-S T M 3 2 F 1 O x_S tdP eriph_D river-S T M 3 2 ETH D riv e r --------------- CM SIS -

■make

n

src

inc

- C M 3 —i— C oreSupport

'— D evice S u pp o rt-

-S T -

-STM 32F10X

Rys. 1.1. Struktura katalogów archiwum z przyktadami

1.3.

Przykład 1a - miganie diodami świecącymi

W w ielu książkach uczących program ow ania pierw szym prezentow anym przykła­

dem je s t zw ykle program typu W itaj Św iecie. W św iecie m ikrokontrolerów oznacza

to zam iganie diodą św iecącą. N ie je ste m oryginalny i leż w pierw szym przykła­

dzie m igam diodam i. Posłuży mi to jed n ak do czegoś w ięcej, do opisania kolejnych

składników architektury m ikrokontrolera, zależności m iędzy plikam i nagłów kow y­

mi, sposobu konfigurow ania zestaw u uruchom ieniow ego oraz kom pilow ania cało­

ści. Przykłady, które prezentuję w kolejnych rozdziałach, są coraz bardziej skom ­

plikow ane, składają się czasem naw et z kilkudziesięciu plików źródłow ych, ale ich

struktura je s t analogiczna do struktury pierw szego przykładu. Poznanie tej struktury

na prostym przykładzie um ożliw i później skupienie się na m erytorycznej zaw ar­

tości przykładów , bez potrzeby opisyw ania za każdym razem , gdzie w archiw um

znajdują się potrzebne pliki, ja k dopasow ać przykład do innego schem atu elektrycz­

nego, ja k go skom pilow ać itd.

W zestaw ie Z L29A R M do m ikrokontrolera podłączone są dw ie diody św iecące.

Załóżm y, że je d n a je s t czerw ona, a druga zielona. W pierw szym przykładzie m iga­

ją one w nieskończonej sekw encji: św ieci czerw ona, św iecą obie, św ieci zielona,

obie nie św iecą. W ta b e li 1.3 zestaw iono nazw y plików źródłow ych i bibliotecz­

nych, które trzeba w yspecyfikow ać kom pilatorow i, aby skom pilow ać ten przykład.

Tab. 1.3. Pliki przykładu 1a

Źródłowe I biblioteczne

e x je d .c

startup _stm 32_cld. c

boardJ e d .c

util_delay.c

Iibstm 32/10x.a

Nagłówkowe

board_def.h

board_defs.li

board led.h

utH_delay.h

Stm32t10x_conf,h

16

17

1.3. Przykład la - miganie diodami świecącymi

1. Podstawy

1.3.2.

Pliki util_delay.h i util_delay.c

Plik util_delay.h znajduje się w katalogu ./exam ples/include, a plik util_delay.c w ka­

talogu ./exam ples/src. Pierw szy z tych plików deklaruje sygnaturę funkcji opóźnia­

jącej, a drugi zaw iera jej im plem entację. F unkcja ta je st bardzo prosta:

void Delay(volatile unsigned count) (

while(count— );

I

U zyskanie w ym aganego opóźnienia w ym aga eksperym entalnego skalibrow ania

w artości argum entu, gdyż czas opóźnienia zależy od częstotliw ości taktow ania

i ustaw ienia opcji kom pilatora. Ponadto w szelkie przerw ania obsługiw ane w trak­

cie w ykonyw ania tej funkcji w ydłużają opóźnienie. Precyzyjne odm ierzanie cza­

su m ożna uzyskać, w ykorzystując układy licznikow e, co jednak w ym aga znacznie

w ięcej pracy program istycznej. Jednak w wielu zastosow aniach taka prosta funkcja

jest w ystarczająca i będziem y z niej korzystać w kolejnych przykładach.

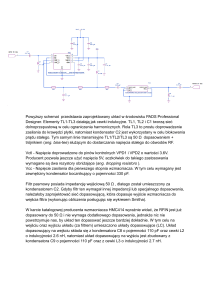

Rys. 1.2. Pliki nagłówkowe przykładu 1a

Ponadto zaw iera ona nazw y plików nagłów kow ych w ykorzystyw anych w tym

przykładzie i znajdujących się w podkatalogu ./exam ples/include. Pliki nagłów ­

kow e bibliotek nie są w ym ienione. N a rysunku 1.2 zobrazow ano g raf zależności

w łączania plików nagłów kow ych z uw zględnieniem plików nagłów kow ych biblio­

tek. W kolejnych podrozdziałach opisuję szczegółow o zaw artość poszczególnych

plików. O opcjach kom pilacji piszę w rozdziale 1.4. U staw ienia zw orek zestaw u

Z L29A R M w tym przykładzie nie m ają istotnego znaczenia. N ależy tylko w ybrać

sposób zasilania płytki zw orką PW R SE T (U SB lub E X T - zew nętrzny zasilacz)

i zw orkam i BOOTO i BOOT1 m iejsce, skąd startuje program . Ja ustaw iam BOOTO

w pozycji 0, aby program startow ał z pam ięci Flash. W tym przypadku ustaw ienie

BOOT1 nie m a znaczenia.

1.3.1.

1.3.3.

Pliki boardJ e d .h i boardJ e d .c

P lik boardJ e d .li znajduje się w katalogu ./exam ples/include, a plik b o a r d je d .c

w katalogu ./exam ples/src. W pierw szym z tych plików deklarujem y sygnatury funk­

cji obsługujących diody św iecące, a w drugim um ieszczam y ich im plem entacje.

N ajpierw uzależniam y tekst źródłow y program u od połączeń w zestaw ie urucho­

m ieniow ym . D eklarujem y, że diody św iecące podłączone są do portu E (G PIO E,

ang. g eneral purposeńnput-output E), czerw ona dioda do w yprow adzenia 15, a zie­

lona - do w yprow adzenia 14. D o w yprow adzeń podłączone są katody diod, zatem

następnie definiujem y, że dioda św ieci, gdy na w yprow adzeniu je st stan niski (stała

Bit_RESET), a nie św ieci w stanie w ysokim (stała Bit_SET). O dpow iedni fragment

program u w ygląda następująco:

Plik e x je d .c

((include <board_def,h>

Plik e x j e d .c znajduje się w katalogu ./exam ples/src i zaw iera funkcję main przy­

kładu. W funkcji main najpierw w yw ołujem y funkcję LED configure konfigurującą

w yprow adzenia, do których podłączone są diody św iecące, a następnie w nieskoń­

czonej pętli w yw ołujem y funkcje w łączające lub w yłączające odpow iednią diodę

św iecącą, poprzedzielane w yw ołaniem funkcji opóźniającej D elay. Funkcje te o p i­

suję w następnych podrozdziałach.

lifndef BOARD_TYPE

lerror BOARD_TYPE undefined

(fendif

int main(void) |

static const unsigned delay_time = 2000000;

LEDconfigure();

for (;;) {

RedLEDonO;

Delay(deiay_time);

GreenLEDonO ;

Delay (delay_tiine);

RedLEDoff();

Delay(delay_time);

GreenLEDoff();

Delay(delay_time);

)

)

łif BOARD_TYPE ==* PROTOTYPE i | \

BOARD_TYPE == BUTTERFLY !! \

BOARD_TYPE == ZL29ARM

(¡define GPIO_LED

(¡define REDDLED

fdefine GREEN_LED

idefine RCC_APB2Periph_GPIO_LED

¡(define LED_ON

Idefine LED_OFF

(¡else

terror Undefined BOARD_TYPE

fendif

GPIOE

GPIO_Pin_15

GPIO_Pin_14

RCC_APB2Periph_GPIOE

BitJtESET

Bit SET

W t-U .J .

S tała BOARD_TYPE musi być zdefiniow ana w pliku board_def.li. W artości, do których

porów nyw ana je st ta stała, zdefiniow ane są w pliku board_defs.Ii. Pliki board_def.lt

i board_defs.h opisuję w jednym z następnych podrozdziałów .

W m ikrokontrolerach ST M 32 przed użyciem jakiegokolw iek układu peryferyjne­

go m usim y w łączyć taktow anie tego układu. D om yślnie, po w yzerow aniu m ikro­

kontrolera, w szystkie sygnały taktujące peryferie są w yłączone. Jest to rozsądne,

18

I. Podstawy

gdyż oszczędza energię - nieużyw ane układy nie pobierają niepotrzebnie prądu.

Z atem w funkcji konfigurującej diody św iecące najpierw m usim y uaktyw nić tak­

tow anie portu, do którego są one podłączone. N astępnie, przed w łaściw ym skon­

figurow aniem , ustaw iam y tak port w yjściow y, aby diody były początkow o w yłą­

czone. W yprow adzenia konfigurujem y w trybie w yjściow ym przeciw sobnym (ang.

push-pull output). Poniew aż sterow anie diodam i św iecącym i nie w ym aga strom ych

zboczy sygnału, ustaw iam y najm niejszą (z trzech m ożliw ych: 2 M H z, 10 M H z lub

50 M H z) szybkość zm ian sygnału na tych w yprow adzeniach. C ała funkcja konfigu­

rująca diody św iecące w ygląda tak:

1.3. Przykład la - miganie diodami świecącym i

3.5.

ffdefine __10 volatile

typedef struct f

_ I 0 uint32_t CRŁ;

10 uint32_t CRH;

10 uint32_t IDR;

10 uint32_t ODR;

_ X 0 uint32__t BSRR;

10 uint32_t BRR;

_ I 0 uint32__t LCKR;

) GPIOJTypeDef;

ffdefine PERIPH_BASE

ifdefine APB2PERIPHJ3ASE

ffdefine GPIOE_BASE

ffdefine GPIOE

RCC_APB2PeriphClockCmd(RCC_APB2Periph_GPIO_LED, ENABLE);

GPIOJiriteBit(GPIO_LED, RSD_LED | GREEN_LED, LEDJ3FF);

GPIO~StructInit{&GPIO_InitStruct};

GPIO_InitStruct.GPI0_Pin * GREEN_LED j RED_LED;

GPI(f InitStruct.GPIOJfode = GPIO_Mode_Out_PP;

GPIO_InitSŁruct.GPIO_Speed = GPI0_Speed_2MHz;

GPX0 Init (GPI0_LED, &GPIO_InitStruct:);

}

Dla każdej z diod św iecących definiujem y trzy funkcje: w łączającą, w yłączającą

oraz zw racającą stan diody, czyli 1, gdy dioda św ieci, a 0 w przeciw nym przypad­

ku. Funkcje te obudow ują w yw ołania funkcji z biblioteki ST M 32. D la czerw onej

diody w yglądają one następująco:

j

}

'

“

{(uint32_t) 0x40000000)

(PERIPHJBASE + 0x10000)

(APB2PERIPH_BASE + 0x1800}

((GPIOJTypeDef *) GPIOE_BASE)

Pow yższe definicje spraw iają, że np. do rejestru w yjściow ego ODR (ang. output data

register) portu E m ożem y się odw ołać, pisząc:

GPIOE->ODR

void RedLEDoff (void) {

GPIO WriteBit(GPICJLED, RED_LED, LED OFF) ;

Taki bezpośredni sposób odw oływ ania się do rejestrów w ejścia-w yjścia będziem y

jeszcze w ykorzystyw ać w dalszej części lego rozdziału. Innym przykładem są, zde­

finiow ane w pliku core_cm 3.h, funkcje w łączające i w yłączające przerw ania:

)

int RedLEDstate(void) (

return GPIOJleadOutputDataBit(GPI0_LED, RED_LED) == LED_0M;

1.3.4.

Pliki stm 32f10x.h, system_stm32f10x.h i core_cm3.h

Pliki stm 3 2 fl0 x.h i system _ stm 3 2 fl0 x.h znajdują się w katalogu Jst/L ib ra ries/

C M SIS/C M 3/D eviceSupport/ST /STM 32F ]0x, a plik core_cm 3.h w katalogu J s t/

L ibraries/C M SlS/C M 3/C oreSupport. Są one częścią biblioteki STM 32. W plikach

tych zdefiniow ane są adresy rejestrów w przestrzeni w ejścia-w yjścia, m akra obu­

dow ujące instrukcje A sem blera, num ery przerw ań i przeróżne stale potrzebne, aby

program ow anie było w ygodniejsze. Przykładow o, użyty w yżej port E i rejestry, za

pom ocą których funkcje biblioteczne odw ołują się do niego, są zdefiniow ane na­

stępująco:

void LEDconfigure(void) {

GPICJInitTypeDef GPIO_InitStruct;

void RedLEDon(void) (

GPIOJłriteBit(GPIO_LED, RED_L£D, LED O N ) ;

1

static inline void

static inline void

Funkcje obsługujące zieloną diodę są analogiczne.

Te i inne podobne m akra pojaw ią się w rozdziale 3.

Pliki s tm 32f10xjjp io .h i stm 32f10x_rcc.h

Pliki stm 32fl0x_ g p io .il i stm 3 2 fI0x_rcc.li znajdują się w katalogu J st/L ib ra ries/

STM 32F 10x_StdP eripli_D river/inc. Pliki te są częścią biblioteki ST M 32. W pli­

ku stm 3 2 f¡0x_gpio.lt zdefiniow ane są struktury, stałe i funkcje obsługujące p or­

ty w ejścia-w yjścia, a w pliku stm 3 2 fl0 x _ rc c.h - obsługujące zerow anie układów

m ikrokontrolera i dystrybucję sygnałów zegarow ych do układów peryferyjnych.

Identyfikatory (funkcji, stałych, typów ) zdefiniow ane w pliku stm 3 2 fl 0x_gpio.lt

m ają prefiks G PIO (ang. G eneral P urpose Input-O utput), a te w pliku stm 3 2 fl0 x _

rec.h - prefiks RCC (ang. Reset a n d d o c k Control). W katalogu J st/L ib ra ries/

ST M 32F 10x_StdP eriph_D river/src znajdują się odpow iednie pliki stm 32fW x_gpio.

c i stm32j'10x_rcc.c z im plem entacją. D o każdego układu peryferyjnego m ikrokon­

trolera biblioteka STM 32 dostarcza odpow iednią parę plików, np. dla układów licz­

nikow ych są to pliki stm 3 2 fl0 x _ tim .h i stm 32fJ0x_tim .c.

19

3.6.

enable_irq()

( asm volatile ("cpsie i");)

disable_irq() { asm volatile ("cpsid i");)

Plik Iibstm 32f10x.a

Do każdego przykładu m usim y dołączyć w łaściw e pliki biblioteczne - ten przykład

w ym aga plików stm 3 2 fl0 x_ g p io .c i stm 32fl0x_rcc.c. Z astanaw ianie się, które pliki

są niezbędne w konkretnym program ie i dołączanie do każdego projektu innego

zestaw u plików bibliotecznych je s t czasochłonne i nużące. Lepszym rozw iązaniem

je st skom pilow anie raz w szystkich dostarczonych plików źródłow ych biblioteki

ST M 32 i zebranie ich w jed n y m binarnym pliku bibliotecznym , który potem tyl­

ko konsolidujem y z plikam i przykładu. D odatkow ym zyskiem je s t skrócenie czasu

rekom pilacji, jeśli m odyfikujem y przykład - pliki biblioteczne nie są rekom pilow ane. Plik U bsim 32f]0x.a zaw iera w łaśnie skom pilow aną bibliotekę ST M 32, którą

m ożem y konsolidow ać z plikam i przykładów . Plik U bstm 32fl0x.a m usim y utw o­

rzyć sam i - pow staje on przez skom pilow anie w szystkich plików z rozszerzeniem

c z następujących katalogów :

20

I. Podstawy

-

./'st/U braries/ST M 32F I0x_StdP eriph_D river/src,

-

./st/Libraries/STM 32_ETJ-J_D river/src,

-

Jst/Libraries/C M SlS/C M 3/C oreSupport,

-

Jst/L ibraries/C M SIS/C M 3/D eviceSttpport/ST /ST M 3 2 F 1Ox.

Pliki nagłów kow e biblioteki znajdują się w katalogach:

-

Jst/L ibraries/S I'M 3 2 F JO x_StdPeriph_D river/inc,

-

./.st/Libntries/ST M 32_E T JJ_D river/inc,

-

./.sl/L ibraries/C M SIS/C M 3/C oreSupport,

-

Jst/L ibraries/C M SIS/C M 3/D eviceSupport/SIZ ST M 32F 10x.

Ponadto potrzebny je st jeszcze plik nagłów kow y stm 32flO x_conf.li, który je s t w ka­

talogu ./exam ples/include. Przydatne opcje kom pilatora opisuję szczegółow o w ro z­

dziale 1.4.

1.3.7.

Plik stm32f10_conf.h

Plik stm 3 2 f]0 _ c o iifh zn ajduje się w katalogu ./exam ples/include. W zam yśle

tw órców biblioteki S T M 32 m a on być cen tralnym m iejscem konfigurow ania

opcji projektu. Z aleca się, aby w nim um ieszczać dyrektyw y # in c lu d e w szyst­

kich używ anych plików stm32J'10x_*.h o raz definicje zw iązane z konfiguracją

sprzętu, zestaw u uruchom ieniow ego itp., czyli definicje zależne od schem atu elek ­

trycznego. N iestety takie rozw iązanie się nie spraw dza. Jak w idać na rysunku 1.2,

każdy z plików stm 32flO x_*.h w łącza p lik stm 3 2 fI0 _ co n f.h - pośrednio poprzez

plik stm 32j'I0x.h. Z atem w łączanie plików stm 3 2 fI0 x_ * .h w pliku stm 3 2 fl O_conf.

h pow oduje pow stanie cykli w łączeń plików nagłów kow ych. K om pilator sobie z

nim i radzi. Jednak przy tw orzeniu w iększych projektów , w celu skrócenia cza­

su rekom pilacji, stosujem y zw ykle narzędzia, które w ykryw ają zależności m iędzy

plikam i. D zięki tem u po edycji plików źródłow ych w ykonyw ana je s t rekom pila­

cja przyrostow a - kom pilow ane są ty lk o zm ienione pliki i pliki od nich zależne.

W ystępow anie cyklu w łączeń plików nagłów kow ych je s t błędem , gdyż w prow adza

zbędne zależności m iędzy plikam i i m oże pow odow ać niepotrzebne kom pilow anie

wielu plików. Ponadto zależność plików nagłów kow ych biblioteki S T M 32 od p li­

ku sttn 3 2 fJO_conf.lt spraw ia, że jak ak o lw iek zm iana w nim w ym aga p rzekom pi­

low ania tej biblioteki, co je s t n ieuzasadnione - biblioteka nie pow inna zależeć od

plików nagłów kow ych projektu. B łędem je s t też w łączanie w szędzie w szystkich

m ożliw ych plików nagłów kow ych, g d y ż niepotrzebnie w ydłuża czas kom pilow a­

nia projektu.

Z w yżej om ów ionych pow odów zrezygnow ałem w tej książce z w ykorzystyw ania

pliku stin32fJ0_conf.h. Stosuję tradycyjne podejście i w każdej jed n o stce translacji

(dla języ k a C je st to zw ykle pojedynczy plik źródłow y z rozszerzeniem c) w łączam

tylko te pliki, które są tam niezbędne. N iestety pliku stm 3 2 f 10_conf.lt nie m ożna się

pozbyć całkow icie i trzeba go dostarczyć, gdyż zaw iera definicję m akra a s s e r t _

param, które je st używ ane przez b ibliotekę STM 32. M akro to służy do spraw dzania

popraw ności argum entów w funkcjach bibliotecznych. M oże to być w ykorzystane

na etapie urucham iania program u, ale w wersji ostatecznej takie spraw dzanie raczej

1.3. Przykład Ja - miganie diodami iw iecqcym i

21

należy w yłączyć, gdyż zw iększa rozm iar kodu w ynikow ego i w ydłuża czas w y­

konyw ania program u. N a potrzeby tej książki plik stm 32fJ O_conf.il zaw iera tylko

puste makro:

idefine assert_param(expr)

1.3.8.

((void)0)

Pliki board_def.li i board_defs.h

Pliki bounl_def.h i boayd_defs.h są m oją propozycją rozw iązania problem u konfi­

gurow ania elem entów projektu zależnych od schem atu elektrycznego. Plik bottrd_

defs.li znajduje się w katalogu ./exam ples/include i zaw iera definicje stałych dla

poszczególnych w ariantów sprzętu:

idefine

idefine

idefine

Idefine

idefine

BUTTERFLY

PROTOTYPE

ZL29ARM

STE100P

ZL3ETH

10700

10701

10729

100

300

Plik baaixl_defs.liym l w łączany przez plik bocird_def.li, który definiuje używ any w pro­

jekcie w ariant sprzętu. Przykładow o w katalogu ./exaniples/incliide/zl29ann+zl3elli

jest plik b o a n l_ d e fh określający, że chcem y użyć zestaw u ZL29A R M z m odułem

ethernetow ym ZL3ETH . Z aw iera on definicje:

Idefine B O A R D T Y P E ZL29ARM

Idefine ETI1__B0ARD ZL3ETH

Plik b o a rd _ d efh je st .włączany każdorazow o, gdy w którym ś pliku źródłow ym trze­

ba uzależnić jak ieś definicje od w ariantu sprzętu, ja k to pokazałem w rozdziale

1.3.3. M am y dw ie m ożliw ości użycia tego pliku. Po pierw sze, m ożem y podać kom ­

pilatorow i, żeby poszukiw ał plików nagłów kow ych m .in. w katalogu ./exam ples/

inclttde/zl29ann+ zl3eth. Dla każdego projektu m ożem y indyw idualnie ustawić tę

ścieżkę. D la każdego w ariantu sprzętu tw orzym y osobny podkatalog z inną w ersją

pliku board_def.h. Po drugie, m ożem y po prostu um ieszczać w bieżącym katalogu

projektu w łaściw y plik b oard_defli. T rzeba w tedy pam iętać, żeby przy w łączaniu

ujm ow ać jeg o nazw ę w cudzysłow y, co w ym usza poszukiw anie pliku nagłów ko­

w ego najpierw w katalogu bieżącym . W łaściw a dyrektyw a preprocesora pow inna

zatem w yglądać lak:

iinclude "board_def.h"

K olejnym zadaniem pliku board_def.hJ e s t w eryfikacja spójności definicji w ym aga­

nych przez bibliotekę STM 32. U życie tej biblioteki w ym aga zdefiniow ania trzech

stałych preprocesora języka C. Pierw sza z nich to stała USE_STDPERIPH_DRIVER

oznaczająca w łaśnie, że chcem y korzystać ze Standard Peripherals Library, któ­

ra je st częścią biblioteki STM 32. D ruga stała definiuje m odel m ikrokontrolera.

ST M 32F107 należy do linii zorientow anej na kom unikację (ang. connectivity line)

i odpow iednia stała to STM32F10X_CL - dw ie ostanie litery nazw y są skrótem angiel­

skiej nazw y tej linii m ikrokontrolerów . T rzecia stała HSE_VALUE definiuje częstotli­

wość w hercach kw arcu, którym taktujem y m ikrokontroler. D efinicje tych trzech

stałych m uszą być w idoczne we w szystkich plikach nagłów kow ych i źródłow ych

biblioteki STM 32 oraz w plikach źródłow ych projektu, w których w łączane są pliki

nagłów kow e tej biblioteki. Ponadto definicje te m uszą być w szędzie jednakow e.

N ajw łaściw szym rozw iązaniem byłoby zdefiniow anie tych stałych w jakim ś pli­

22

ku nagłów kow ym . Z oczyw istego pow odu nie m oże to być board_def.h, bo nie

je st on w łączany przez pliki biblioteki STM 32. M ógłby to być plik stm 3 2 fl()_ c o n f

h, ale niestety je g o w łączenie je s t uzależnione od w cześniejszego zdefiniow ania

stałej USE_STDPERIPH_DRIVER, a p o nadto pozostałe dw ie stale są używ ane w pli­

ku slm 3 2 fl0 x.h jeszcze przed w łączeniem w nim pliku stm 3 2 fl0 _ c o n fh . Jedynym

rozw iązaniem je st zdefiniow anie tych trzech stałych ja k o argum entów kom pilatora,

ja k opisuję to w rozdziale 1.4. Ż eby je d n ak uniknąć niespójności w ich definicji, co

m oże pow odow ać błędne działanie program u, dobrze je st zw eryfikow ać te definicje

w pliku board_def.lv.

łifndef USE_STDPERIPH_DRIVER

łerror USE_STDPERIPH_DRIVER not defined

ffendif

iifndef STM32F10X_CL

fierror STM32F10X_CL not defined

ffendif

Iifndef HSE_VALUE

fierror HSE_VALUE not defined

ffendif

ffif HSE_VALUE != 10000000

terror ZL29ARM board uses 10 MHz external quarz,

tendif

N a koniec należy zw rócić uw agę, że w w ersjach Standard Peripherals Library star­

szych niż 3.2.0 stała HSE_VALUE nazyw ała się HSE_Value. T rzeba w tedy za pom ocą

argum entu kom pilatora zdefiniow ać w artość stałej HSE_Value, a przed pierw szym

użyciem HSE_VALUE dodać definicję:

łdefine HSE_VALUE HSE_Value

1.3.9.

!

Plik s tdinth

Plik stdint.h jest częścią standardow ej biblioteki języ k a C i znajduje się w k atalo ­

gu ze standardow ym i plikam i nagłów kow ym i. Standardow a biblioteka jest zw ykle

dostarczana razem z zestaw em narzędzi (ang. toolchain) lub środow iskiem progra­

m istycznym (IDE, ang. integrated d evelopm ent environm ent). W tej książce uży­

wam biblioteki N ew lib - popularnej im plem entacji standardow ej biblioteki C na

m ikrokontrolery. Plik stdint.h definiuje m.in. typy calkow itoliczbow e uniezależnia­

jące im plem entację od architektury procesora, np. typy: in t 8 _ t , u in t 8 _ t, i n t l 6 _ t ,

u i n t l 6 _ t , in t 3 2 _ t, u in t3 2 _ t. D efiniuje też m akra do obsługi tych typów. Potrzeba

takich definicji w ynika z tego, że ję z y k C pozostaw ia pew ną sw obodę je g o im plem entatorom co do rozm iarów poszczególnych typów. P rzykładow o typ i n t w archi­

tekturach 16-bitowych ma zw ykle 16 bitów, a w architekturach 32- i 64-bitow ych

- 32 bity. Z kolei typ lo n g w architekturach 16- i 32-bitow ych m a zw ykle 32 bity,

a w architekturach 64-bitow ych - 64 bity.

1.3.10.

Plik startup_stm32_cld.c

Plik startup_stm 32_cld.c znajduje się w katalogu ./exam ples/src i zaw iera definicję

w ektora przerw ań oraz przykładow ą procedurę startow ą, w ykonyw aną przed w y­

w ołaniem funkcji main program u. N ajpraw dopodobniej najlepszym rozw iązaniem

je st dołączenie do projektu pliku startow ego dostarczonego w raz z używ anym ze­

staw em narzędzi. Plik ten m a zw ykle nazw ę podobną do tej w tytule podrozdziału.

23

1.4. Kompilowanie przykładów

I. Podstawy

Przykłady plików startow ych dla różnych kom pilatorów , napisane w A sem blerze,

znajdują się w archiw um w katalogu Jst/L ibraries/C M SlS/C M 3/D eviceSupport/ST /

STM 32F 10x/startup. W ażne jest, aby użyć pliku w łaściw ego do zastosow anego m i­

krokontrolera. Pliki startow e dla ST M 32F107 m ają w końców ce nazw y litery cl

(ang. connectivity line). Poznanie zaw artości pliku z procedurą startow ą nie jest

konieczne do zrozum ienia zaw artości książki. Tym bardziej nie je s t w ym agana też

um iejętność pisania procedury startow ej. D la zainteresow anych opisuję te zagadnie­

nia w rozdziale 1.8.

1.4.

Kompilowanie przykładów

Zakładam , że C zytelnik m a ju ż ja k ie ś dośw iadczenie w program ow aniu m ikrokon­

trolerów A R M w języku C, m a zainstalow ane jak ieś ulubione środow isko progra­

m istyczne i um ie w nim skonfigurow ać projekt. D latego nie będę rozw odził się

na tem at instalow ania narzędzi program istycznych i ograniczę się do w yjaśnienia

ustaw ień kom pilatora i konsolidatora. W szystkie darm ow e zestaw y narzędzi i w iele

kom ercyjnych w ykorzystuje oprogram ow anie stw orzone w ram ach projektu G N U ,

czyli kom pilator C /C ++ z pakietu G C C (ang. G N U C om piler C ollection) oraz pa­

kiet G N U B inary U tilities, w skrócie nazyw any B inutils, zaw ierający konsolidalor

Id oraz inne pom ocnicze program y do m anipulow ania plikam i binarnym i, ja k np.

ar, objcopy, objdum p itd. D o kom pilow ania opisyw anych w tej książce przykładów

używ ałem w łaśnie tych narzędzi i dlatego ograniczam się tylko do opisu ich opcji.

Inne narzędzia m ają bardzo podobny zestaw opcji i C zytelnik z łatw ością dobierze

odpow iednie ustaw ienia. D la zw olenników program u m ake i kom pilow ania z linii

poleceń zam ieszczam w archiw um w katalogu ./m ake zestaw plików m akefile - za­

w artość tego katalogu opisuję w dodatku.

W środow isku program istycznym trzeba ustaw ić katalog ./exam ples/src jak o m iej­

sce, gdzie kom pilator m a szukać plików źródłow ych. Przypom inam , że je s t to

ścieżka w zględem m iejsca, gdzie zostało rozpakow ane archiw um z przykładam i. Tę

i w szystkie kolejne ścieżki trzeba dopasow ać do konkretnego system u.

P odstaw ow e opcje kom pilatora zam ieszczone są w tabeli 1.4. K ażdy plik źródłow y

języ k a C (jednostka translacji) kom pilujem y do binarnego pliku pośredniego, który

ma tę sam ą nazw ę, co odpow iedni plik źródłow y, a tylko rozszerzenie zm ienione

z c na o. Z pew nością w arto w łączyć w ypisyw anie przez kom pilator w szystkich

ostrzeżeń, no i oczyw iście należy czytać te ostrzeżenia. Sam fakt, że program się

skom pilow ał, nie daje żadnej gw arancji je g o popraw ności. U w ażna analiza każdego

ostrzeżenia i zastanow ienie się nad przyczyną, dla której kom pilator je w ypisał,

m oże uchronić przed w ielogodzinnym poszukiw aniem błędu w program ie. D obry

styl program ow ania to m iędzy innym i dbanie o to, aby w raporcie kom pilacji nie

Tab. 1.4. Podstawowe opcje kompilatora

Znaczenie

Opcja

-c

Tylko kompilacja do pliku pośredniego (z rozszerzeniem o)

-Wa 1.1

Włączenie generowania wszystkich ostrzeżeń

-g

Włączenie informacji dla debuggera

-mcpu=cortex-m3

W ybór architektury mikrokontrolera, rdzeń Cortex-M3

-mthumb

Zestaw instrukcji Thumb lub Thum b-2

24

1. Podstawy

Tab. 1.6. Miejsca poszukiwania plików nagłówkowych

Tab. 1.5. Opcje kompilatora sterujące optymalizacją

Znaczenie

Opcja

-oo

25

1.4. Kompilowanie przykładów

Wyłączenie wszelkich optymalizacji

-Os

Minimalizacja rozmiaru kodu wykonywalnego

oi io i o

Maksymalizacja szybkości wykonywania kodu, większe wartości oznaczają bardziej

agresywną optymalizację

-ffunction-sections

Każda funkcja w osobnej sekcji

-fdata-sections

Każda zmienna globalna i statyczna w osobnej sekcji

pojaw iały się żadne ostrzeżenia, oczyw iście nie przez w yłączenie ich w ypisyw ania.

K ażdy program da się tak napisać, aby kom pilator nie zgłaszał żadnych ostrzeżeń.

C o do pozostałych opcji, to z kodu w ynikow ego nie m usim y usuw ać inform acji dla

debuggera, bo nie są one zapisyw ane w pam ięci program u m ikrokontrolera - debugger je s t urucham iany na kom puterze, z którego w ykonuje się program ow anie

m ikrokontrolera. N iezbędne je s t w ybranie włas!ciw ej architektury m ikrokontrolera

i obsługiw anego zestaw u instrukcji. M ikrokontrolery z rdzeniem C ortex-M 3 w yko­

nują tyiko zestaw instrukcji T hum b-2.

B ardzo w ażne je s t w ybranie pożądanego poziom u optym alizacji kodu w ynikow ego.

K om pilator m a bardzo dużo szczegółow ych opcji sterujących procesem optym aliza­

cji. Z w ykle w ystarczy jed n ak w ybrać m iędzy m inim alizacją rozm iaru kodu w yko­

nyw alnego a szybkością je g o w ykonyw ania za pom ocą opcji z tabeli 1.5.

Panuje dość pow szechne przekonanie, że program ując m ikrokontrolery, należy pre­

ferow ać m inim alizację rozm iaru kodu w ynikow ego. T rzeba jednak pam iętać, że p o ­

szczególne w arianty optym alizacji nie są całkiem niezależne. M niejszy kod na ogól

w ykonuje się szybciej, dlatego zastosow anie opcji -Os w pływ a też na przyspiesze­

nie w ykonyw ania program u. Z drugiej strony, ustaw ienie jed n ej z opcji -0 1 , -02 lub

-03 w łącza rów nież te optym alizacje, które zm niejszają rozm iar kodu w ynikow ego

i nie spow alniają w ykonyw ania program u, zatem m oże rów nież przyczynić się do

zm niejszenia rozm iaru kodu w ynikow ego. C hoć oczyw iście niektóre optym aliza­

cje, takie ja k um ieszczanie ciała funkcji w m iejscu jej w yw ołania (ang. inline) czy

rozw ijanie pętli, istotnie zw iększają rozm iar kodu w ynikow ego. U w ażam , że d o p ó ­

ki rozm iar dostępnej pam ięci na to pozw ala, pow inniśm y optym alizow ać szybkość

w ykonyw ania program u. M inim alizow anie rozm iaru kodu jest uzasadnione, jeśli

pozw oli zastosow ać tańszy m odel m ikrokontrolera - z m niejszą pam ięcią lub jeśli

bez takiej m inim alizacji program nie m ieści się w najw iększej dostępnej w danej

rodzinie m ikrokontrolerów pam ięci. Z apew ne jed n ak najw ięcej pam ięci m ożna za­

oszczędzić przez w łaściw y do b ó r stru ktu r danych i algorytm ów .

Istotną redukcję rozm iaru kodu w ynikow ego m ożna też stosunkow o prosto osiąg­

nąć, nie rezygnując z optym alizacji szybkości w ykonyw ania. O kazuje się, że sporo

m iejsca w pam ięci program u zajm uje kod dołączanych bibliotek. K ażda biblioteka

zaw iera bardzo w iele użytecznych funkcji i zm iennych globalnych, z których nasz

program zw ykle w ykorzystuje tylko niew ielką część. Sam i piszem y też w łasne b i­

blioteki i nie zaw sze w yw ołujem y w szystkie zaim plem entow ane funkcje w każdym

projekcie. A by pozbyć się tego nieużyw anego kodu, m ożem y ustaw ić dw ie ostat­

nie opcje w ym ienione w tabeli 1.5, a następnie w fazie konsolidow ania program u

ustaw ić opcję odśm iecania (ang. garbage collector) - patrz tabela 1.9. U staw ienia

________________________ Param elry kompilatora

_______ __

-I./examples/include

-I ./examples/include/zl29arm+zl3eth

- I ./st/Libraries/STM32F10x_StdPeriph_Driver/inc

- I ./st/Librari.es/STM32_ETH__Driver/inc

- I ./st/Libraries/CMSIS/CM3/CoreSupport

- I ./st/Libraries/CMSIS/CM3/DeviceSupport/ST/STM32F10x

- I ./lwip-1.3,2/src/.tnclude

-I ./lwip-1.3.2/src/include/ipv'l________________________

Tab. 1.7. Stale konfigurujące bibliotekę STM32

Param etr kompilatora

-DUSE STDPERIPH DRIVER

Znaczenie

Użyj Standard Peripherals Library

-DSTM32F10X CL

Kompiluj dla STM 32F105 lub STM 32F107 (ang. connectivity line device)

-DIISE VALUE=10000000

Zainstalowany jest kwarc 10 MHz

te spraw iają, że kom pilator um ieści każdą funkcję i zm ienną globalną lub statyczną

w osobnej sekcji, a konsolidator spraw dzi, do których funkcji i zm iennych są odw yw ołania w tekście źródłow ym i pozostaw i w kodzie w ynikow ym tylko te funkcje

i zm ienne, które są rzeczyw iście w ykorzystyw ane. N ależy zaznaczyć, że uzyskanie

zadow alającego rezultatu w ym aga, aby w szystkie pliki źródłow e poddać tej opty­

m alizacji. D otyczy to rów nież bibliotek. S ą to, oprócz biblioteki STM 32, przede

w szystkim libc, czyliistandardow a biblioteka C oraz libm , czyli standardow a biblio­

teka funkcji m atem atycznych. Ponadto należy zadbać o zoptym alizow anie, dostar­

czanej w raz z G CC , niskopoziom ow ej biblioteki czasu w ykonania libgcc (ang. Iow

level runtim e library). W libgcc im plem entuje się konstrukcje języ k a C niew spierane bezpośrednio przez sprzęt - dla C ortex-M 3 jest to np. arytm etyka na typach,

które nie są w ym ienione w tabeli 1.2. N ieco w ięcej o kom pilow aniu tych bibliotek

piszę w dodatku. Przykłady zam ieszczone w tej książce i w szystkie biblioteki kom ­

pilow ałem z następującym i opcjam i optym alizacji: