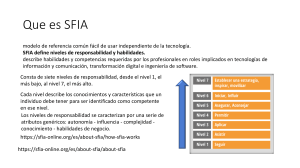

Universidad de Costa Rica Sede de Occidente, Recinto de Tacares Curso: Introducción a los sistemas de información Siglas: IF3100 I Ciclo 2017 Alumnos: Víctor Hugo Bolaños Corrales B61113 José Carlos Chávez Morán B62014 Estrella López López B63925 Kevin Loría Paniagua B63980 Mariana Salazar Castro B66488 Anthony Vargas Mendez B37326 Yean Charly Jimenez Sanchez B63677 Ronny Daniel Mairena Rojas B64062 COBIT Resumen de COBIT5 y su información de seguridad COBIT – el Marco de ISACA Propone un marco de gobierno de TI que bajo herramientas, la gerencia pueda controlar los requerimientos de control con los aspectos técnicos y los riesgos. Desarrolla políticas y buenas prácticas para el control de la TI. Enfatiza el cumplimiento regulatorio, ya que al incrementar su valor se debe alinear con los objetivos del negocio. Evolución de COBIT 1996 –COBIT 1(Auditoria). 1998 –COBIT 2(Control). 2000 –COBIT 3(Administración). 2005/7 –COBIT 4.0/4.1(Gobierno de TI). 2012 –COBIT 5(Gobierno corporativo). Características De COBIT Practicas aceptadas internacionalmente. Vela por administración tecnologías. Gratuito. Respaldo de expertos. Constante actualización. Su manteniendo es sin fines de lucro y de ámbito internacional. Se orienta a los procesos. Su nueva versión presenta: Mejora estratégica de ISACA sobre el gobierno y administración de la información y los activos de TI. Cuenta con 15 años de experiencia, los cuales busca cubrir necesidades y y alinearse tendencias de gobierno y administración relacionadas con la TI. La principal iniciativa es unir y reforzar los activos intelectuales de ISACA. El COBIT 5 Task Force Integra distintos grupos profesionales y comité de ISACA. Es codirigida por John Lainhart y Derek Oliver Macos de referencia integrados en COBIT5 Val IT: Busca dar soporte a la evaluación y selección de inversiones de TI. Risk IT: Se basa en la gestión efectiva de los riesgos de TI. BMIS (Business Model for Information Security): Se orienta a la administración de la seguridad de TI. ITAF (IT Assurance Framework): Diseña, ejecuta y reporta autorías de TI y tareas de evaluación. Productos de COBIT5 1) Guías de Habilitador COBIT5 Enablers: Processes. COBIT5: Information Reference Guide. Other Enabler Guides. 2) Guias Facultativas COBIT5 Implementation COBIT5 Security Professionals COBIT5 Assurance Professionals COBIT5 Risk Professionals El marco se compone de: Principios Arquitectura Facilitadores Guía de implementación Otras publicaciones futuras de interés 5 principios de COBIT5 Marco Integrador Conductores de valor para los Interesados Enfoque al Negocio y su Contexto para toda la organización Fundamentado en facilitadores Estructurado de manera separada para el Gobierno y la Gestión Arquitectura de COBIT5 1) Necesidades de las partes interesadas Gobierno de Objetivos: Valor (Beneficios, Riesgo, Recursos). Orientación existente del ISACA: (COBIT, Val IT, Risk IT, BMIS, ITAF). Otras normas y marcos de referencia. 2) COBIT5 Facilitadores Procesos Cultura, ética y comportamientos. Estructura Organizacional. Información. Principios y políticas. Habilidades y competencias. Capacidades del servicio 3) Base de conocimiento Orientación y contenidos actuales Estructura para contenidos futuros 4) Productos de Familia COBIT5: The Framework COBIT5: Enabler Guides COBIT5: Practice Guides COBIT5: Online Collaborative Environment Guía de referencia de procesos Gestión del rendimiento del activador Métricas para el logro de metas ¿Se abordan Métricas para la aplicación de la práctica las ¿Son alcanzados los necesidades de las objetivos partes interesadas? del ¿Qué es el ciclo de ¿Se aplican buenas vida? prácticas? facilitador? Dimensión del activador Necesidades Internas Externas Metas Ciclo de vida Calidad Plan intrínseca Diseño Calidad Construir Prácticas proceso / Actividades, adquirir/ crear actividades detalladas (Relevancia, / implementar Accesibilidad y Usar / operar Evaluar seguridad /monitorear Productos de trabajo (entradas/ salidas) Actualizar /Eliminar Procesos de Gobierno y Gerenciamiento de contextual efectividad) Buenas practicas Procesos de Gobierno: Permite que las múltiples partes tengan una lectura del análisis de opciones, identificación del norte a seguir y la supervisión del cumplimiento y avance de los planes establecidos. Procesos de Gestión: Utilización prudente de medios (recursos, personas, procesos, prácticas) para lograr un fin específico. La Guía de Implementación COBIT 5 cubre los siguientes temas: Posicionar al Gobierno de IT dentro de la organización Tomar los primeros pasos hacia un Gobierno de IT superador Desafíos de implementación y factores de éxitos Facilitar la gestión del cambio Implementar la mejora continua La utilización del COBIT 5 y sus componentes Beneficios de COBIT5 Incrementa valor porque la función de TI está enfocada al negocio. Satisfacción del usuario con el compromiso de TI y sus servicios prestados. Cumplimiento con las leyes regulaciones y políticas Crea valor por medio de personas proactivas. La base de COBIT5 es el modelo BMIS. Modelo de negocios para la Seguridad de la Información Se enfoca y orienta en seguridad de la información Establece un lenguaje común a la protección de la información Desafía la visión convencional de la inversión. Explica el modelo para gestionar la seguridad de la información. Los componentes de BMIS integrados en COBIT 5 • Organización • Cultura • Procesos • Habilitación y soporte • Personas • Gobierno • Factores Humanos • Arquitectura • Tecnología • “Emergence” COBIT 5 su seguridad presenta los siguientes contenidos: Directrices sobre los principales drivers y beneficios de la seguridad Aplicación de los principios de los profesionales de la seguridad Mecanismos e instrumentos para respaldar el gobierno y la gestión de la seguridad Alineamiento con otros estándares de seguridad Resumen del resumen ejecutivo. COBIT5 En las empresas la información es utilizada como herramienta esencial, esta se almacena, distribuye y retiene, mediante la tecnología, se facilita el manejo y gestión de la misma. Esto hace que las compañías se esfuercen para sacar mayor provecho a estas herramientas para lograr las metas y objetivos gracias al departamento de TI, de manera que se logre la excelencia operativa de la compañía. Las organizaciones deben ubicar al departamento de TI como parte importante de una compañía, y debe ser gobernado y administrado de manera correcta. COBIT 5 se creó con el fin de ayudar a las empresas en la administración y organización correcta y eficiente del departamento de TI. Además, COBIT 5 funciona de igual manera en una compañía grande que en una mediana o pequeña, auxiliando a que exista un equilibrio entre la realización de beneficios y la optimización de los niveles de riesgo y la utilización de recursos, gracias a sus principios y habilitadores genéricos. Existen dos términos importantes en esta explicación, el gobierno y la administración, el primero debe realizar el proceso EDM, evalúa las necesidades, condiciones y opciones, fija directivas y monitorea el desempeño, cumplimiento y progreso, para de esa manera asegurar el cumplimiento de las metas y objetivos de la organización. La administración planifica, construye, ejecuta y monitorea las actividades (PBRM), las cuales están regidas con forme a las directivas fijadas por el Gobierno. Existen 7 habilitadores, los cuales permiten optimizar la inversión en las tecnologías de información: 1- Principios, políticas y marcos. 2- Procesos. 3- Estructuras Organizacionales. 4- Cultura, ética y comportamiento. 5- Información. 6- Servicios, infraestructura y aplicaciones. 7- Personas, habilidades y competencias. El marco de COBIT5 de amplia cobertura contiene: - Un Resumen ejecutivo y la descripción completa de todos los componentes del marco COBIT5: Los 5 principios de COBIT 5 Los 7 Habilitadores de COBIT 5 Guía de Implementación proporcionada por ISACA (Implementación de COBIT 5) Introducción al programa de Evaluación de COBIT y el enfoque de la capacidad de los procesos de ISACA adopta para COBIT. Familia de productos COBIT 5 - COBIT 5. - Habilitadores: - - COBIT 5: Procesos Habilitadores. COBIT 5: Información Habilitadora. Etc. Guías Profesionales de Orientación: COBIT 5: Implementación. COBIT 5: Para la seguridad de la Información. COBIT 5: Para el aseguramiento. COBIT 5: Para Riesgos. Etc. COBIT 5: Ambiente Colaborativo en Línea. Existen 5 principios de COBIT 5: Principio 1: Satisfacer las necesidades de las partes interesadas: Las compañías existen para “crear valor”. El Gobierno negocia y decidir los diversos intereses de las partes y toma decisiones desacuerdo a la evaluación de los riesgos, los beneficios y el manejo de los recursos. En cada decisión se deben responder las preguntas de ¿Quién recibe los beneficios? ¿Quién asume el riesgo? ¿Qué recursos se necesitan? Se deben transformar las necesidades en estrategias accionables para la Organización. COBIT 5 mediante las metas en cascada transforma esas necesidades en metas específicas las cuales son accionables y personalizables dentro del contexto de la organización y relacionadas con la TI. Además: Definen objetivos y metas tangibles con diferentes niveles de responsabilidad. Filtran la base del conocimiento COBIT 5. Identifican y comunican que importancia tienen los habilitadores para lograr metas. Principio 2: Cubrir la compañía de forma integral: COBIT 5 se concentra en el gobierno y administración de las tecnologías de información enfocado desde una perspectiva integral a nivel de toda la Organización. COBIT 5 integra el gobierno de la TI corporativa en el gobierno y cubre todas las funciones y los procesos dentro de la organización no solamente en la función de la TI. Trata a la tecnología como activos. Principio 3: Aplicar un único marco integrado: COBIT 5 está alineado con los marcos y normas más utilizadas por las organizaciones: Corporativo: COSO, COSO ERM, ISO/IEC 9000, ISO/IEC 31000. Relacionado con TI: ISO/IEC 38500, ITIL, la serie ISO7ITEC 27000, TOGAF, PMBOK/PRINCE2, CMMI. ISACA facilita el mapeo al usuario de COBIT en prácticas y actividades contra los marcos y normas de terceros. Principio 4. Habilitar un Enfoque Holístico Los Habilitadores de COBIT 5 son: Factores que, individual y colectivamente, influyen sobre si algo funcionará – en el caso de COBIT, Gobierno y Administración sobre la TI corporativa. Impulsados por las metas en cascada, o sea: las metas de alto nivel relacionadas con la TI definen qué deberían lograr los diferentes habilitadores. Descritos por el marco de COBIT 5 en siete categorías: Principios, políticas y marcos. Procesos Estructuras Organizacionales Cultura, ética y comportamiento. Información Servicios, Infraestructura y Aplicaciones Personas, Habilidades y competencias. Principios, Políticas y Marcos: Son los vehículos para traducir el comportamiento deseado en una orientación práctica para la administración diaria. Procesos: Describen una serie organizada de prácticas y actividades para lograr determinados objetivos y producir una serie de resultados como apoyo al logro de las metas globales relacionadas con la TI. Estructuras Organizacionales: Constituyen las entidades claves para la toma de decisiones en una organización. Cultura, ética y comportamiento: De los individuos, así como de la organización; se subestima frecuentemente como factor de éxito en las actividades de gobierno y administración. Información: Se trata de toda la información producida y usada por la Organización. La información es requerida para mantener la organización andando y bien gobernada, pero a nivel operativo, la información frecuentemente es el producto clave de la organización en si. Servicios, infraestructura y Aplicaciones: Incluyen la infraestructura, la tecnología y las aplicaciones que proporcionan servicios y procesamiento de tecnología de la información a la organización. Personas, Habilidades y competencias: Están vinculadas con las personas y son requeridas para completar exitosamente todas las actividades y para tomar las decisiones correctas, así como para llevar a cabo las acciones correctivas. Administración y Gobierno sistémico mediante habilitadores interconectados Para lograr los objetivos principales de la Organización, siempre debe considerarse una serie interconectada de habilitadores, o sea, cada habilitador: Los procesos necesitan información, las estructuras organizacionales necesitan habilidades y comportamiento. Los procesos entregan información, las habilidades y el comportamiento hacen que los procesos sean eficientes. Esto constituye un principio CLAVE que surge del trabajo de desarrollo de ISACA en el Modelo de Negocios para la Seguridad de la Información (BMIS por su sigla en inglés). Las Dimensiones Habilitadores de COBIT 5: Todos los habilitadores tienen una serie de dimensiones comunes. Dicha serie de dimensiones comunes: Proporciona una manera común, sencilla y estructurada para tratar los habilitadores Permite a una entidad manejar sus interacciones complejas Facilita resultados exitosos de los habilitadores Principio 5: Separar el Gobierno de la Administración: El marco de COBIT 5 plasma una distinción muy clara entre el Gobierno y la Administración. Dichas dos disciplinas: Comprenden diferentes tipos de actividades Requieren diferentes estructuras organizacionales Cumplen diferentes propósitos Gobierno: En la mayoría de las organizaciones el Gobierno es responsabilidad de la Junta Directiva bajo el liderazgo de su presidente. El gobierno asegura que se evalúen las necesidades de las partes interesadas, así como las condiciones y opciones, para determinar los objetivos corporativos balanceados acordados a lograr; fijando directivas al establecer prioridades y tomar decisiones; así como monitorear el desempeño, cumplimiento y progreso comparándolos contra las directivas y objetivos fijados (EDM). Administración: En la mayoría de las organizaciones, la Administración es responsabilidad de la Gerencia Ejecutiva, bajo el liderazgo del Gerente General (CEO). La Administración planifica, construye, ejecuta y monitorea las actividades conforme a las directivas fijadas por el ente de Gobierno para lograr los objetivos de la Compañía (PBRM por su sigla en inglés – PCEM). COBIT 5 no es obligatorio, pero propone que las organizaciones implementen los procesos de gobierno y administración de tal manera que las áreas claves queden cubiertas, tal como se muestra a continuación: Gobierno: Necesidades de negocios Evaluar Dirigir Monitorear Retroalimentación General Administración: Planificar(APO) Construir(BAI) Operar(DSS) Una compañía puede organizar sus procesos como estime conveniente, siempre y cuando queden cubiertos todos los objetivos necesarios de gobierno y administración. Las compañías más pequeñas podrán tener menos procesos, las compañías más grandes y más complejas podrán tener muchos procesos, todos para cubrir los mismos objetivos. COBIT 5 incluye un Modelo de Referencia de Procesos (PRM por su sigla en inglés), que define y describe en detalle un número de procesos de administración y de gobierno. Procesos Habilitadores El Modelo de Referencia de Procesos de COBIT 5 subdivide las actividades y prácticas de la Organización relacionadas con la TI en dos áreas principales – Gobierno y Administración – con la Administración a su vez dividida en dominios de procesos: • El Dominio de GOBIERNO contiene cinco procesos de gobierno; dentro de cada proceso se definen las prácticas para Evaluar, Dirigir y Monitorear (EDM). • Los cuatro dominios de la ADMINISTRACIÓN están alineados con las áreas de responsabilidad de Planificar, Construir, Operar y Monitorear (PBRM por su sigla en inglés). COBIT 5 Implementación • La mejora del Gobierno Corporativo de la Tecnología de la Información (GEIT por su sigla en inglés) ha sido ampliamente reconocida por altos directivos como una parte esencial del gobierno corporativo. • La información y la presencia general de la tecnología de información ocupan cada día una parte más importante de todo aspecto de la vida comercial y pública. • La necesidad de generar más valor de las inversiones en la Tecnología y de administrar una gama creciente de riesgos relacionados con la Tecnología nunca ha sido mayor que ahora. • Una regulación y legislación cada vez más estricta sobre el uso comercial de la información también impulsa una mayor concientización de la importancia de un ambiente de TI bien gobernado y administrado. • ISACA ha desarrollado el marco de COBIT 5 para ayudar a las compañías a implementar unos habilitadores de gobierno sanos. De hecho, la implementación de un buen GEIT es casi imposible sin la activación de un marco efectivo de gobierno. También están disponibles las mejores prácticas y los estándares que soportan al COBIT 5. • Los marcos, mejores prácticas y normas son útiles solamente si son adoptados y adaptados de manera efectiva. Hay que superar muchos retos y resolver varios asuntos para poder implementar GEIT de manera exitosa. COBIT 5: Implementación cubre los siguientes asuntos: Posicionamiento de GEIT en la organización Adopción de los primeros pasos para mejorar GEIT Factores de éxito y retos para la implementación Habilitación del cambio de comportamiento y organizacional relacionado con el GEIT Implementación de una mejora continua que incluye la habilitación del cambio y la gestión del programa Uso de COBIT 5 y sus componentes. Etapas de la implementación Iniciar el programa: establecer el deseo de cambiar, reconocer la necesidad de actuar. Definir los problemas y las oportunidades: Formar el equipo de implementación, evaluar la situación actual. Definir la ruta a seguir: Comunicar el resultado, definir el objetivo meta. Planificar el programa: Identificar los roles claves, construir mejoras. Ejecutar el plan: Operar y utilizar, implementar las mejoras. Realizar los beneficios: Incorporar nuevos enfoques, operar y medir. Revisar la efectividad: Sostener, monitorear y evaluar. Productos Futuros de Apoyo: Guías Profesionales de Orientación: COBIT 5 para la Seguridad de Información COBIT 5 para el Aseguramiento COBIT 5 para Riesgos Guías de Orientación de los Habilitadores: COBIT 5: Información Habilitadora COBIT En Línea Reemplazo COBIT Programa de Evaluación: Modelo de Evaluación de Procesos (PAM): Usando COBIT 5 Guía para Asesores: Usando COBIT 5 Guía de Autoevaluación: Usando COBIT 5 La Inseguridad de la Información: Motivador de la Práctica de Cumplimiento Corporativo La palabra cumplimiento referirse a la práctica corporativa que busca asegurar la adherencia y salvaguardar los procedimientos y los aspectos normativos. También se usan los términos “buenos hábitos” y “comportamientos corporativos” (éticos y honestos) para referirse a fortalecer la gestión de negocios, de manera clara, efectiva y eficiente. En este sentido, la función de cumplimiento está a cargo de salvaguardar las operaciones de la corporación, toda vez que ella deberá estar siempre atenta y vigilante para identificar cualquier intento de alterar el “correcto orden corporativo”, y que éstos sean intervenidos y superados según se requiera. Esta tendencia nos advierte que las empresas de clase mundial cada vez se exigen más así mismas niveles de aseguramiento corporativo, que se sustentan en las personas y sus procesos como su referente natural para asegurar que la ejecución de sus actividades, de cara al logro de los objetivos y ajustada a las prácticas corporativas abiertas, éticas y transparentes. Dada la realidad delos escándalos de corrupción, que han surgido a nivel internacional y nacional globalmente, se hace necesario insistir en la generación de una cultura que incorpore, en su estructura de creencias y valores, estrategias que promuevan comportamientos ajustados a las buenas prácticas de reporte y control corporativo. Atributos claves de la función de cumplimiento: El Chief Compliance Officer (CCO) es un oficial corporativo a cargo de la supervisión y gestión de las cuestiones de cumplimiento dentro de una organización, asegurando, por ejemplo, que una empresa se ajusta a los requisitos legales y que, ella y sus empleados, están cumpliendo con las políticas y procedimientos internos. El CCO desarrolla una función de monitoreo proactiva y preventiva, que detecta una ejecución inadecuada de las prácticas, reporta las mismas y acompaña a las áreas analizadas, para superar su condición identificada y fortalecer así, el ejercicio de autoevaluación, que debiera ser una parte inherente de los procesos y sus participantes. De otra parte, Vicente y Da Silva se acogen a la definición de la OCEG para definir que cumplimiento es: la adherencia a, y la capacidad de demostrar la observancia de las directivas, los requisitos definidos por la ley y las regulaciones, así como de los requisitos voluntarios, como resultado de las obligaciones contractuales y las políticas internas. Los cinco atributos clave para desarrollar una efectiva función de cumplimiento: 1) Autoridad: La autoridad debe estar adecuadamente ubicada en la estructura organizacional, con un nivel de reporte que asegure su independencia y la incorporación de prácticas que ayuden a la organización a ir de un nivel de madurez al siguiente. 2) Responsabilidad: Es su deber movilizar la ejecución del programa de cumplimiento y la implementación de la función, mientras trabaja con profesionales especializados en otras áreas, que atienden riesgos claves identificados y sus impactos. 3) Competencia: El responsable de la función de cumplimiento debe tener las credenciales necesarias, experiencia y entrenamiento para lograr una adecuada ejecución de su papel. 4) Objetividad: El responsable de la función de cumplimiento deberá soportar las presiones organizacionales sobre situaciones particulares, para antener el foco en el aseguramiento de las prácticas y en el reporte de sus hallazgos a la instancia correspondiente. 5) Recursos: Deben estar disponibles los recursos requeridos para la función, teniendo en consideración el tamaño de la organización y la naturaleza de los riesgos que enfrenta. Estos atributos nos indican que la función de cumplimiento deberá posicionar un estilo de reporte y seguimiento ejecutivo, concreto y medible, que establezca un referente de madurez, de manera que las mejoras se puedan identificar a través de la interacción con las áreas de negocio. La función de cumplimiento y la seguridad de la información: El oficial de seguridad de la información ejerce una función de cumplimiento, que requiere los cinco atributos claves descritos previamente para lograr la transformación de los negocios y elevar el nivel de resistencia a las fallas, con una respuesta conocida frente a situaciones de excepción. Cuando en el desarrollo del programa de seguridad de la información nos anticipamos a los riesgos, construimos una cultura de protección y aseguramos la operación, estamos fundando las bases de una función de cumplimiento a nivel empresarial en toda su extensión, toda vez que estos elementos buscan fortalecer comportamientos, prácticas y acciones que custodien sus resultados, salvaguarden su reputación y sobre manera, le permitan anticiparse a los eventos, haciendo que las cosas pasen. La función de cumplimiento, como fuente de buenas prácticas y como sistema de monitorización activo de las empresas, encuentra en la seguridad de la información una instancia natural de ejecución, pues al ser parte inherente del sistema de control interno de las empresas, la función de cumplimiento define recomendaciones y planes de acción que cumplen con las directrices corporativas y movilizan a la empresa hacia una cultura de debido cuidado y responsabilidad en el tratamiento de la información. La inseguridad de la información: el riesgo de no cumplimiento. El riesgo de no cumplimiento se puede entender como la incapacidad de una organización para prevenir, detectar, corregir y mantener la comprensión de los riesgos actuales y/o emergentes, que afecten la operación empresarial y/o sus objetivos estratégicos de mediano y largo plazo. El riesgo de no cumplimiento, entendido como un factor clave en la seguridad de la información, exige desarrollar la competencia de ver desde las posibilidades de falla, las relaciones estructurales entre la tecnología, los procesos y las personas para condensar escenarios de potenciales amenazas que muestren acciones que anticipen situaciones de excepción, y no solamente adviertan el incumplimiento normativo inherente a los hechos, sino que construya la capacidad de pronóstico que le debe asistir, frente a su contexto de negocio y la responsabilidad frente a sus grupos de interés. Cuando se entiende el riesgo de no cumplimiento más allá de sólo ajustarse a las condiciones normativas tanto interna como externas de una organización, le damos paso a una vista estructural y sistémica que permite a la empresa entender y evidenciar las leyes ocultas de la economía, la psicología y el relacionamiento de su sector de negocio, potenciando sus habilidades para identificar disruptores o agentes no identificados que cambien la manera de hacer negocios en su propio sector. Reflexiones finales: La función de cumplimiento exige de su ejecutivo principal (CCO) quebrar el patrón de la realidad circundante, para encontrar en la interconexión de procesos, conocimiento, tecnologías de información y herramientas, tendencias emergentes que anticipen sus estrategias para avanzar en aquello donde es valioso para sus clientes y grupos de interés. Si bien la función de cumplimiento está asociada con una vista reducida de sujeción al contexto normativo y promoción de una cultura de integridad y ética, es importante entender que dicha función debe comprender cómo la empresa crea, captura y protege el valor, para que reforzando sus capacidades y sensores del entorno, pueda continuar satisfaciendo las necesidades de sus clientes, aun cuando las mismas varíen a lo largo del tiempo. Esto implica desarrollar la capacidad de anticipación de la empresa, en términos de la inseguridad de la información, que permita identificar sinergias entre riesgos, incrementar la capacidad de monitorización, optimizar los recursos y gestiones operacionales que preparen a la empresa para actuar frente a situaciones inesperadas y se movilice de manera confiable, mientras es capaz de recuperarse frente a la falla total o parcial. Finalmente, la función de cumplimiento como garante de la gerencia en el aseguramiento de la operación, el desarrollo de la cultura de aseguramiento y el pronóstico de nuevos escenarios de riesgos, encuentra en la seguridad de la información un aliado natural que busca un espacio natural para promover cambios estructurales y alcanzar nuevos niveles de madurez en las relaciones entre personas, procesos y tecnología que vayan más allá de la adherencia a un referente normativo o informes de desviaciones de no cumplimiento. Resumen Ejecutivo: COBIT 5, de la compañía ISACA es la encargada de apoyar a las empresas a proporcionar un marco de referencia comprensivo y de trabajo para una mejor gobernanza y administración efectiva de las TI. Aseguran que están entregando valor y confianza de la información y de sus Sistemas de Información. Asimismo integra as guías generales de ISACA. Es la única entidad en proveer tecnologías de información, con 28 certificaciones en esta área y más de 95 expertos en todo el mundo. Además de esto, proporciona estructuras, prácticas y herramientas, que protegen la propiedad intelectual, maximiza el retorno de inversión (ROI), evitan desastres y aportan valor. Guías habilitadoras de COBIT 5: Procesos habilitadores. Información habilitadora. Otras guías habilitadoras. Guías profesionales de orientación de COBIT 5: Implementación. Para la seguridad de la información. Para el aseguramiento. Para riesgos. Otras guías profesionales. Beneficios para las organizaciones que obtienen COBIT 5: Poseen información de alta calidad para apoyar las decisiones de los negocios. Generan valor comercial de las inversiones habilitadas por las TI. Excelencia operativa a través de una aplicación fiable. Mantiene riesgos relacionados con TI en un nivel aceptable. Optimiza el costo de las TI. Valor que obtienen las empresas con este: 1. Buen gobierno y buena administración. 2. Acogen las TI como cualquier otra parte importante del negocio. 3. Aumento de requerimientos externos, tanto legales como de cumplimiento regulatorio y contractual. 4. COBIT 5 proporciona un marco integral que ayude a las organizaciones a lograr sus metas y entregar valor mediante un gobierno y administración efectivos de las TI de la organización. Principios COBIT 5: Satisfacer las necesidades de las partes interesadas: Crean valor para sus accionistas, mantiene el equilibrio entre la obtención de beneficios y la optimización del riesgo. Una empresa puede personalizar COBIT 5 para que se adapte a su propio contexto a través de la cascada de objetivos, transformando esos en manejables y específicos. Cubrir la organización de forma integral: Integra la gobernanza y la administración de las TI, abarca todas las funciones y procesos dentro de la empresa, no se centra solo en las funciones de TI pero trata de relacionarlas. Se considera a la gobernanza de TI relacionados con la gestión de los facilitadores para toda la empresa y de extremo a extremo (todo y todos). La aplicación de un único marco integrado: Estándares y mejores prácticas relacionadas con las TI. COBIT 5 se alía con otros estándares (COSO, ERM, ISO/IEC 9000 en el nivel corporativo y ISO/IEC 27000, CMMI, TOGAF relacionados con TI) en un máximo nivel que puede servir como marco general para la gobernanza y la gestión de TI. La habilitación de un enfoque integral (Holístico): Un gobierno eficiente y eficaz requiere un enfoque integral tomando en cuenta componentes que interactúan. Los facilitadores tienen la función de apoyar la implementación de una gestión integral y un sistema de gestión de las TI corporativas. La separación entre el gobierno y gestión: Establece una clara distinción entre el gobierno y la gestión. Abarcan diferentes tipos de actividades y requieren diversas estructuras organizativas. En este se realiza una diferenciación entre la gobernanza y administración, la gobernanza, asegura las necesidades de las partes interesadas son evaluadas para determinar un equilibrio de acuerdo con los objetos. La administración, son los planes de gestión, construyen y supervisan las actividades en alineación con la dirección establecida para alcanzar los objetivos de la empresa. Habilidades que conllevan los principios, políticas y marcos de COBIT 5: Los Procesos: Prácticas y actividades para lograr un determinado objetivo y producir una serie de resultados. Las Estructuras Organizacionales: Construyen las entidades claves para la toma de decisiones en una organización. La Cultura, Ética y Comportamiento: Se subestima frecuentemente como factor de éxito en las actividades de gobierno y administración. Estos principios requieren recursos tales como: La Información: Información producida por la organización esta es la encargada de mantener a la organización andando y bien gobernada, en el nivel operativo. Los Servicios, Infraestructura y Aplicaciones: Aplicaciones y tecnologías que proporcionan servicios y procesamiento de las Tecnologías de la Información. Las Personas, Habilidades y Competencias: Estas son requeridas para completar exitosamente todas las actividades y la toma de decisiones correctas. Algunos conceptos clave: Terminación anormal: El fin anormal de la ejecución de una tarea debido a un error en el sistema que él mismo no es capaz de resolver. Control de acceso: Los procesos, reglas y mecanismos que controlan el acceso a la información en los sistemas. Sitio de recuperación activo (espejo): Una estrategia de recuperación que involucra 2 sitios activos, ambos capaces de tomar el tráfico del otro en un desastre, como medida de prevención por si uno de ellos llega a caer. Sistemas de publicidad (adware): Un tipo de software encargado de automáticamente, reproducir, mostrar o descargar publicidad; la mayoría de veces sin el consentimiento del usuario. Técnica analítica: Examinación de patrones, cambios y modas entre periodos, para tener una mejor idea del funcionamiento de la empresa y así comprender áreas donde se puede mejorar. Applet / Applet: Un tipo de programa escrito en un lenguaje independiente de la máquina, capaz de mostrar videos, audios, páginas de internet entre otros, usando solamente tecnología del navegador. Interfaz de programación de aplicaciones (API): Un set de rutinas, protocolos y herramientas, conocidas como bloques de construir, ya que permiten unir 2 piezas de software para que trabajen lo más cerca posible una de otra. Sistema de aplicación: Un sistema de programas de computadoras diseñadas para cumplir un propósito específico, con un específico input, y un procesamiento y output. Unidad aritmético lógica (ALU): Arena central en él CPU, encargada de hacer operaciones matemáticas y analíticas. Clave asimétrica (clave pública): Técnica de cifrado donde diferentes claves criptográficas son usadas para desencriptar un mensaje. Fuerza bruta: Clase de algoritmo capaz de intentar todas las combinaciones hasta que encuentre la indicada. Ataque de fuerza bruta: Clase de algoritmo capaz de intentar todas las combinaciones hasta que encuentre la indicada, pero usada para descifrar contraseñas, claves de encriptación, entre otros. Buffer: Memoria reservada para momentáneamente, soportar datos para así, mitigar diferencias de velocidades entre algunos dispositivos. Modelo de madurez de capacidad (CMM): Modelo que ayuda a las empresas a identificar prácticas útiles, con el fin de aumentar la madurez del proceso de desarrollo de software. Prueba de límite de capacidad: Probar una aplicación con grandes cantidades de información, para medir su desempeño en horas pico. Dígito de control: Un valor numérico que es matemáticamente calculado y añadido, para asegurar que sa cifra no ha sido alterada o que sea incorrecta. Verificación del dígito de control: Un proceso, que detecta errores de transposición y transcripción; usando la verificación del dígito de control. Director de Informática (CIO): El individuo encargado de desarrollar, integrar y marcar pautas en las estrategias y sistemas informáticos de la empresa, también se le conoce como Chief technology officer (CTO), o Director general de tecnología (CTO). COBIT: Conocido como Control de objetivos para la información y tecnología relacionada, COBIT, es un marco de trabajo, con 5 principios y 7 habilitadores, con el fin de dar un apoyo a las empresas en la implementación, manejo, monitorización y mejoramiento de todo el aspecto de TI de la empresa. Programa de comparación: Un programa para la examinación de datos, usando pruebas lógicas o condicionales para determinar similitudes o diferencias. CAPTCHA: Prueba de Turing pública y completamente automatizada para distinguir entre las computadoras y los seres humanos. Custodio de datos (data custodian): Los individuos y departamentos encargados de almacenar y proteger la información. Cambio malintencionado de datos (diddling): Cambio malintencionado de datos antes o durante él ingreso al sistema. Bóvedas electrónicas de datos: Permiten a la empresa recuperar información a solo horas de un desastre. Lenguaje de cuarta generación (4GL): Lenguaje de alto nivel, amigable con el usuario, especial para programar y leer o escribir archivos computacionales. Pasarela (gateway): Un dispositivo (enrutador, firewall) en una red que sirve como entrada a otra red. Emparejamiento de disco geográfico: una estrategia de recuperación de datos que toma un conjunto de discos físicamente dispares y los refleja de forma síncrona sobre líneas de comunicación de alto rendimiento que escriben en un disco, por un lado, dará lugar a una escritura en el otro lado. La escritura local no responderá hasta que el reconocimiento de la escritura remota tenga éxito. Sistema de información geográfica (SIG): Herramienta utilizada para integrar, convertir, manejar, analizar y producir información sobre la superficie de la tierra. Función Hash: Un algoritmo que mapea o traduce un conjunto de bits en otro (generalmente más pequeño) para que un mensaje produzca el mismo resultado cada vez que el algoritmo se ejecuta usando el mismo mensaje como entrada. Filtro heuristic: método utilizado a menudo por el software anti-spam para filtrar el spam utilizando los criterios establecidos en una base de datos de reglas centralizada. Método de acceso secuencial indexado (ISAM): Un método de acceso a disco que almacena los datos de forma secuencial al mismo tiempo que mantiene un índice de campos clave para todos los registros del archivo para la capacidad de acceso directo. Archivo secuencial indexado: formato de archivo en el que se organizan los registros y se puede acceder a ellos de acuerdo con una clave preestablecida que forma parte del registro. Riesgo inherente: El nivel de riesgo existente antes de contar con algún plan a seguir para mitigarlo. Carga inicial de programas (IPL): El proceso de inicialización que carga el sistema operativo en el almacenamiento al iniciar el día, o después de un desperfecto del sistema. Red digital de servicios integrados (ISDN): una red pública de telecomunicaciones digital de extremo a extremo con capacidades de señalización, conmutación y transporte que soportan una amplia gama de servicios a los que acceden interfaces estandarizadas con control integrado de clientes. Grupo de trabajo de ingeniería de Internet (IETF): Una organización con afiliados internacionales como representantes de la industria de la red que establece los estándares de Internet. Esto incluye a todos los desarrolladores de la industria de la red e investigadores interesados en la evolución y el crecimiento previsto de Internet. Indicador clave de metas (KGI): Una medida que le dice a la gerencia, después del hecho, si un proceso de TI ha logrado sus requisitos de negocio; Generalmente expresada en términos de criterios de información. Indicador clave de rendimiento (KPI): Una medida que determina qué tan bien el proceso está realizando para permitir que se alcance la meta. Indicador de riesgo clave (KRI): Un subconjunto de indicadores de riesgo que son altamente relevantes y poseen una alta probabilidad de predecir o indicar un riesgo importante. Mapeo: Diagramación de datos que se van a intercambiar electrónicamente, incluyendo cómo se van a utilizar y qué sistemas de gestión empresarial necesitan. Enmascaramiento (Masking): Técnica computarizada para bloquear la visualización de información confidencial, como contraseñas, en un terminal de computadora o en un informe. Tecnologías Net-Centric: El contenido y la seguridad de la información u objetos (software y datos) en la red son ahora de primera importancia en comparación con el procesamiento informático tradicional que enfatiza la ubicación del hardware y su software y datos relacionados. Un ejemplo de las tecnologías centradas en la red es Internet, donde la red es su principal preocupación. Política de monitoreo: Reglas que delinean la forma en que se captura e interpreta la información sobre el uso de computadoras, redes, aplicaciones e información. Acuerdo de no divulgación (NDA): Un contrato legal entre al menos dos partes que describa los aspectos confidenciales que las partes desean compartir entre sí para ciertos fines, pero que desean restringir el uso generalizado; un contrato por el cual las partes acuerdan no divulgar la información cubierta por el acuerdo. Filtrado de paquetes: controla el acceso a una red analizando los atributos de los paquetes entrantes y salientes, y los deja pasar o los bloquea basándose en una lista de reglas. Rastreador de paquetes en Internet (PING): Un programa de Internet que se utiliza para determinar si una dirección IP específica que es accesible o está en línea, es una aplicación de red que utiliza el Protocolo de Datagramas de Usuario (UDP) para verificar la accesibilidad de otro host en la red conectada. Control de paridad: control general de hardware que ayuda a detectar errores de datos cuando los datos se leen de la memoria o se comunican de una computadora a otra. Plataforma como servicio (PaaS): Ofrece la capacidad de implementar en la infraestructura de nube aplicaciones creadas por el cliente o creadas utilizando lenguajes de programación y herramientas compatibles con el proveedor. Criptosistemas de clave privada: Se utiliza en el cifrado de datos, que utiliza una clave secreta para encriptar el texto sin formato. Los criptosistemas de clave privada también utilizan la misma clave para desencriptar. Criptosistemas de clave pública: Se utiliza en el cifrado de datos, que utiliza una clave pública para encriptar el texto sin formato. Los criptosistemas de clave pública utilizan la misma una clave diferente (por lo general secreta) para desencriptar. Servlet: un applet Java o un pequeño programa que se ejecuta dentro de un entorno de servidor web. SPOOL (operaciones periféricas simultáneas en línea): Una función automatizada que puede basarse en un sistema operativo o una aplicación en la que los datos electrónicos que se transmiten entre áreas de almacenamiento se almacenan hasta que el dispositivo receptor o el área de almacenamiento esté preparado y pueda recibir la información. Túnel: Las rutas que siguen los paquetes encapsulados en una red privada virtual de Internet (VPN). Tunelización: Comúnmente utilizado para hacer túneles entre hosts / routers incompatibles o para proporcionar encriptación, un método por el cual un protocolo de red encapsula otro protocolo dentro de sí mismo. Programas de utilidad: software de sistema especializado que se utiliza para realizar determinadas funciones y rutinas computarizadas que se requieren con frecuencia durante el proceso normal. Script de utilidad: secuencia de comandos introducida en un solo archivo para automatizar una tarea repetitiva y específica. Software de utilidad: Programas informáticos proporcionados por un fabricante de hardware o un proveedor de software y utilizados para ejecutar el sistema.